火绒安全软件

标题: 2025-10微软漏洞通告 [打印本页]

作者: huoronganquan 时间: 昨天 20:15

标题: 2025-10微软漏洞通告

本帖最后由 huoronganquan 于 2025-10-15 20:51 编辑

微软官方发布了2025年10月的安全更新。本月更新公布了175个漏洞,包含84个特权提升漏洞、29个远程执行代码漏洞、26个信息泄露漏洞、14个身份假冒漏洞、11个拒绝服务漏洞、10个安全功能绕过漏洞、1个篡改漏洞,其中15个漏洞级别为“Critical”(高危),158个为“Important”(严重),2个为“Moderate”(中等)。建议用户及时使用火绒安全软件(个人/企业)【漏洞修复】功能更新补丁。

涉及组件:

- .NET

- .NET Framework

- Active Directory Federation Services

- Agere Windows Modem Driver

- ASP.NET Core

- Azure Connected Machine Agent

- Azure Entra ID

- Azure Local

- Azure Monitor

- Azure Monitor Agent

- Azure PlayFab

- Confidential Azure Container Instances

- Connected Devices Platform Service (Cdpsvc)

- Copilot

- Data Sharing Service Client

- GitHub

- Inbox COM Objects

- Internet Explorer

- JDBC Driver for SQL Server

- Microsoft Brokering File System

- Microsoft Configuration Manager

- Microsoft Defender for Linux

- Microsoft Exchange Server

- Microsoft Failover Cluster Virtual Driver

- Microsoft Graphics Component

- Microsoft Office

- Microsoft Office Excel

- Microsoft Office PowerPoint

- Microsoft Office SharePoint

- Microsoft Office Visio

- Microsoft Office Word

- Microsoft PowerShell

- Microsoft Windows

- Microsoft Windows Search Component

- Microsoft Windows Speech

- Network Connection Status Indicator (NCSI)

- NtQueryInformation Token function (ntifs.h)

- Redis Enterprise

- Remote Desktop Client

- Software Protection Platform (SPP)

- Storport.sys Driver

- Virtual Secure Mode

- Visual Studio

- Windows Ancillary Function Driver for WinSock

- Windows Authentication Methods

- Windows BitLocker

- Windows Bluetooth Service

- Windows Cloud Files Mini Filter Driver

- Windows COM

- Windows Connected Devices Platform Service

- Windows Core Shell

- Windows Cryptographic Services

- Windows Device Association Broker service

- Windows Digital Media

- Windows DirectX

- Windows DWM

- Windows DWM Core Library

- Windows Error Reporting

- Windows ETL Channel

- Windows Failover Cluster

- Windows File Explorer

- Windows Health and Optimized Experiences Service

- Windows Hello

- Windows High Availability Services

- Windows Hyper-V

- Windows Kernel

- Windows Local Session Manager (LSM)

- Windows Management Services

- Windows MapUrlToZone

- Windows NDIS

- Windows NTFS

- Windows NTLM

- Windows PrintWorkflowUserSvc

- Windows Push Notification Core

- Windows Remote Access Connection Manager

- Windows Remote Desktop

- Windows Remote Desktop Protocol

- Windows Remote Desktop Services

- Windows Remote Procedure Call

- Windows Resilient File System (ReFS)

- Windows Resilient File System (ReFS) Deduplication Service

- Windows Routing and Remote Access Service (RRAS)

- Windows Server Update Service

- Windows SMB Client

- Windows SMB Server

- Windows SSDP Service

- Windows StateRepository API

- Windows Storage Management Provider

- Windows Taskbar Live

- Windows USB Video Driver

- Windows Virtualization-Based Security (VBS) Enclave

- Windows WLAN Auto Config Service

- Xbox

- XBox Gaming Services

以下漏洞需特别注意Microsoft 图形组件特权提升漏洞

CVE-2025-49708

严重级别:高危 CVSS:9.9

被利用级别:有可能被利用

此漏洞无需用户交互,图形组件存在释放后使用(Use After Free)缺陷,处理图形对象生命周期时可能引用已释放对象。认证用户可通过网络触发内存破坏,最终获得 SYSTEM 权限。

Microsoft Windows Server Update Service 远程代码执行漏洞

CVE-2025-59287

严重级别:高危 CVSS:9.8

被利用级别:很有可能被利用

此漏洞无需用户交互。Windows Server Update Services(WSUS)处理来自客户端或上游的事件时,使用不安全的旧式反序列化机制且未严格限制对象类型,远程攻击者可发送特制数据包诱导服务反序列化任意对象,进而执行任意代码。

Microsoft Windows 语音整数溢出漏洞

CVE-2025-58715

严重级别:严重 CVSS:8.8

被利用级别:不太可能被利用

此漏洞无需用户交互。Windows 语音运行时存在整数溢出引发的边界计算错误,向该组件传入特制数据即可在本地触发内存破坏并提升权限,攻击者成功利用后可获得SYSTEM权限。

Microsoft Agere 调制解调器驱动程序提权漏洞

CVE-2025-24990

严重级别:严重 CVSS:7.8

被利用级别:检测到利用

该漏洞无需用户交互,因Windows 自带第三方 Agere 调制解调器内核驱动(ltmdm64.sys)对用户态指针校验不足,攻击者可构造特定请求触发内核内存操作,实现本地权限提升至 SYSTEM。微软已在2025年10月的补丁中移除此驱动程序。

Microsoft Windows 远程访问连接管理器提权漏洞

CVE-2025-59230

严重级别:严重 CVSS:7.8

被利用级别:检测到利用

此漏洞无需用户交互,Windows 远程访问连接管理器(RasMan)存在不正确的访问控制问题。低权限本地用户可通过与 RasMan 服务交互,利用其对资源/请求校验不严来提升权限,成功利用后可获得 SYSTEM 权限。

修复建议:

1、通过火绒个人版/企业版【漏洞修复】功能修复漏洞:

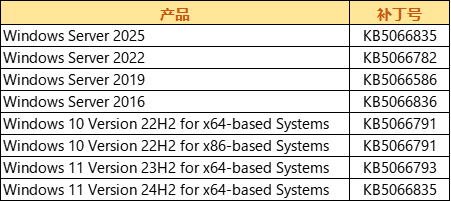

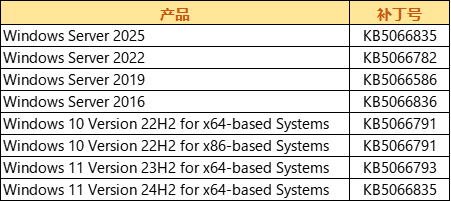

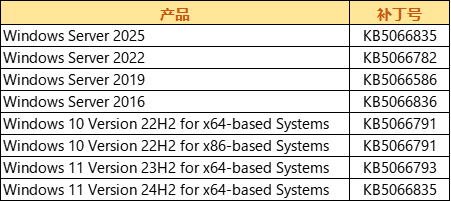

2、下载微软官方提供的补丁:

完整微软通告:

| 欢迎光临 火绒安全软件 (https://bbs.huorong.cn/) |

Powered by Discuz! X3.4 |