1. 在攻击终端上安装火绒5.0,确保对外攻击拦截功能开启。如下图所示:

3

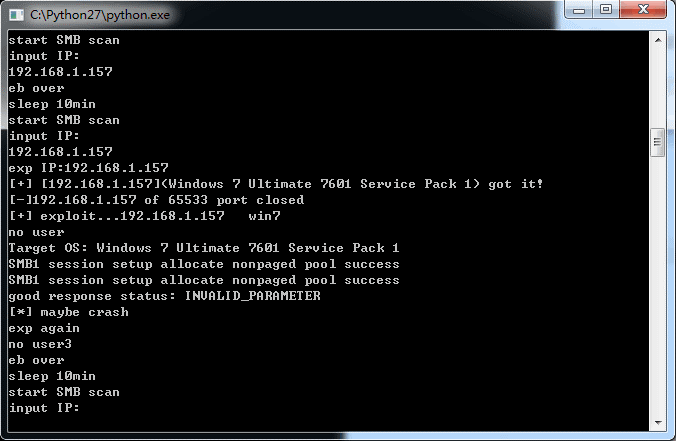

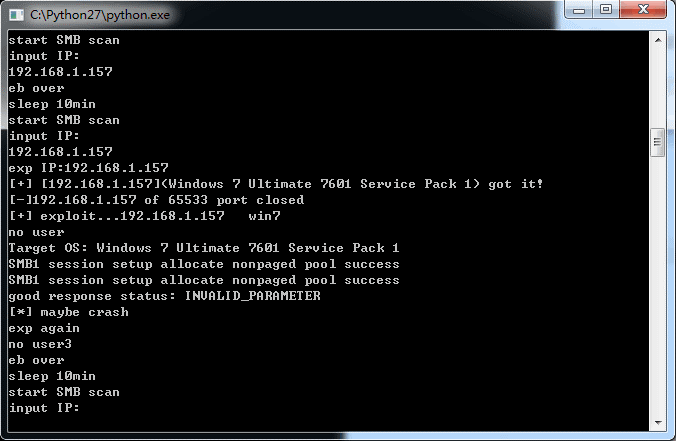

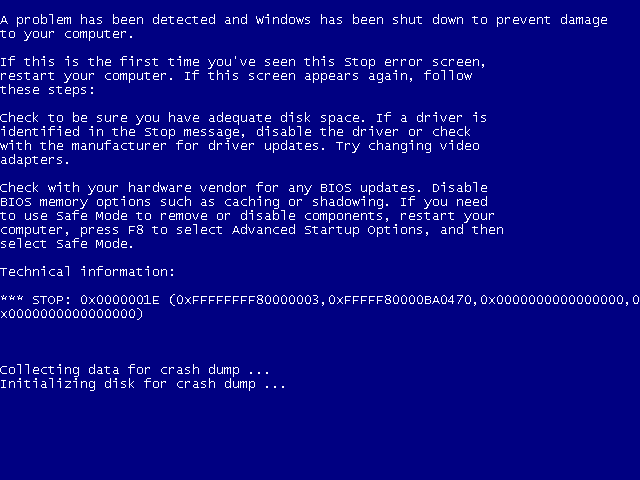

2.在攻击终端中运行病毒测试脚本。

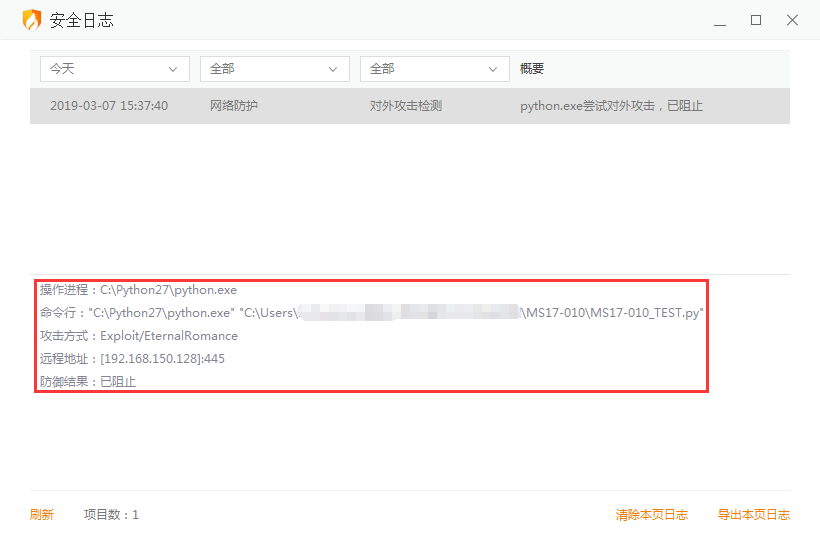

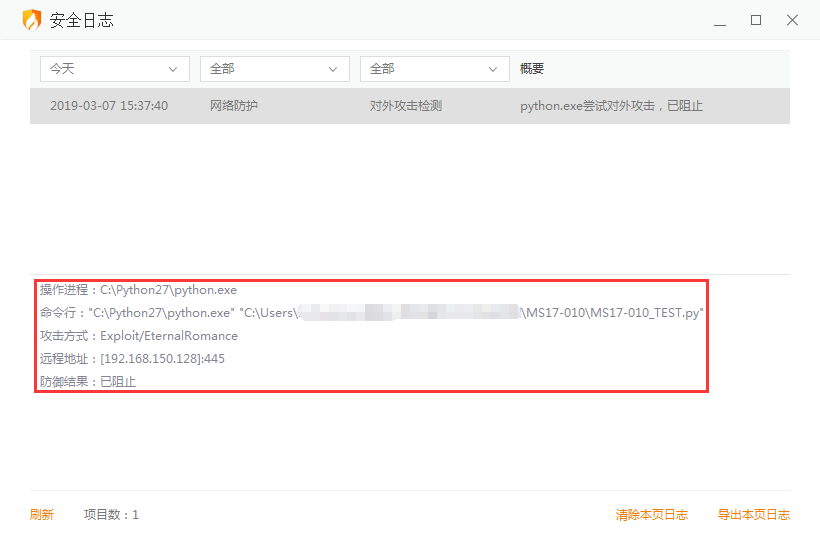

3.查看火绒安全日志,如下图所示:

4

可以看到火绒拦截日志

1.通过关联进程和命令行可以得出,对外攻击进程为python.exe(这个案例为攻击测试程序,真实环境多数为安全软件不能查杀的未知病毒)

2.攻击所利用的漏洞为Exploit/EternalRomance

3.被攻击的远程IP为192.168.150.128

总结:

通过对外攻击拦截功能,火绒可以有效控制蠕虫病毒利用漏洞进行传播的恶意行为,及时帮助用户快速定位到新型(未知)病毒进程。

产品发布后我们会根据外部威胁趋势情况,加入新的对外攻击拦截策略,从而对应更多的漏洞攻击场景。

欢迎大家持续向我们提交相关攻击场景。