|

ID | 缓解 | 描述 |

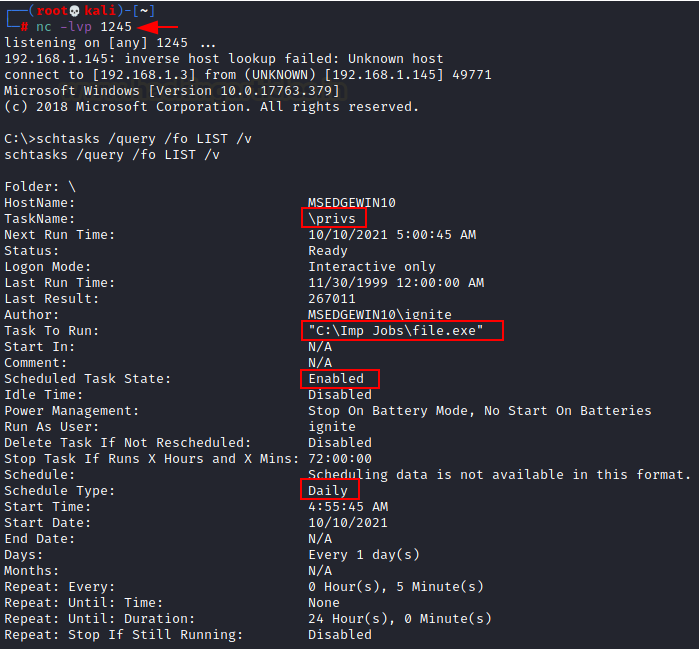

| M1047 | 审计 | 像PowerSploit框架这样的工具包包含PowerUp模块,可用于探索系统中可用于提升权限的计划任务的权限弱点。 [150] |

| M1028 | 操作系统配置 | 配置计划任务的设置,强制任务在认证账户的环境下运行,而不是允许它们以SYSTEM的身份运行。相关的注册表键位于 HKLM\SYSTEM\CurrentControlSet\Control\Lsa\SubmitControl. 该设置可以通过以下方式进行配置 GPO: Computer Configuration > [Policies] > Windows Settings > Security Settings > Local Policies > Security Options: Domain Controller: 允许服务器操作员安排任务,设置为禁用. [151] |

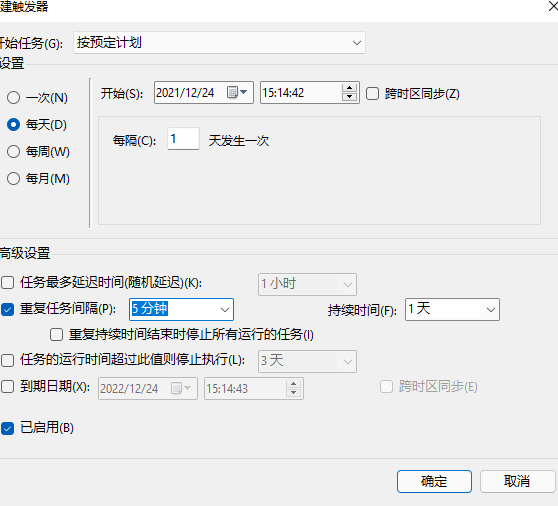

| M1026 | 特权账户管理 | 配置 "提高计划优先级 "选项,只允许管理员组有计划优先级进程的权利。这可以通过以下方式进行配置 GPO: Computer Configuration > [Policies] > Windows Settings > Security Settings > Local Policies > User Rights Assignment: Increase scheduling priority. [152] |

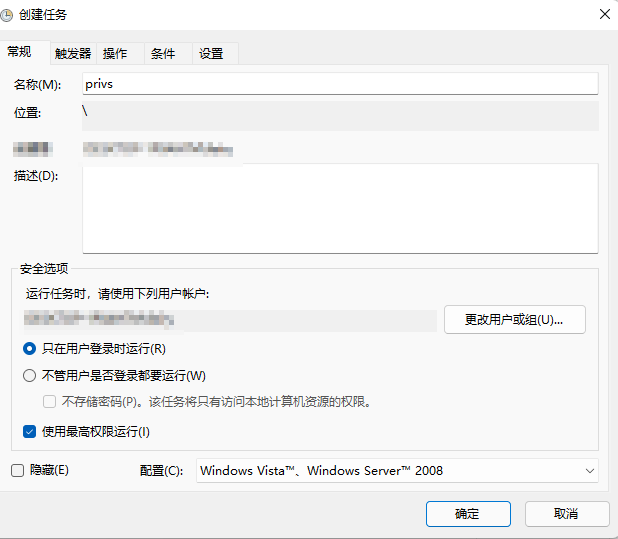

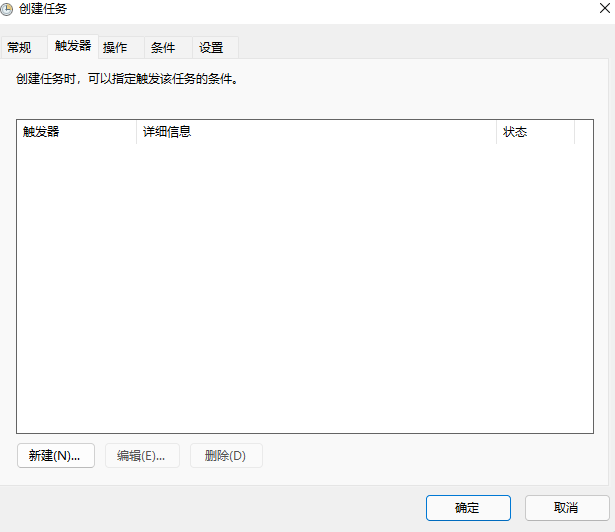

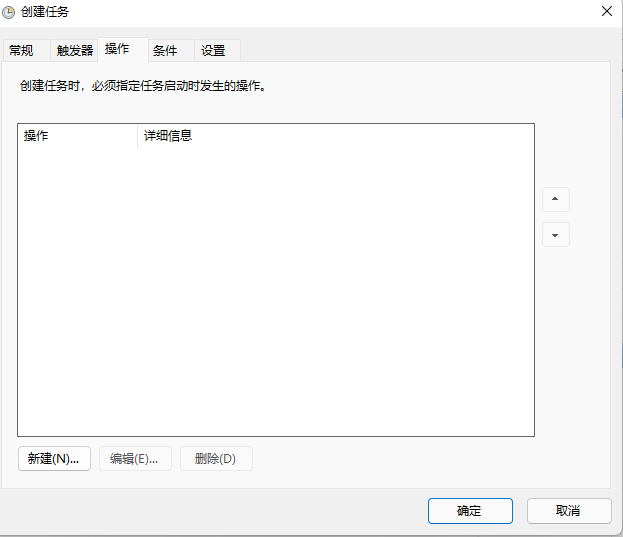

| M1018 | 用户账户管理 | 限制用户账户的权限,补救权限升级的载体,以便只有授权的管理员可以在远程系统上创建计划任务。 |

|

|

|

| 欢迎光临 火绒安全软件 (https://bbs.huorong.cn/) | Powered by Discuz! X3.4 |