图2.2 基于全年检出结果的恶意威胁类型分布

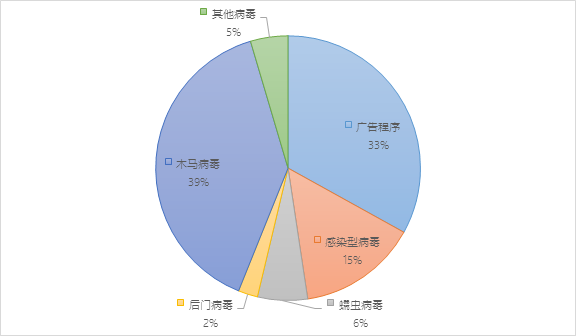

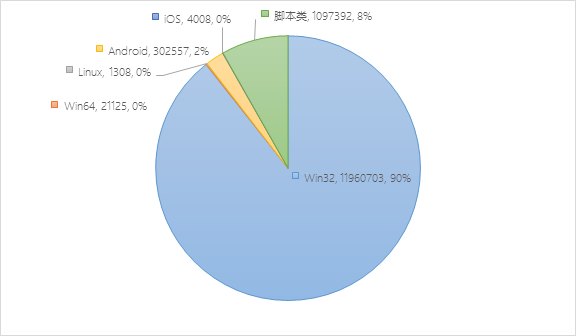

基于全年的检出结果,我们根据恶意代码针对的平台做了统计,得到如下图表:

图2.3 基于全年检出结果的威胁平台分布

接下来,我们逐一对2015年度几个较为重点安全现象进行简要分析。

· 威胁平台趋势变化不大

从全年的统计数据来看,Windows平台恶意代码数量占90%,这个整体比例与往年相比没有本质变化。但脚本类恶意代码和移动端恶意代码的数量呈上升趋势。相信随着移动设备、系统和应用的普及,针对这些平台的恶意代码数量会保持上述的趋势。

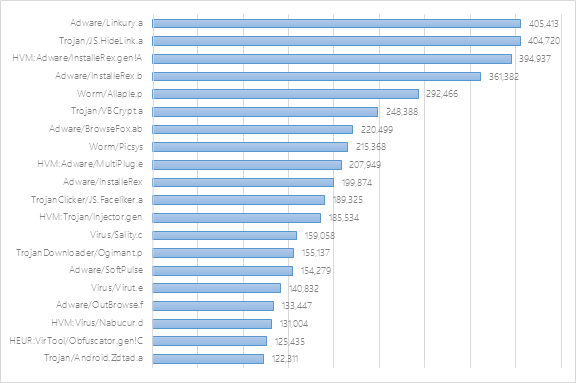

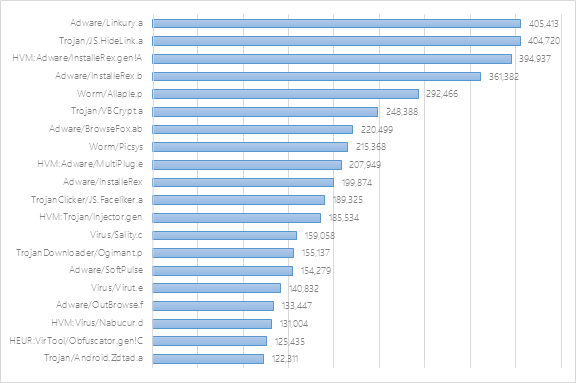

· 广告程序直追木马病毒

从上面的统计数据可以看到,广告软件在火绒全年的检出结果中占33%,整体数量直逼木马病毒(39%)。从过去几年的趋势来看,这个比例正呈现逐年放大的趋势。

木马曾经是电脑病毒中最大分类,且目前整体上来看依然占据重要位置,但近年来随着广告类程序的增多,广告类程序几乎与木马类病毒“平分秋色”。

· 感染型病毒依旧活跃

根据火绒安全情报分析系统的统计数据,每天全国有2%的PC用户受到感染型病毒感染。其中以Virus/Ramnit、Virus/Sality和Virus/Virut最为活跃。

感染型病毒通过修改宿主程序代码的方式将恶意代码寄生在宿主程序中运行,这就导致了所有被感染程序文件数据均不相同,加之不少多数感染型病毒均通过多态(Polymorphism)、变形(Metamorphism)等技术对恶意代码进行伪装。这种恶意代码的伪装对“云查杀“有天然的免疫,所以在国内”云查杀“覆盖率如此高的情况下,感染型病毒依旧活跃。

“云查杀”通过向用户电脑下发病毒的哈希(Hash,即文件数据内容的“信息摘要”),来实现对病毒问题的快速响应,而感染型病毒会通过将病毒代码附着于正常文件之内的方式进行感染,每个被染毒文件的哈希均不相同,因此无法通过统一的哈希来查杀被感染文件。并且,由于每个被感染的文件都是全新的、独一无二的,云端不可能预先获知,所以对于每个被感染的文件,云端响应均需要经过文件上传、文件分析后才能产生云端的哈希并下发——整个响应周期内感染型病毒可能已经完成了全盘感染。

火绒反病毒引擎通过“虚拟沙盒技术”可以精确还原通过多态技术伪装过的恶意代码,另外通过火绒“行为沙盒”可以清晰地还原通过变形技术伪装过的恶意代码行为,可以精确地检出并清除病毒代码。

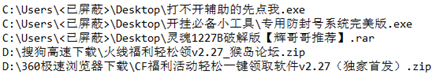

· 病毒针对用户“刚需”,通过社会工程学传播和隐藏

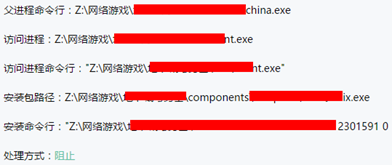

通过火绒安全情报分析系统的统计数据我们发现,很多病毒传播者会针对用户的喜好,有针对性地伪装病毒程序的文件名,诱骗用户下载并运行。

图2.5、伪装成游戏、外挂等用户感兴趣的程序

图2.6、伪装成操作系统进程名

· 勒索类病毒日渐频仍

近年来,随着互联网的不断发展,计算机病毒也在向着利益化发展,勒索病毒传播与发展也越来越快,越来越多。勒索病毒的出现最早可以追溯到1989年,由Joseph Popp编写的PC Cyborg病毒,该病毒会修改系统AUTOEXEC.BAT文件来监控系统启动次数,当第90次启动后就会加密系统所有文件的文件名,使系统无法正常启动以此来威胁用户付钱。

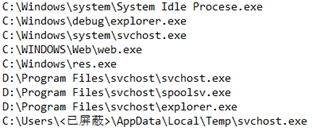

早期的勒索病毒主要通过锁定受害者的计算机,使受害者不能正常操作,或者隐藏用户的文件,以此来向受害者勒索钱财。

图2.7、锁屏类勒索软件

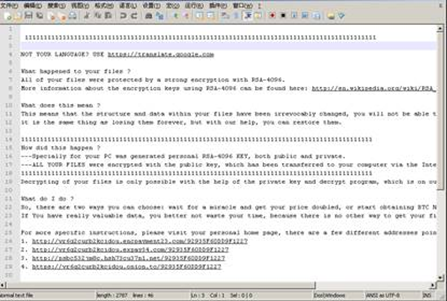

2013年下半年随着CryptoLocker的出现将勒索软件带到了一个新的高度,之后的勒索病毒大都效仿CryptoLocker的模式。CryptoLocker不再是简单的锁定用户的计算机,因为随着互联网的普及,普通用户对计算机的了解也越来越多,简单的锁定受害者计算机很容易恢复并且不会对受害者造成危害,威胁成功的几率越来越低,CryptoLocker会将受害者的文件进行加密,这样即使清除了病毒文件,被加密的文件也不能恢复。这对于有些受害者可能是致命的。这样就迫使一些受害者不得不接受病毒作者的勒索。

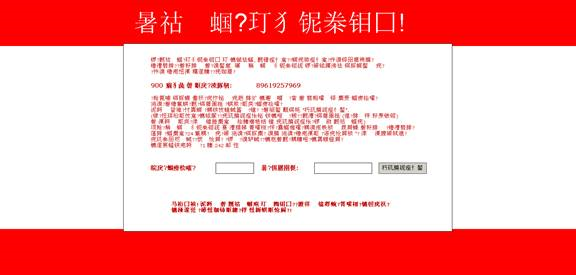

图2.8是Ransom/Tescrypt病毒附带的“说明文档”,详细、“贴心”地指导受害者如何付款来解密被病毒加密的数据。

图2.8、Ransom/Tescrypt病毒”附带”的勒索“说明文档”

随着近年来移动端迅猛的发展,勒索病毒已经不再局限于电脑端,移动端的病毒也不断出现,比如Trojan/Android.Drokole.a,该病毒会在运行程序时,不断弹出提示以受害者浏览非法信息为借口,来要挟受害者付钱。

2015年火绒全年收集的勒索类病毒样本超过60000个。通过火绒病毒实时监控的拦截日志以及用户的反馈来看,通过加密文件的方式来勒索的病毒所占比例在不断上升,勒索病毒的危害也在不断增大。

· XcodeGhost:软件厂商的安全意识仍需加强

2015年9月14日,CNCERT发布了一则关于有部分iOSApp由非苹果公司官方Xcode工具编译并被植入恶意代码的预警公告。9月17日,国外某安全公司发布了第一版分析报告,接下来事件迅速升温。根据后续的调查发现,病毒作者与2015年2月25日即注册了被用作C&C服务器的icloud-analysis.com域名,并于同年3月16日在Unity3D论坛放出了第一个存储于百度云的经过污染的Xcode工具。直到事件曝光后的第5天,即2015年9月22日,病毒作者才删除经过污染的Xcode工具下载链接。经调查,至事件爆发,国内有超过4000款iOS App被感染,其中不乏微信、滴滴打车、网易云音乐等高频应用,有超过95%的国内iPhone用户被感染。

通过此次事件,我们不禁要问,为什么在苹果公司官方免费提供开发工具的情况下,开发者仍然选择来源不明、安全性未知的下载源?网络受限?语言不通?P2P污染?我认为根本问题在于,包括软件工程师在内的广大互联网用户群体对安全的意识是相对薄弱的,在一些“安全“软件的“威胁恐吓“加”贴心呵护“下体验并享受着”伪“安全和”假“安全。然而,有人的地方就会存在安全问题,这是一个亘古不变的话题。

2. 商业软件侵权行为(流氓软件化)的现状

对PC用户来说,商业软件的侵权行为(商业软件流氓化)的数量是病毒攻击的数十倍,而这些侵权行为和病毒的攻击目的都是为了牟利,更重要的是,两者的攻击方式差不多,可以说目前的流氓软件本质就是,商业软件的病毒化。

几乎所有大家日常能见到的主流商业软件,在推广过程中都出现过捆绑安装等行为,其中大部分是负责推广的渠道商所为。需要指出的是,整个PC软件行业陷入混乱之中,商业软件不作恶就很难推广和生存。

而在商业软件作恶中,安全软件(防毒软件)又是主角,无论侵权行为的恶劣性还是频率都远高于其他商业软件。正如某用户所说的那样,“跟目前的安全软件相比,电脑病毒都不好意思叫病毒”。

· 商业软件推广中的侵权行为

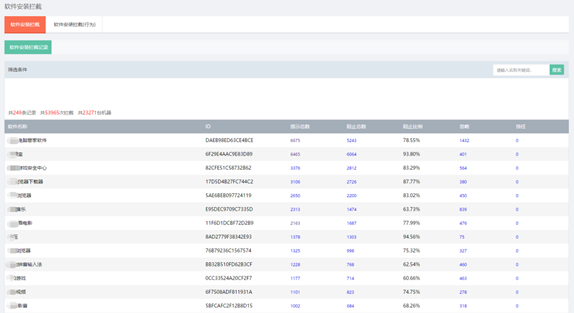

图3.1是火绒安全情报分析系统基于火绒3.0测试阶段产生的数据抽样。火绒在23271台终端识别到249款软件的53965次安装行为。图3.2中,我们仅以其中识别到次数最多的国内某知名安全软件为例,图中左侧的“发起者进程”表示安装动作的发起者进程,“阻止总数”和“阻止比例”表示当火绒识别到该软件的安装行为后提示用户,用户选择阻止的次数及比例。从左侧的发起者进程名便可以得知,火绒识别到的该软件80%以上的安装行为并非出自用户意愿,而平均高达80%的阻止比例也从侧面反映了用户的意愿。

图3.1、火绒3.0测试阶段产生的数据抽样

图3.2、某知名安全软件安装行为统计

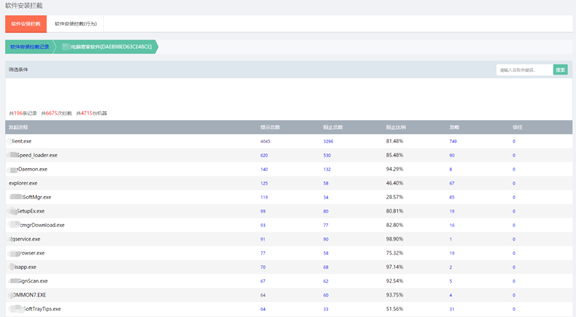

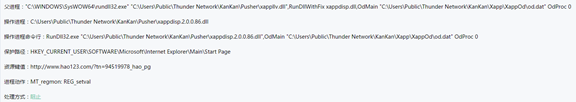

o “病毒式”推广

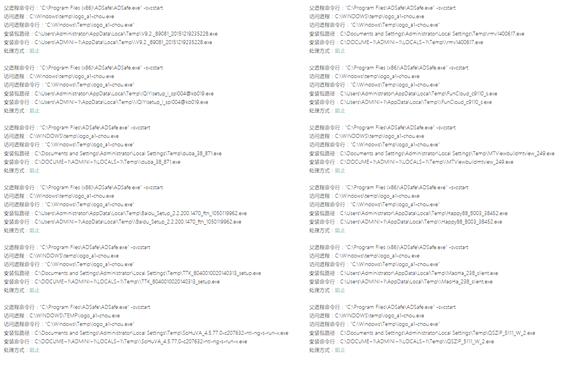

通过火绒软件安装拦截日志,我们发现5%的商业软件推广行为是标准的病毒行为——从传统对电脑病毒的定义来说,例如注入系统进程、创建系统程序的傀儡进程等方式欺骗安全软件的拦截。下面几幅截图截取自火绒安全情报分析系统。其中“安装包路径”和“安装命令行”指的是被推广安装软件的路径信息,“访问进程”和“访问进程命令行”指代推广者进程的信息,“父进程命令行”则是推广者进程的父进程信息。

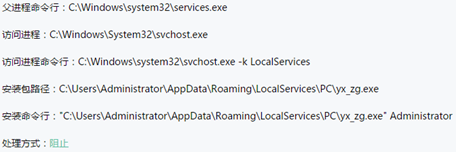

案例一:

从图3.3的拦截信息可以看出系统服务进程svchost(命令行svchost.exe –k LocalServices)试图推广安装yz_zg.exe程序,火绒识别到此安装程序为某游戏盒子软件安装程序。从拦截信息基本可以认定,这个安装推广行为是其他程序通过类似病毒技术注入到系统进程中实现的。

图3.3、某游戏盒子通过注入系统进程静默推广安装

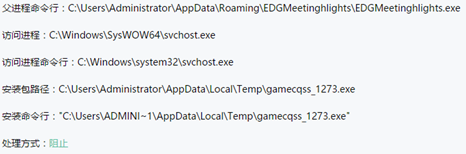

从图2.4可以看出,EDGMettinghlights.exe启动了svchost.exe,并使用病毒常用的傀儡进程技术,将svchost.exe替换为推广安装代码,并进而推广安装gamecqss_1273.exe,火绒识别到此安装程序为某游戏软件安装程序。

图3.4、某游戏通过傀儡进程静默推广安装

案例二:

图3.5列举了火绒拦截到的国内某净网软件的推广安装行为。

图3.5、国内某净网软件的静默推广行为

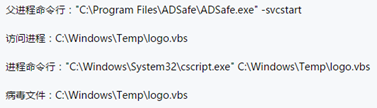

在Google中索搜上图中的进程名logo_a1-chou.exe得到图3.6所示信息。

图3.6、Google搜索logo_a1-chou.exe得到的相关信息

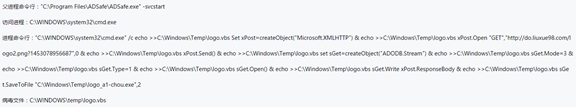

根据用户的反馈,我们在用户现场提取到了logo_a1-chou.exe的病毒下载器脚本,随后火绒将其检测为TrojanDownloader/VBS.Steamto.b。在接下来得到的对该病毒脚本的拦截日志中,我们得到了图3.7和图3.8的数据:

图3.7、某净网软件生成病毒下载器脚本时被火绒实时监控拦截

图3.8、某净网软件运行病毒下载器脚本时被火绒实时监控拦截

通过上面的拦截数据,可以看出该软件首先通过系统的命令行程序cmd.exe创建一段VBS脚本并通过cscript.exe运行该VBS脚本下载logo_a1-chou.exe(TrojanDownloader/VBS.Steamto.b病毒),接下来logo_a1-chou.exe负责静默推广。

当然,仅通过进程关系无法完全断定上述行为是该软件主动发起还是被(病毒作者或触发漏洞)利用。如果属于前者,则该软件的行为已经符合安全软件对下载器木马的定义;若属于后者,那么该软件厂商有责任在技术上对此类问题进行分析、处理并告知用户。

o “全家桶”式推广

很多用户都有过这样的经历,安装了某公司的A软件后,一段时间后机器上莫名其妙的出现了这个公司的B、C、D等其他软件产品。这种推广行为被用户形象地称为“全家桶”式推广。

这里截取了最典型的国内某互联网公司的“全家桶”式推广行为,根据火绒安全情报分析系统的统计,每天有接近10%的用户被该公司的游戏客户端推广安装其自家的安全客户端软件。

图3.9、国内某游戏软件推广安装自家安全客户端软件

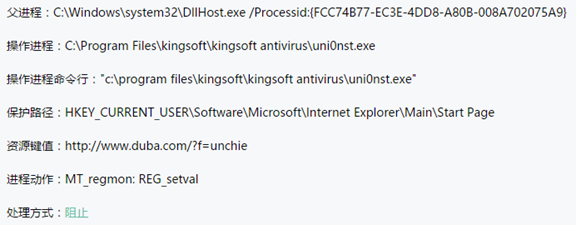

o 伪装式推广

本质上来说,这是电脑病毒常用的伪装手段。

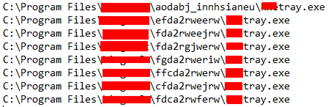

一些软件为保证被推广安装时的成功率,躲避安全软件的安装拦截,选择随机路径进行安装。图3.10显示的是国内某知名安全软件的随机推广安装路径,当此软件的托盘程序篡改IE浏览器首页时被火绒拦截。

图3.10、国内某安全软件的随机推广安装路径

o 带“尾巴”的浏览器快捷方式

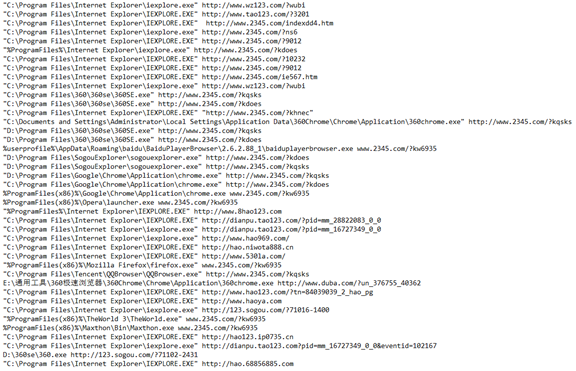

根据火绒安全情报分析系统的统计数据,每天有10%的用户被浏览器快捷方式被篡改。当用户通过被攒改的快捷方式启动浏览器时,浏览器可以正常运行,但首页则指向了被篡改的地址,通常是可以进行流量变现的导航站。这种篡改极具隐蔽性,当火绒拦截到此类篡改并提示用户清除(修复)时,5成以上的用户甚至认为是误报,进而选择忽略甚至信任。

图3.11列举了部分被篡改的快捷方式命令行,从图中我们可以看到,不仅仅是IE、360SE、QQBrowser等高频应用,甚至包括Opera、Firefox等浏览器均遭到劫持。

图3.11、常见浏览器首页均遭劫持

o IE首页篡改

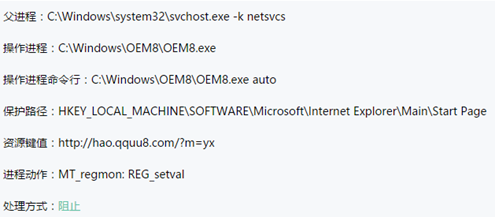

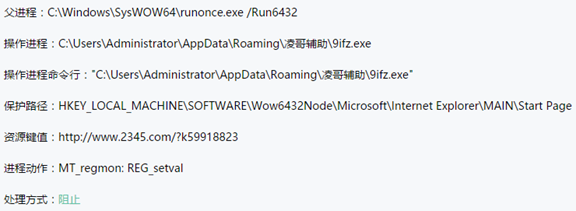

IE首页一直是流量劫持的焦点,从火绒安全情报分析系统的统计数据来看,每天有超过8%的用户IE首页被篡改。篡改者五花八门,在有限的篇幅内,我们只列举其中几个典型案例。

图3.12、国内Windows激活”补丁“篡改IE首页

图3.13、外挂等工具类程序篡改IE首页

图3.14、某知名播放器软件篡改IE首页

图3.15、某知名安全软件在卸载时仍要篡改IE首页

o 软件对攻,把用户电脑当战场抢夺资源

抢夺资源

多个商业软件争抢浏览器、导航站和搜索等入口,都试图将这些商业资源控制在自己手中,根据火绒的数据,每天有20%的电脑首页被修改,其中用户主动修改的非常少,绝大部分是这些商业软件所为。可以说,只需要一周时间不到,几乎中国所有电脑的首页全部平均被修改一次。

攻击、卸载对方软件

有的商业软件偷偷删除竞争对手软件的某个组件,导致其部分甚至全部功能的丧失,成为“僵尸”软件。更恶劣的是,直接删除竞争对手软件,将其从用户电脑上清除。

总结和展望

纵观全年的威胁统计数据,恶意代码问题仍然严峻,尤其是在国内大多数安全软件“重云轻本地”的大环境下,感染型病毒仍然有着较好的“生存条件”。广告类程序、流氓程序呈逐年递增趋势,相信在2016年这类恶意代码威胁仍会保持上扬趋势。

随着互联网经济的快速发展,软件捆绑、流量劫持等软件侵权问题显得尤为突出,其对用户的困扰甚至几十倍于恶意代码所带来的危害。火绒非常重视对此类软件侵权问题的打击。在巨大的利益诱惑下,相信这类威胁在2016年仍会异常突出。届时,火绒也会持续加大对这类问题的防御和拦截力度。

特别说明:

文档下载:

2015中国大陆地区PC互联网安全报告.pdf

(1.21 MB, 下载次数: 105)

2015中国大陆地区PC互联网安全报告.pdf

(1.21 MB, 下载次数: 105)

作者: 莒县小哥 时间: 2016-1-28 12:16

写了这么多,话说现在流氓软件跟勒索软件确实挺疯狂的。。。。支持火绒

作者: 心醉咖啡 时间: 2016-1-28 12:26

了解了许多

作者: hwl573452046 时间: 2016-1-28 13:07

已转至卡饭

作者: 傻傻的杰宝 时间: 2016-1-28 13:20

没想到火绒也有安全报告。惊喜中

没想到火绒也有安全报告。惊喜中

作者: Rosa真紅 时间: 2016-1-28 13:30

建议图2.3精确到有效位 0%的有点不科学

作者: huangshi1hao 时间: 2016-1-28 13:55

为什么x64 平台比 x86平台 少病毒?

x64不是兼容绝大多数x86软件吗? 既然是 那么x86的病毒也能在x64上运行啊?

为什么为什么为什么

作者: admin 时间: 2016-1-28 14:05

纯WIN64 平台下的可执行文件指:PE+格式,这个在WIN32平台上没法运行的,而win 32位代码是能在WIN64 位上兼容执行的

大多数恶意代码还是WIN32 平台下编写的,PE格式执行文件。

作者: FLY_MC 时间: 2016-1-28 14:05

支持支持

作者: 名字真难起 时间: 2016-1-28 14:08

不错,支持火绒.

作者: 不忿小奇 时间: 2016-1-28 14:52

火绒在病毒式推广拦截还有静默推广拦截这些种种方面做的确实好!赞一个,确实努力了,希望这个能够得到发扬,成为火绒的特色,以后人人提起推广拦截等的就会说起火绒

作者: 不忿小奇 时间: 2016-1-28 14:55

大家都来帮助火绒支持火绒啦,http://www.huorong.cn/help.html多少钱都是钱哈哈

作者: 1625905309 时间: 2016-1-28 18:23

支持火绒

作者: sandysnhjs 时间: 2016-1-28 19:00

终于看完了,支持一下。

作者: 曙光电脑 时间: 2016-1-28 20:55

支持火绒,要努力,愿2016做的更好。

作者: caocaofff 时间: 2016-1-29 23:00

写的很赞 下载

下载

作者: 昊情· 时间: 2016-1-31 11:11

图片模糊,差评

作者: dj109247 时间: 2016-1-31 17:00

相对于32位的系统,64位的病毒确实是少很多

作者: 642985327 时间: 2016-2-1 22:43

某互联网公司的全家桶

某互联网公司的全家桶

作者: lxz.sunv 时间: 2016-2-4 14:29

楼主这么厉害,教我社工如何

作者: 2016逢伟 时间: 2016-2-7 10:26

愿2016做的更好。

作者: wanguaf2015 时间: 2016-2-13 13:02

本帖最后由 wanguaf2015 于 2016-2-13 13:06 编辑

还好提早卸载了所谓“净网”“**”。。

作者: po1o 时间: 2016-3-7 16:14

谢谢分享,学习

作者: 高度学渣 时间: 2016-4-27 18:03

许多国内互联网公司的“全家桶式”推广规则,是在CNNIC的允许下进行的。要杜绝此类现象,不仅企业要做到自觉,某些部门也应加强监管,而不是一味的隐瞒、欺骗。getlantern.com就是最好的例子。

作者: a514217900 时间: 2016-5-11 11:16

支持火绒

作者: 从东边来的人2 时间: 2016-5-27 13:26

很高深的感觉

作者: 追梦人456 时间: 2016-5-30 16:17

话说现在流氓软件跟勒索软件确实挺疯狂的,就应该加强网络信息的安全

作者: 追梦人456 时间: 2016-6-1 15:56

现阶段流氓软件真的是太猖狂了,着实让人头疼啊

作者: 追梦人456 时间: 2016-6-1 16:01

不错,支持火绒,希望火绒有更好的明天

作者: iframan 时间: 2016-6-9 10:14

流氓多了 病毒少了 凑到一起才热闹

作者: 北极光 时间: 2016-9-3 13:35

了解了许多

作者: flykit 时间: 2016-12-31 07:22

下了看看

| 欢迎光临 火绒安全软件 (https://bbs.huorong.cn/) |

Powered by Discuz! X3.4 |

2015中国大陆地区PC互联网安全报告.pdf

(1.21 MB, 下载次数: 105)

2015中国大陆地区PC互联网安全报告.pdf

(1.21 MB, 下载次数: 105)

没想到火绒也有安全报告。惊喜中

没想到火绒也有安全报告。惊喜中

下载

下载

某互联网公司的全家桶

某互联网公司的全家桶