火绒安全软件

标题: Backdoor/Humpler 病毒分析报告 [打印本页]

作者: Hay 时间: 2018-6-20 21:11

标题: Backdoor/Humpler 病毒分析报告

近期,火绒截获到一批后门病毒样本,病毒会将自己伪装成小工具(如:超级老板键、超级变声器、屏幕亮度调节等),并会通过2345软件大全、非凡下载站、PC6下载站等多个软件下载站进行传播。病毒会通过C&C服务器获取最终恶意代码,恶意代码执行后,表面会询问用户是否“愿意支持”软件后进行首页锁定。但在第二天用户再次启动该程序时,不论用户是否选择“愿意支持”都会强行劫持浏览器首页。而且为了躲避安全厂商查杀,现阶段被下发的病毒模块为PE头被简化过的模块数据。截至到目前,被下发的病毒模块数据依然在持续更新,我们不排除病毒将来会下发其他病毒模块的可能性。下载站下载页面,如下图所示:

软件下载页面

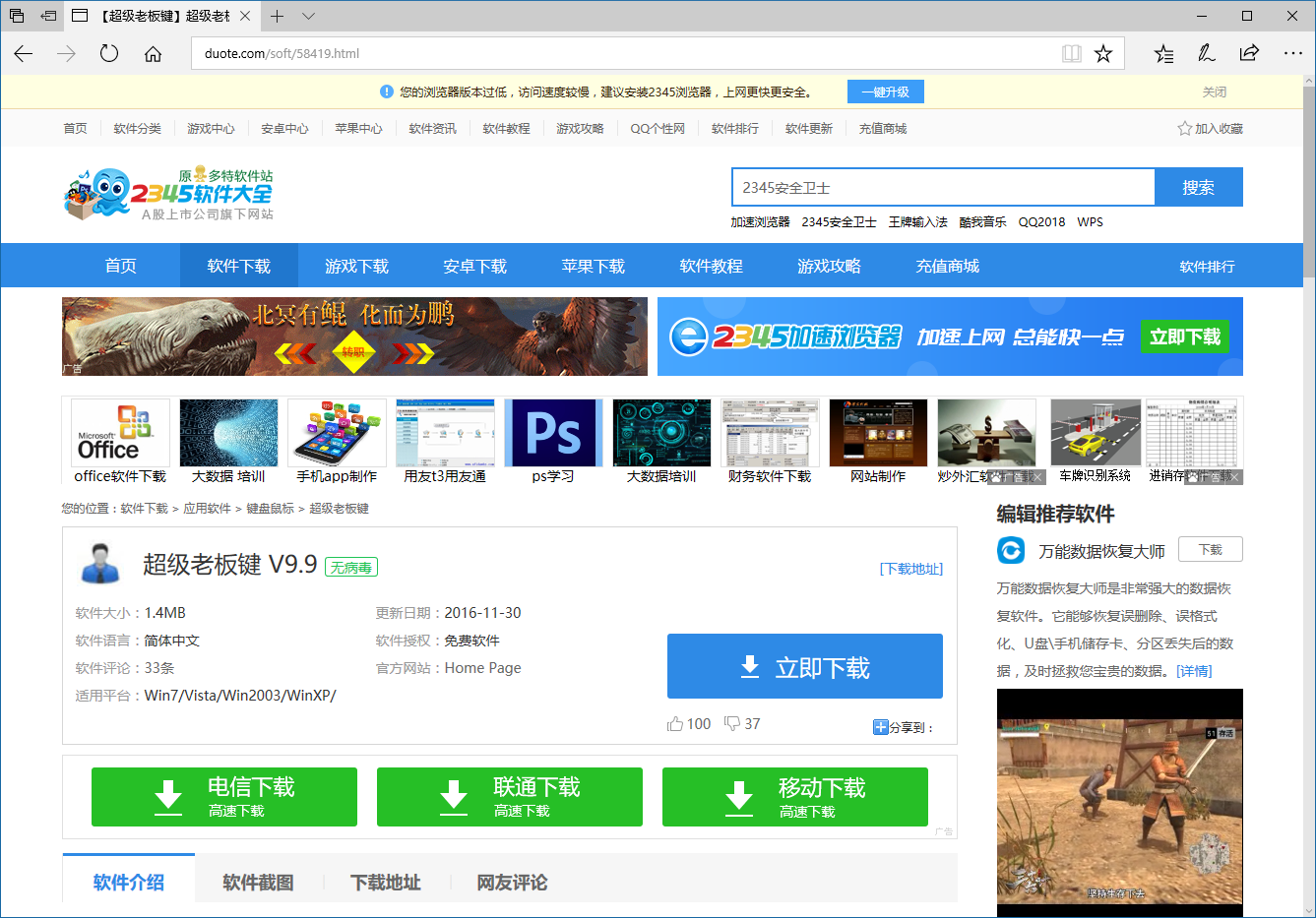

病毒代码位置

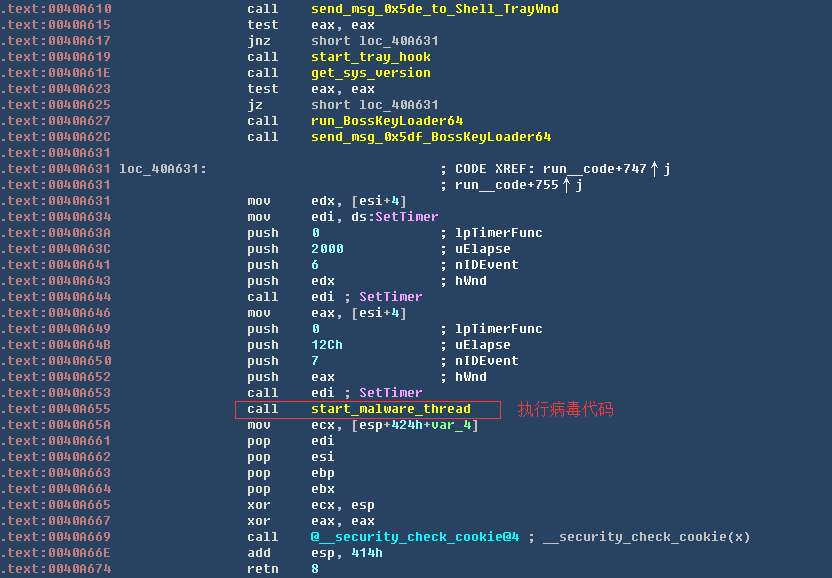

检测当前网络状态

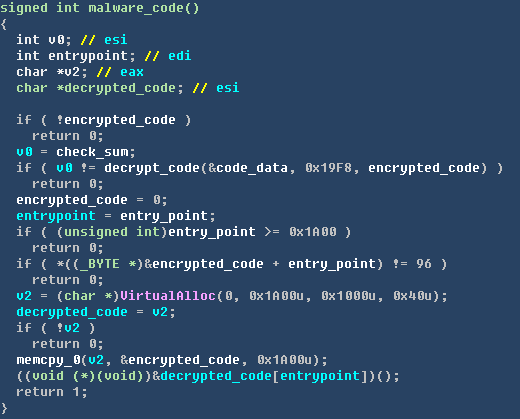

在网络状态正常的情况下,病毒首先会解密出用于请求远程恶意代码的相关代码,并进行执行。如下图所示:

解密执行代码逻辑

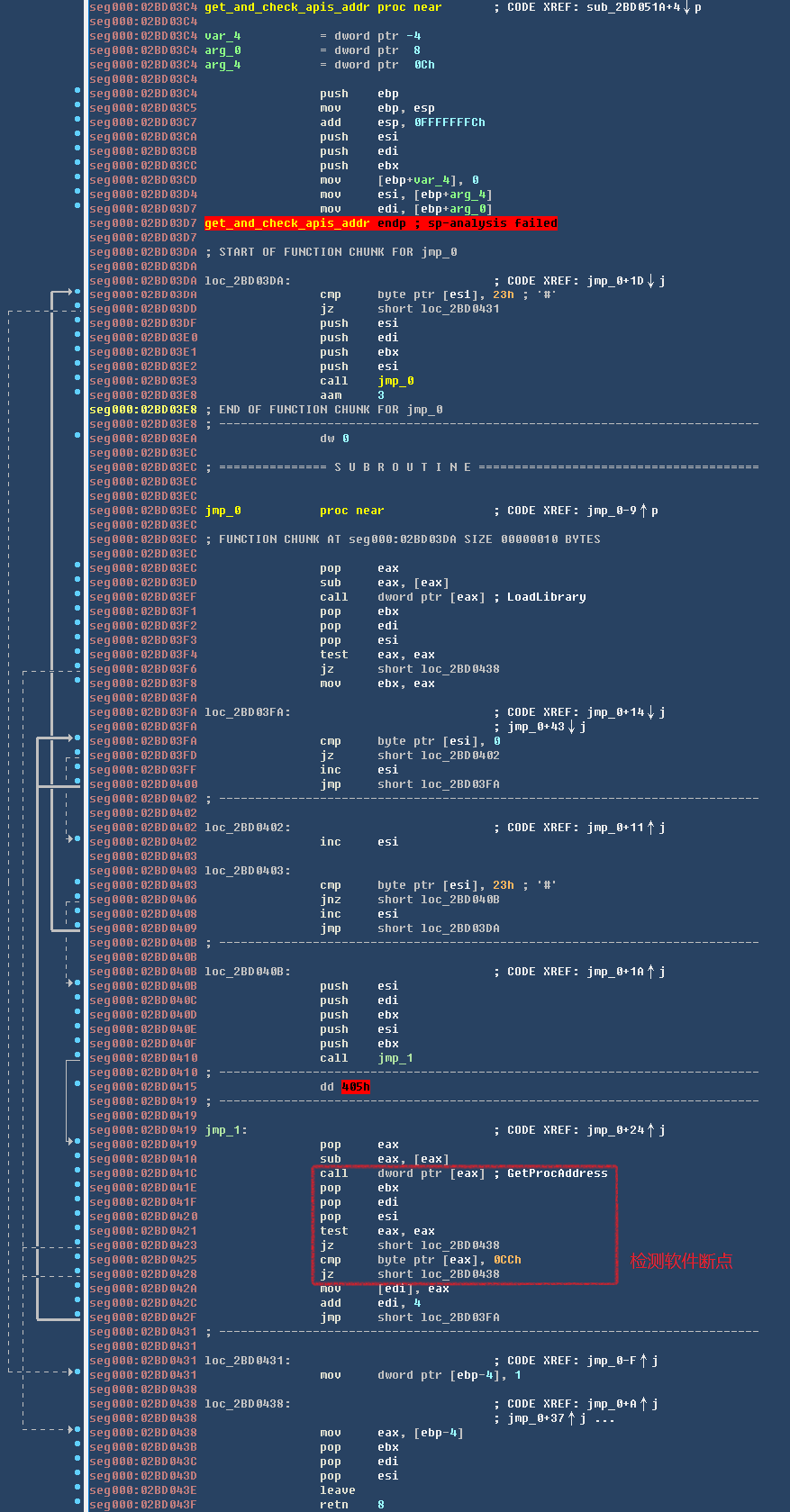

在上述解密后代码运行时,会通过检查软件断点的方式检测调试器。相关代码,如下图所示:

检测调试器代码

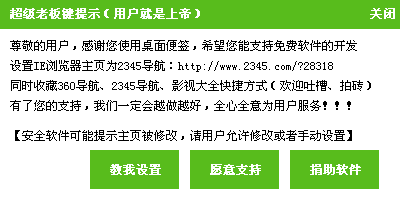

解密后的病毒代码,首先会访问C&C服务器地址(hxxp://www.baidu-home.com/bosskey/checkupdate.txt)获取恶意代码下载地址。最终会通过访问C&C服务器(hxxp://www.2k2u.com/plugin/bosskey/bosskeyupdate.dat)获取到远程恶意代码到内存中加载并执行。最终请求到的恶意代码,是一个PE头被精简过的PE文件,病毒在获取到恶意代码后会通过虚拟映射的方式将恶意代码加载到内存中进行执行。之所以通过C&C服务器下发精简的PE镜像数据,而不是下发完整的PE镜像文件,主要是为了对抗安全厂商的查杀和安全研究人员的逆向分析。恶意代码执行后,会弹出窗口询问用户是否“愿意支持”该软件,但如果运行日期与注册表(HKEY_CURRENT_USER\Software\Classes\CLSID\{2B53F0A7-3238-4b4d-8582-E53618739C90}\LockDate)中记录的首次运行日期不同时,则会直接执行首页劫持的代码逻辑。弹窗截图,如下图所示:

弹窗截图

该病毒运行后还会将同目录下的BosskeyServer.exe注册为系统服务,而且BosskeyServer.exe中也包含有与主程序中相同逻辑,在首次运行的第二天BosskeyServer.exe则会自动劫持浏览器首页。不过在带有相同恶意代码的小工具中,并不是所有小工具都会注册系统服务,对于只有一个病毒模块的小工具来说,则需要依靠用户在首次运行的第二天执行带毒程序,才会在不经过用户允许的情况下劫持浏览器首页。

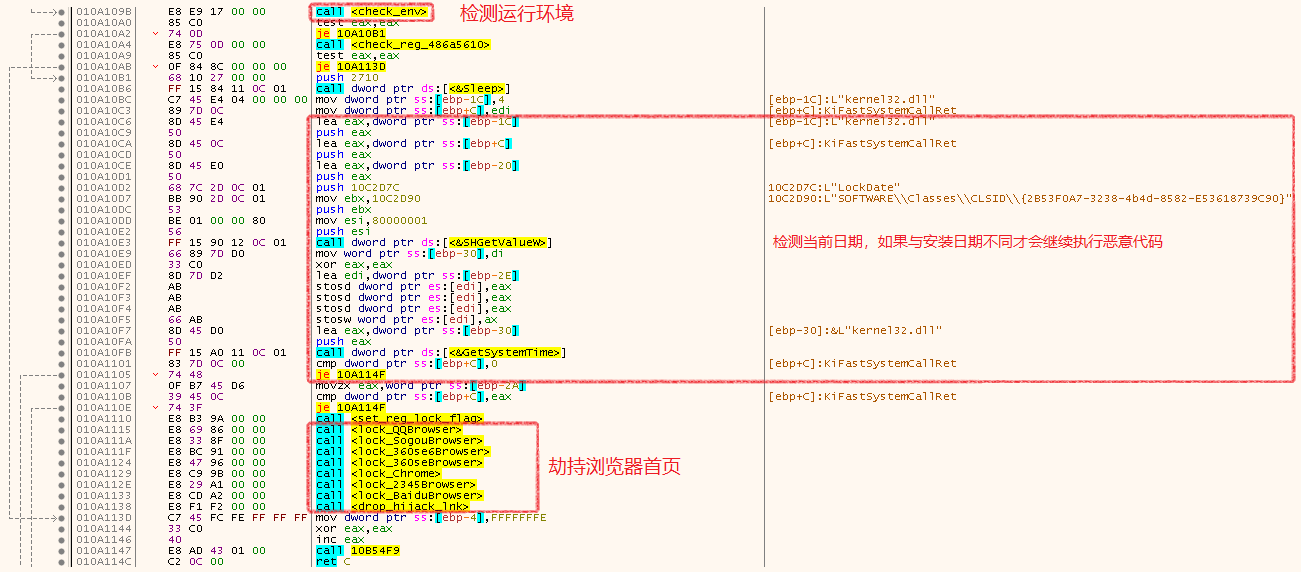

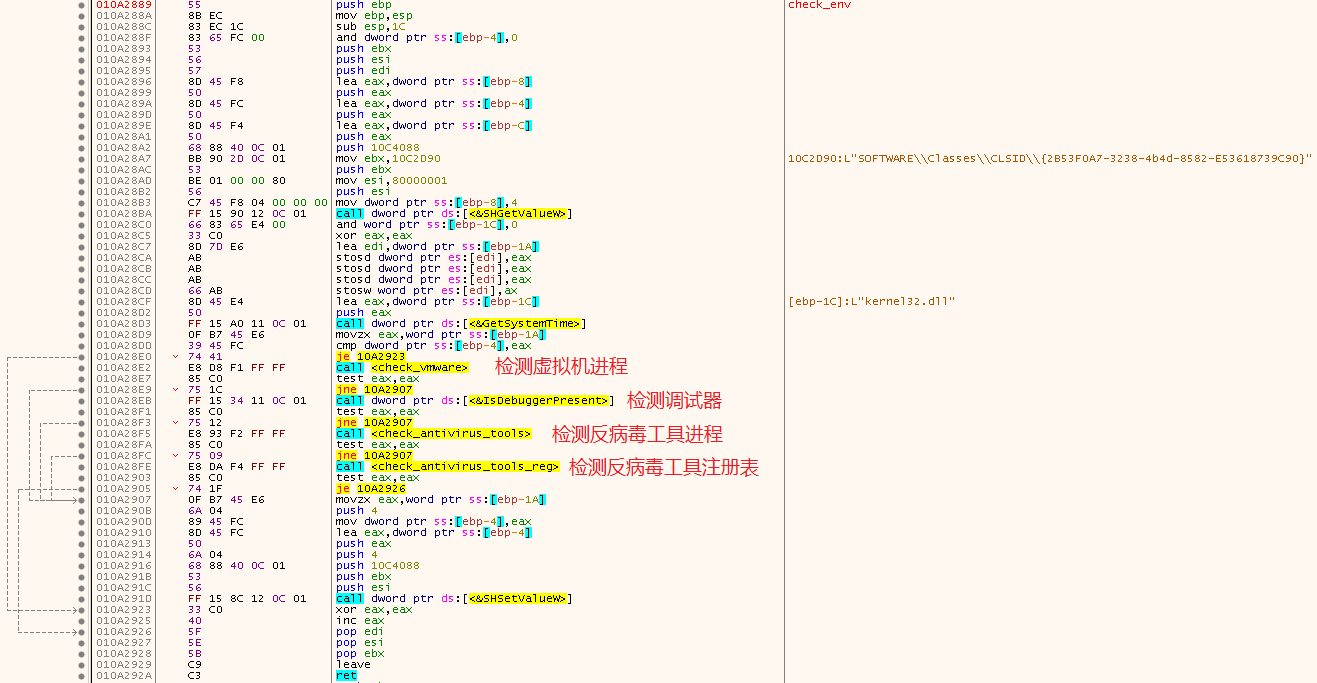

最终执行的恶意代码会通过检测运行进程、注册表、调试器和运行日期与分析人员进行对抗,只有在运行日期与首次运行日期不同时,才会继续执行恶意代码。被下发病毒模块的主要代码逻辑,如下图所示:

劫持浏览器首页代码逻辑

与代码相关数据,如下图所示:

远程恶意代码数据

恶意代码执行后,恶意代码逻辑会通过修改浏览器配置的方式劫持浏览器首页,并释放带有推广计费号的快捷方式。受影响的浏览器列表,如下图所示:

受影响的浏览器列表

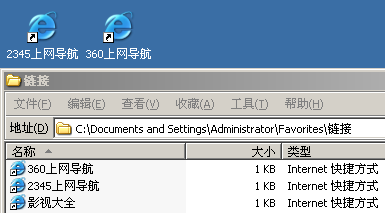

恶意代码执行后,被释放的快捷方式。如下图所示:

被释放的快捷方式

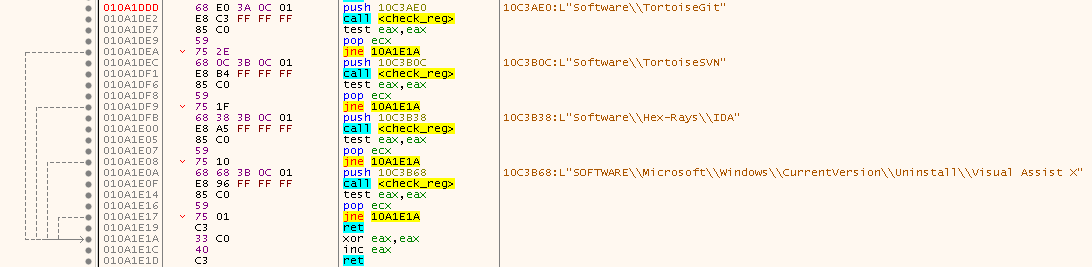

恶意代码对进程和注册表的检测,主要针对反病毒工具的进程名、注册表项,一旦检测到环境中存在上述进程或注册表,则会直接退出恶意代码执行流程。相关代码逻辑,如下图所示:

检测代码

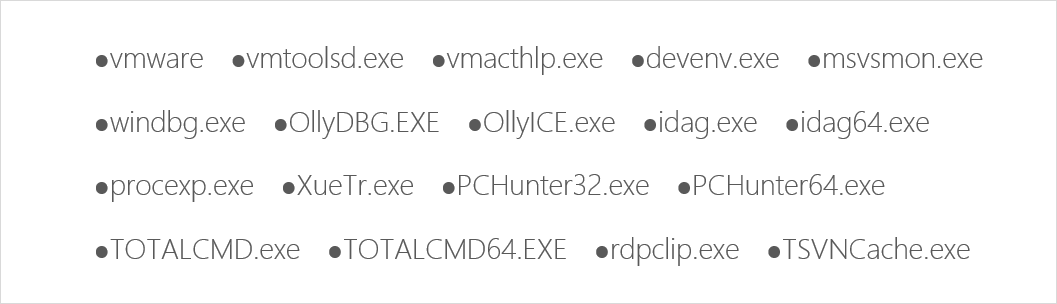

被检测的进程名(其中vmware为子串),如下图所示:

被检测的进程名

被检测的注册表项,如下图所示:

被检测的注册表项

通过我们根据域名hxxp://www.baidu-home.com进行溯源分析,我们发现带有相同恶意代码逻辑的软件不止一个。带有相同代码逻辑软件,如下图所示:

带有相同恶意代码的软件

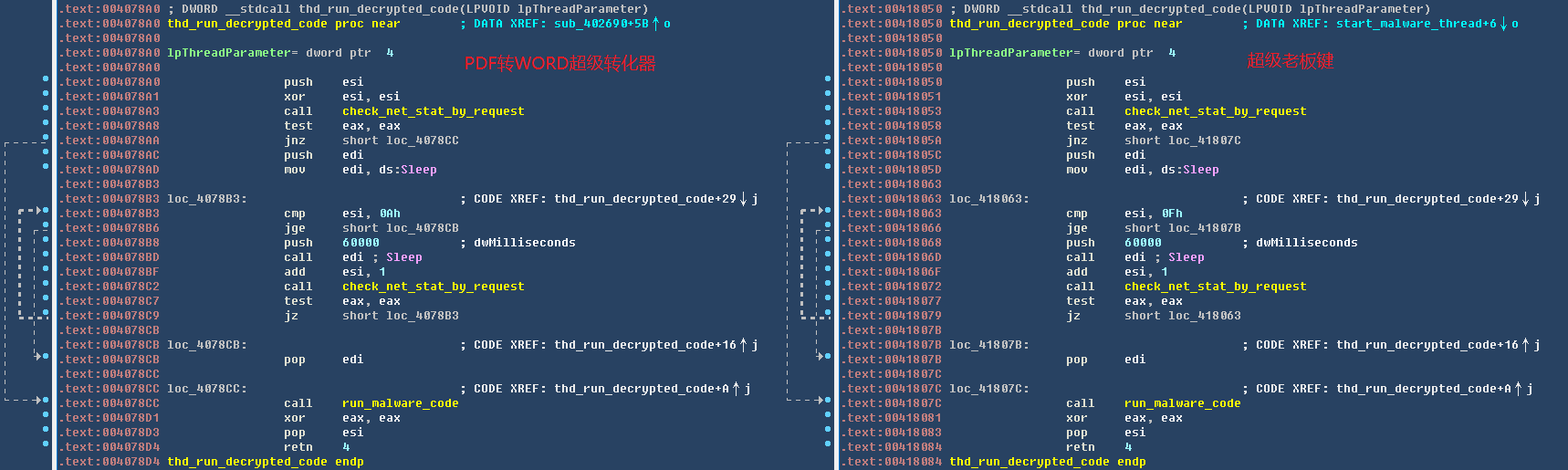

以PDF转WORD超级转化器为例。同源代码,如下图所示:

同源性代码

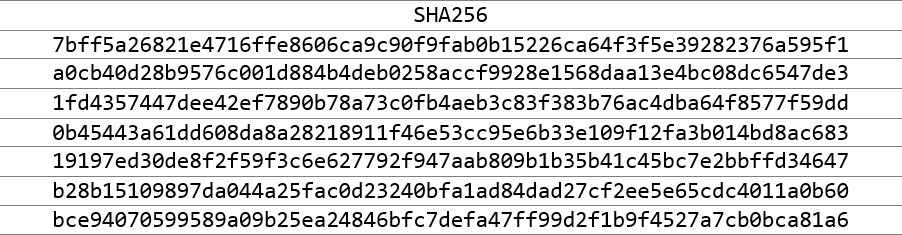

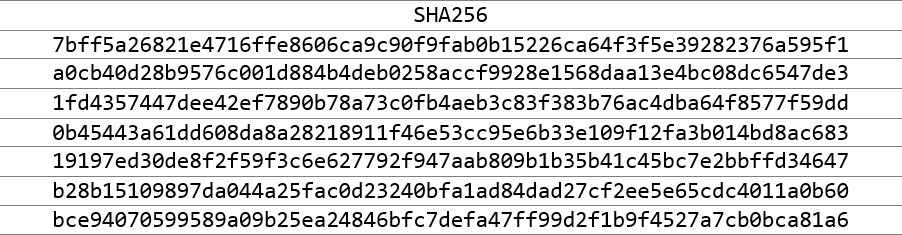

文中涉及样本SHA256:

作者: debug 时间: 2018-6-20 21:42

IDA配色方案求共享

作者: w-tekeze 时间: 2018-6-21 00:02

官人辛苦了,卡饭看到消息,特来支持!

作者: cnhong 时间: 2018-6-21 12:55

官人辛苦了!前排支持!!

作者: yonxi3 时间: 2018-6-21 14:07

看来还是少去这些网站下载东西为妙

作者: nat 时间: 2018-6-22 10:48

作者: mikko 时间: 2018-6-24 03:07

<3

作者: Invalid_ID 时间: 2018-7-23 14:45

国内下载站尽量不用

要么大型公司带数字签名软件要么开源软件

作者: 嘻哈喜欢4.0 时间: 2022-3-30 12:11

牛逼aaaaaaaaaaa

| 欢迎光临 火绒安全软件 (https://bbs.huorong.cn/) |

Powered by Discuz! X3.4 |